社会の味方か敵か、「ダークウェブ」の正体とは?:5分で分かる最新キーワード解説(3/4 ページ)

ダークウェブの利用実態と企業に求められる対応は?

ダークウェブが実際どの程度利用されているのかの観測は難しいが、日本の研究グループによるダークウェブの研究(ダークウェブ分析システム)が行われているので簡単に紹介しよう。実験は2017年11月1日から45日間行われた。図2に見たように、ダークウェブ上の秘匿サービスへのアクセスにまず接続するのがHSDirサーバである。研究グループは観測用に4台のHSDirサーバをダークウェブに公開した。これはいわばおとりのサーバである。これらサーバでは1日に数千〜数万回の問合せ(クエリ)を観測した。

実験期間中には約1万5000個のユニークOnionアドレスが収集された。表1は観測クエリ数の多いOnionアドレスの一覧(一部はマスクしている)だ。サービス名の「Anthill」「MATANGA」「HYDRA」「Dream Market」は違法物品などの売買サイトであり、「ThunderCrypt」はランサムウェアの支払い画面、「Hell Image Uploader」はスパムサービスに関連している。アクセスの全体量の8割ほどが、明らかに不正な目的になっていることが分かったという。

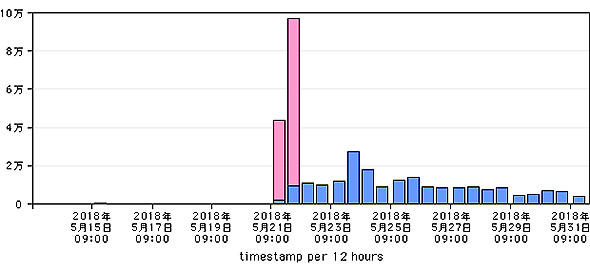

また、上記研究メンバーの1人でもあるPwCサイバーサービスの神薗雅紀氏は「ダークウェブにはサイバー攻撃の司令サーバであるC&Cサーバも存在している」といい、同社の研究結果では、DreamBotと呼ばれるマルウェアが使用しているC&Cサーバへのクエリが特定の24時間に約13万件集中して発生した現象を紹介してくれた。「マルウェア感染端末からの通信、あるいはC&CサーバへのDDoS攻撃」が原因とのことだが、ダークウェブを利用したサイバー攻撃がまん延していることの傍証と見てよいだろう。

企業システムの内部からダークウェブにアクセスするケースも意外に多く、近年の複数のセキュリティベンダーの調査によって、企業ネットワークの約1割がダークウェブにアクセスしていることが分かっている。

そこで犯罪行為が行われた場合、企業の管理責任を免れることは恐らくできないし、マルウェアやフィッシングが横行する中での不正規なシステム利用は、情報漏えいやシステム改ざんなどのリスクを呼びこむことにつながりかねない。

プロトコル解析機能をもつWebフィルタリングツールやUTMによってTor通信を検知することも可能なので、必要がなければTor通信を遮断するのが望ましい。その場合には、業務で利用するサービスやアプリケーションがTorを利用していないかどうかをよく調査した上で、遮断やアラートなどの対応を設定する必要がある。

なお、Torを悪意のあるユーザーが利用しているからといって、Torの技術と今あるネットワークを否定するのは間違いだ。プライバシー保護の面では非常に有用な技術なのである。

以上、ダークウェブの意義と仕組みについて記した。日本では通信の秘密が保護されているが、秘密保護法やテロ等準備罪(共謀罪)などが拡大され、自由な言論や議論が損なわれる可能性が今後もありえないとは言い切れない。政治的な発言をするときにダークウェブを使わざるを得ないような国に成り下がらないことを、筆者は切に願う。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 「偽人事部」からのメールに要注意 だまされやすいタイトルとは

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 情シスはなぜ忙殺される? 時間を奪う「計画外業務」の正体と対策

- ソフトバンクから8000人以上の情報漏えい、2026年版の10大脅威発表

表1 観測クエリ数の多いOnionアドレス(出典:電子情報通信学会 信学技報「HSDir の Snooping と秘匿サービスへのスキャンを組み合わせたダークウェブ分析システム」)

表1 観測クエリ数の多いOnionアドレス(出典:電子情報通信学会 信学技報「HSDir の Snooping と秘匿サービスへのスキャンを組み合わせたダークウェブ分析システム」) 図4 ダークウェブで観測されたC&Cサーバへのクエリ数(赤色の部分)(出典:PwCサイバーサービス)

図4 ダークウェブで観測されたC&Cサーバへのクエリ数(赤色の部分)(出典:PwCサイバーサービス)