「多要素認証」導入の手引き 失敗する理由は?

セキュリティの強度を補う手段に多要素認証がある。だが、SMS認証や指紋認証、物理トークンを用いた認証など多数の技術があり、選択基準が分かりにくい。どのように多要素認証を選べばよいのだろうか。

社内システムのログイン方法として、IDとパスワードの組み合わせだけでは不十分だ。パスワードはさまざまな方法で類推したり、無理やり突破することができる。漏えいする恐れもある。

オフィス外や店舗などに従業員が散らばっている環境では、パスワードの管理をいくら厳密にしてもセキュアにすることは難しい。

認証強化の手段の一つとして多要素認証がある。SMSコードを利用したり、指紋認証技術を用いたり、物理トークンを導入したりしてセキュリティの強度を高めることが可能だ。Microsoftによれば多要素認証を導入することで、アカウントに対する攻撃の99.9%以上を防ぐことができる(※)。

※One simple action you can take to prevent 99.9 percent of attacks on your accounts

多要素認証が必要な場面は大きく3つに分かれる。(1)ECサイトなどのサービスで利用する場合、(2)入退出管理で利用する場合、(3)従業員が社内システムへアクセスする場合だ。本稿では(3)のケースに絞り、多要素認証の導入をどのように進めればよいのかを解説する。

多要素認証で重要なのは「従業員全員に網をかける」こと

多要素認証では「ユーザーが何を知っているのか」(記憶)、「ユーザーが何を所有しているのか」(所有)、「ユーザーは誰であるのか」(生体情報)を利用してアカウントのセキュリティを高める。この3種類の中にもさまざまな技術要素があり、選択肢が広い。さらに多要素認証技術を提供するベンダーも数多い。自社に合う多要素認証技術やベンダーを選ぶにはどうすればよいのだろうか。

ラックの稲毛正嗣氏(セキュリティソリューション統括部 テクニカルセールス部 デジタルアイデンティティグループ グループマネージャー)は「自社のシステムにアクセスする可能性のある従業員全員に多要素認証を提供することが原則です」とアドバイスする。

技術の種類やベンダーを探すことから始めるのではなく、「従業員全員に網をかける」ことが最も重要だ。どれほど優れた多要素認証技術を導入したとしても、従業員の職場や働き方によってはその技術を利用できない場合がある。例えば店舗で働いていて共有PCだけを使っている従業員が考えられる。

こうした場合、全社で導入した多要素認証技術を利用できないからといって、利用できない従業員に従来のパスワード認証だけで対応するのは間違いだ。サイバー攻撃は最も弱い部分を狙ってくる。入社したばかりの従業員や休職中の従業員、短期契約の従業員、いつもと違う職場で働く従業員向けにも即応できる技術を選択しなければならない。

複数の多要素認証技術を組み合わせて対応する

そのためには特定の1つの多要素認証技術の導入にこだわってはいけない。稲毛氏によれば、記憶、所有、生体情報のうち、2つ以上のカテゴリーで認証することが望ましいという。例えば、記憶を利用するパスワードと所有を利用するスマートフォン(SMS認証)を組み合わせるといった具体だ。

大多数の従業員がオフィスで働き、残りの一部がテレワークやオフィス外で作業をする場合は、大多数向けの多要素認証技術とは別に少数の従業員に対応する多要素技術を別に用意する必要がある。

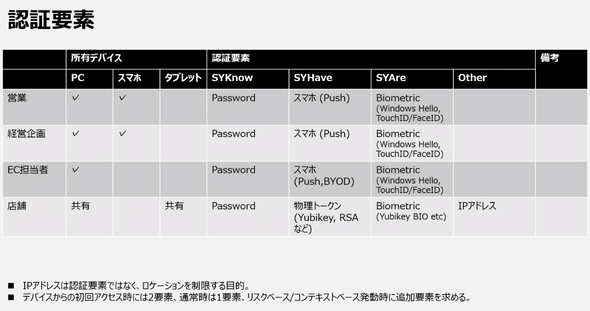

稲毛氏によれば、自社にどのような職種や職場があり、それぞれどのようなデバイスを準備できるのかを事前に図1のようにまとめ、それぞれに利用できる技術を選ぶ必要がある。

図1 職種や職場と所有デバイスからそれに適した多要素認証技術(認証要素)を選択する 「ユーザーが何を知っているのか」(SYKnow)、「ユーザーが何を所有しているのか」(SYHave)、「ユーザーは誰であるのか」(SYAre)ごとに利用できる技術が異なる(出典:ラック)

図1 職種や職場と所有デバイスからそれに適した多要素認証技術(認証要素)を選択する 「ユーザーが何を知っているのか」(SYKnow)、「ユーザーが何を所有しているのか」(SYHave)、「ユーザーは誰であるのか」(SYAre)ごとに利用できる技術が異なる(出典:ラック)導入コストや運用コストを抑えるには

多要素認証は従業員全員に常時提供しなければならないため、人数に比例してコストが上昇する傾向にある。導入コスト、運用コストを抑えるにはどうすればよいのだろうか。

「中堅・中小企業の場合、『Microsoft 365 Business Basic』(1人当たり月額750円、税別)(※)を導入すると、追加料金なく基本的な多要素認証を利用できます。それ以外の企業が提供するシングルサインオン系の製品にも多くの場合多要素認証の機能が付いています。これも1人当たり月額数百円で導入できます」(稲毛氏)

※Microsoft Web Directで購入した場合

かと言って、導入コストや運用コストが高い技術、例えば物理トークンには意味がないかと言うとそうではない。

「専用のハードウェアを利用する技術は、確かにコストが高くなります。全社で導入するのではなく、先ほど紹介した原則に従って全社導入した技術に対応できない一部の従業員向けに選択するのがよいでしょう」(稲毛氏)。

なんちゃって多要素認証技術を選ばないために

多要素認証は大まかに3種類に分かれ、その中にも多数の技術や実装法がある。ベンダーが提供している多要素認証技術がどの程度セキュアなのかを判断する基準が欲しい。

「そのためには認証のレベルを定義している国際標準に準拠しているかどうかを確認してください」(稲毛氏)

NIST(米国国立標準技術研究所)が策定した「NIST SP 800-63-3 Digital Identity Guidelines」では、ユーザーの身元確認の強さ(IAL)とユーザー認証の強さ(AAL)のレベルをそれぞれ定義している(図2)。ベンダーや技術の選定時にこのレベルを質問すればよい。

「選定の際にレベル自体の技術的な内容を理解していなくても構いません。少なくともAAL2を満たしたサービスを利用してください」(稲毛氏)。

導入すれば終わりなのか

本格導入前には必ずPoC(概念実証)の段階を踏むべきだ。中には無償利用期間を設定するサービスもあるため、この期間を利用してPoCに当てるといいだろう。セキュリティとユーザビリティがトレードオフの関係にならないためにもPoCを実施して、ログイン手順などでユーザーに負担がかからないかどうかを調べる。

「例えば『Windows Hello』やAppleの『FaceID』などユーザーが普段使っているデバイスと結び付いた生体認証を選択すると、ユーザビリティを維持しやすいでしょう」(稲毛氏)

多要素認証は導入すれば終わりというものではない。理由は3つある。まず、常に全従業員に対応するように運用しなければならない。従業員が退職した場合は即座に無効化が必要だ。異動した従業員は元の職場と同じ多要素認証技術を利用できないかもしれない。短期雇用の従業員向けには一時的に利用できる多要素認証技術を提供し、さらにそれを従業員が正しく使うように徹底しなければならない。

次に認証要素が故障した場合の対応を考えておくべきだ。「例えばバイオメトリック認証を導入したとき、これが利用できない場合があるでしょう。スマートフォンを使ったSMS認証の仕組みも用意しておいて、ユーザーをあらかじめ登録しておけば業務が停止することはありません」(稲毛氏)

最後に多要素認証技術を突破しようとする進化したサイバー技術への対応が必要だ。例えばSMS認証を破る際に攻撃者が利用する「多要素認証疲労攻撃」への対応だ。新しい攻撃手法が登場するたびに、ユーザー企業の担当者が対応し続けることは容易ではない。

「多要素認証技術を提供するプラットフォーマーやベンダーが過去、どのようにこのような事態に対応してきたのかを導入前に調べておくべきです。新しい攻撃に対してこれまで小まめにバージョンアップで対応してきたかどうかを調べましょう」(稲毛氏)

全ての従業員が常に利用できることを第一に、認証レベルが十分に高く、バージョンアップを欠かさないサービスを選択するのが最善だろう。

2023年5月16日 本記事の公開後、稲毛正嗣氏の所属の表記を修正いたしました(編集部)。

関連記事

パスワード管理の答えが見えない、結局どうすればいいの?

パスワード管理の答えが見えない、結局どうすればいいの?

パスワードはサイバー犯罪者の前では無力だ。パスワードに関する規則は改善されているものの、パスワードの文字列自体が保護されていなかったり、ユーザーが規則を守っていることを保証できかったりするためだ。ではどうすればよいのだろうか。 多要素認証が万能ではないシンプルな理由

多要素認証が万能ではないシンプルな理由

MFA(多要素認証)はサイバー攻撃に対する万能薬ではない。MFAサービスを提供する企業が標的にされ、打ち負かされている。MFAが万能とはいえない“単純な理由”を紹介する

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 「C言語はもう言語じゃない」あるプログラマーの主張が妙に納得できる理由:867th Lap

- IT資格支援を「渋る」大企業と「広げる」中小企業 なぜ大手は支援に慎重になったのか?

- モダンExcel活用術 パワーピボットやDAX関数を使った業務自動化の最短ルート

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- 高齢化率3割超なのに「オンライン予約6割」を実現 豊岡市が注目した“費用対効果以外”の評価軸

- Excelの利用状況(2020年)/前編

- さよなら、8ビットCPU「Z80」:757th Lap