NTTドコモはSaaS乱立でもなぜ運用が破綻しないのか? 担当者が語る5つの秘訣

ConfluenceやSlack、Google Workspaceなどのコラボレーション系サービスや、ZendeskやBacklogといった開発系サービスなど多数のSaaSを運用しているNTTドコモ。全社で利用するアカウントは8万を超える。セキュリティと利便性を犠牲にせず、なぜ安定的に運用できるのか。

クラウドファーストが浸透する現在、セキュリティの制約や社内ルールがパブリッククラウドやSaaSの活用を阻むことがある。だが、NTTドコモは8万以上のアカウントを利用しながらも、安全を確保しつつ安定運用を維持している。クラウド活用を推進するために設置されたCCoE(クラウドセンター・オブ・エクセレンス)が中心となって進めた各種施策の全体像について、同社CCoEの廣野智秋氏が語った。

SaaSアカウントが右肩上がりで増加、でもなぜカオス化しないのか

NTTドコモのクラウド活用は2009年に始まり、当初は研究開発用途に限定していた。2010年には「Amazon Web Services」(AWS)などのアカウント一括請求運用を開始し、2011年のAWS東京リージョン稼働後は社内で商用サービスの展開が進んだ。クラウド利用の拡大に伴い、開発・運用の標準ルールが求められ、各種ガイドラインが整備された。この取りまとめを担ったのがCCoEだ。

情報システム部門とは独立した組織として組成されたCCoEはガイドラインを策定した他、AWSで利用可能な「Splunk」や「Deep Security」などのセキュリティモニタリングツールを現場に提供している。こうした取り組みを続けることで、クラウド利用の共通基盤を確立していった。

CCoEでクラウドサービスを試用・評価し、有用と判断したものを社内ユーザーに提供する。利用料金は各部署から徴収し、CCoEが必要なライセンスを調達・再販する仕組みを採用した。これにより、SaaSの利用状況を把握し、無駄なライセンス取得を防ぐことができる。

また、業務の自動化で効率化とコスト削減を図り、ユーザーの利用状況をモニタリングすることで未使用アカウントの管理も可能になった。不要なアカウントを回収し、希望者へ再び割り当てることでコスト効率の向上とシャドーITの抑制を実現した。

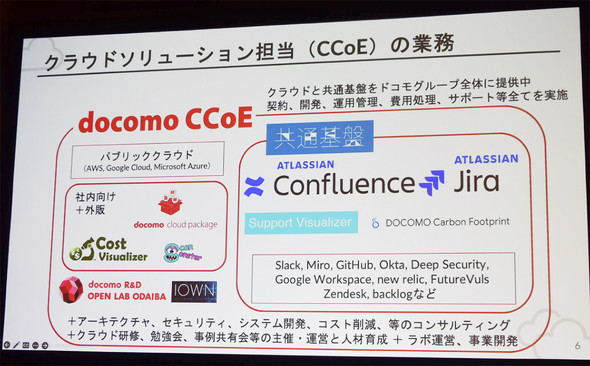

2014年に設置されたCCoEは、クラウド利用者の増加に伴い、開発と運用管理、サポートを包括的に担ってきた。現在、同社が利用するクラウドサービスは14種、アカウント数は8万以上に上る。CCoEは共通基盤の提供に加え、コンサルティングや研修、事例共有会などを通じた教育活動も行っている。さらに、人材育成や研究開発ラボの運営、事業開発にも関与するなど、広範な役割を果たしている。

NTTドコモCCoEが考えた共通基盤とは

CCoEの役割は動作と安全性が検証された共通基盤を提供することだ。AWSに加え、「Google Cloud」「Microsoft Azure」といったパブリッククラウド、さらに「Confluence」「Jira」「Slack」「Miro」「GitHub」「Okta」「Google Workspace」「New Relic」「FutureVuls」「Zendesk」「Backlog」など、同社が検証済みのSaaSを活用できる環境を整備している。

CCoEが事前にライセンスを取得しているため、社内ユーザーは必要に応じて即座にそれらのツールやサービスを利用でき、利用停止もスムーズだ。サービスの利用状況を正確に予測するのは困難だが、廣野氏は「CCoEのライセンス費用とユーザー部門の利用料が均衡するように努めています」と語る。

この共通基盤の利用は強制ではなく、各ユーザーが自由に選択できる点も特徴的だ。廣野氏は「CCoEが社内システムとクラウドサービスのゲートキーパーになるべきではない」とし、クラウドの任意利用と受益者負担を基本方針とする。ユーザー部門が外部SaaSを独自に契約することも認めており、必要なツールを即座に利用できる環境を提供することがCCoEの目的だ。

「クラウドの進化に対応しながら新サービスや機能を積極的に導入し、利用状況やセキュリティ、対応履歴、コンサルティング情報、コストなどを社内に公開することで、透明性と公正性、継続性を重視しています」と廣野氏は説明する。さらに、クラウドに関連する業務であれば、自由に新たな取り組みができるルールも設けている。

CCoEの設置は既存ツールでは外部連携の課題が多く、セキュリティやリアルタイム性、検索性、アジャイル開発の難しさ、ソースコードや「Microsoft Excel」のバージョン管理の煩雑さなどが影響していた。CCoEはこれらの課題を解決するため、有用なツールを共通基盤として提供し、情報共有やセキュリティの向上を図っている。

現在、共通基盤に組み込まれたツールの中で最も社内ユーザーが多いのはSlack(3万8000人)であり、次いでConfluence(1万3000人)、Jira(1万人)だ。Google Workspaceの利用者は4900人、GitHubは3000人に上り、安全なコミュニケーションやナレッジ共有、アジャイル開発が可能になった。また、「Deep Security Manager」(90テナント)やFutureVuls(1300サーバ)の導入により、セキュリティ強化も進めている。

ConfluenceとJiraは2018年から利用し、当初はアジャイル開発の基盤として活用していた。2022年にはサーバ版のEOL(サポート終了)に伴いクラウド版へ移行した。そして現在、Confluenceは1万8874スペース、Jiraは664プロジェクト(721グループ)にまで拡大した。

提供開始から7年が経過し、社内の利用アカウントは約7000、外部委託先などを含む外部ドメインのアカウントは約5400に達した。Confluenceは外部との情報共有や議事録、管理簿の作成、Jiraはタスク管理や稼働状況の可視化に活用され、特に管理簿の変更履歴は監査対応にも役立つ。

ドコモが安全にSaaSを運用するための5つの秘訣

ここからは、Atlassian製品を例に挙げ、同社がこれらのツールを安全に運用するために採っている管理手法の概要について説明する。

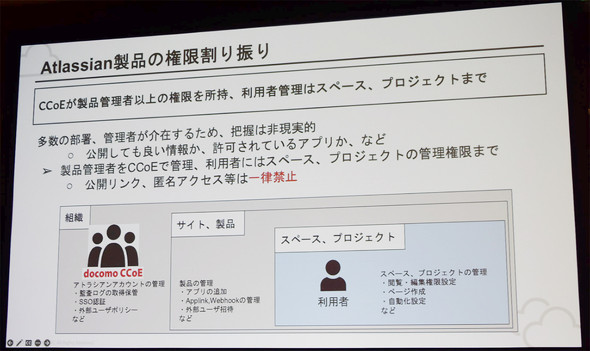

1.権限割り振り

多数のユーザーが利用する環境では、ツールで公開される情報の適切性や接続アプリの許可状況を部署管理者が管理するのは現実的ではない。そのため、CCoEは管理不能な権限を部署へ委譲せず、適切な制御を維持している。

CCoEは、製品管理(アプリ追加、Applink・Webhookの管理、外部ユーザー招待を含むサイト・製品の管理権限)を担う他、Atlassianアカウントの管理(SSO認証、監査ログの取得・補完、外部ユーザーポリシーの運用)も統括している。利用者にはスペースやプロジェクトの管理権限が付与され、閲覧・編集設定、ページ作成、自動化の管理が可能だ。ただし、公開リンクや匿名アクセスは一律で禁止している。

2.権限のない操作への対応

権限の限られたユーザーであっても、場合によっては自身の権限を超える設定が必要となることがある。例えば、グループの削除やメンバーの追加といった操作は通常の利用者には許可されていないが、業務上そうした対応が求められるケースはある。それに対応するため、グループ名とメールアドレスから所属グループを検索できるポータルを内製し、そこで得た情報を基にCCoEへ申請することで、グループの削除やメンバー追加が可能となる仕組みにした。

さらに、外部ユーザーの招待やスペース、プロジェクトの作成についても、申請手続きの形式を統一し、マニュアル化および一部自動化することで、効率的かつ安全な運用を実現している。

3.ユーザー管理

ドコモドメインは従業員情報に基づく管理対象アカウントとして取得され、Oktaを活用したメールアドレスによるシングルサインオンを実現した。ユーザーは意識することなく、多要素認証を経て各サービスへ安全にログインできる。さらに、Oktaには退職者のアカウントを迅速に廃止し、アクセスを遮断する機能があり、セキュリティの維持に貢献している。

4.アカウントの棚卸し

アカウントの適切な運用を確保するため、CCoEは定期的に棚卸しを実施している。ツールを活用し、ユーザーの最終ログイン時刻を一覧化し、120日以上未ログインのアカウントを不要と判断したライセンスを回収する仕組みにしている。

また、ユーザー部署の管理者がアカウントの必要性を判断する場合もあるが、負担軽減のため、CCoEはスペースやプロジェクトに所属するユーザーを料金請求の対象とする方針を採用した。未利用アカウントの料金は所属部署が負担することで、棚卸しの促進を図り、不要なライセンスの削減につなげている。

5.他のSaaSとの連携

共通基盤に含まれないSaaSを利用する場合は、社内基準の審査を必須としている。共通基盤に含まれるSaaSは既に審査済みであり、データ連携用アプリが設定済みのため、すぐに利用できる。

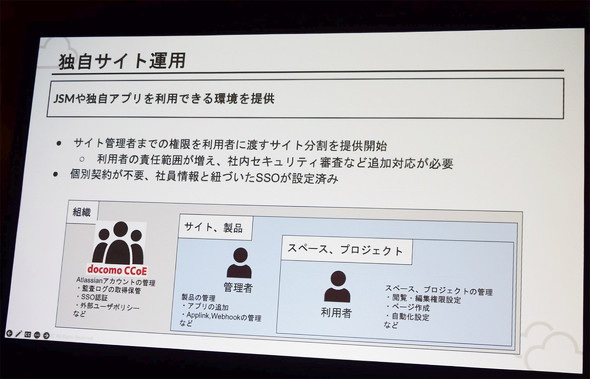

AtlassianのJira Service Managementのように、共通基盤外のツールであっても連携が有効な場合、少数ユーザー向けに独自サイトを構築し、その範囲内で運用するルールとしている。ユーザー部署の管理者が製品管理(アプリ追加、Applink・Webhookの管理など)を担当し、CCoEはセキュリティ・認証管理に専念する体制を整えている。

廣野氏は、「使いたいときに即座にSaaSを利用でき、かつセキュリティも確保された共通基盤を構築しました。特にAtlassian製品はユーザー数が多いことから、多様な機能を内製し、連携した自動化も開発することで活用の幅が広がっています。今後も新たな機能を積極的に導入し、ユーザーの利便性向上を図っていく考えです」と語った。

関連記事

Notion、Confluenceが乱立……社内のアプリ氾濫を防ぐ「ITサービス選定マニュアル」

Notion、Confluenceが乱立……社内のアプリ氾濫を防ぐ「ITサービス選定マニュアル」

正しくサービスを選定しなければ、企業内に似たようなサービスが乱立したり、導入した高価なサービスが使われなかったりしてしまいます。サービス選定時に押さえておきたいポイントをお話します。 あの人が退職したらどうなるの……企業が吐露するナレッジ管理の実情

あの人が退職したらどうなるの……企業が吐露するナレッジ管理の実情

「ExcelやPower Pointなどにナレッジが分散化し、情報が不透明」「アプリも情報も属人化している」――こうした課題を抱えるケースは珍しくない。企業はどのような打開策を期待しているのか。 若手 vs. ベテラン 従業員の対立が阻むナレッジ、情報管理の実態と解決策

若手 vs. ベテラン 従業員の対立が阻むナレッジ、情報管理の実態と解決策

ナレッジ管理がうまくいかない背景には、「社内の対立構造」があるという。ナレッジを適切に管理して活用する方法を専門家が語った。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 人気広告ブロッカーが一夜にして悪徳ツールになったワケ:585th Lap

- 文系記者がAI資格「G検定」に合格できたワケ ChatGPTを使った試験勉強レポ

- 33万台の調査から見えた"買い"のHDDはどれ? 「故障ゼロ」の優秀4モデルと共通点

- 「AWS認定」「登録セキスぺ」に並ぶ新定番 受験者急増のIT資格と納得の理由

- 「2026年は脱MySQLすべき」エンジニアたちが突然騒ぎ出したワケ:864th Lap

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

NTTドコモ 廣野智秋氏

NTTドコモ 廣野智秋氏