モバイル活用に「EMM」が不可欠な理由:IT導入完全ガイド(3/5 ページ)

MDM機能

対応するリスク=盗難・紛失、デバイスの不正利用(なりすまし)

デバイスを置き忘れたり盗まれたりした場合、不正利用される可能性がある。これに対しては基本的には端末パスワードを設定し、かつ推定されにくいものにすることが不可欠だ。これにはパスワードポリシーを作成し、設定と桁数などを強制する機能がある。ただしパスワードが破られる可能性は常にある。

そこでデバイス内部の情報を消去するのが次の対策だ。これにはリモートロック、リモートワイプがあり、管理者側から通信で端末を遠隔ロックしたり、データ消去したりできる。リモートワイプは従来はデバイス全体に対して行うものだったが、現在は企業利用領域だけのセレクティブワイプ機能が追加され、企業情報に関わる領域だけを選んで消去できるようになった。

なお、紛失したデバイスに「デバイス回収用のメッセージと連絡先情報の表示」「デバイス回収時まで有効な強制ロック」「デバイス位置情報の強制取得」といった回収まで視野に入れた機能を搭載するEMMツールもある(図2)。

しかしリモートコマンドが届く通信可能エリア外にデバイスがある場合にはコマンドは実行されない。そこで「デバイス初期化コマンドの無期限継続」や一定条件のもとでの自動部分ワイプを設定できるツールもある。ただし紛失・盗難が発覚する前に攻撃者が不正アクセスして目的を遂げてしまう可能性や、計画的な攻撃者なら、そもそも電源さえ入れずに内部ハードウェアを取り出して解析、データを取り出す可能性がある。

そんな場合でもデータを保護できるようにデータ暗号化は重要だ。暗号化そのものはデバイス搭載の機能が使われるが、AndroidやWindowsでは使用/不使用の設定がユーザーに任されている。これをEMMツールで強制設定する、又は設定することをメッセージなどで督促できる。

対応するリスク=脱獄/root化によるマルウェア侵入、システム情報や業務情報の漏えい

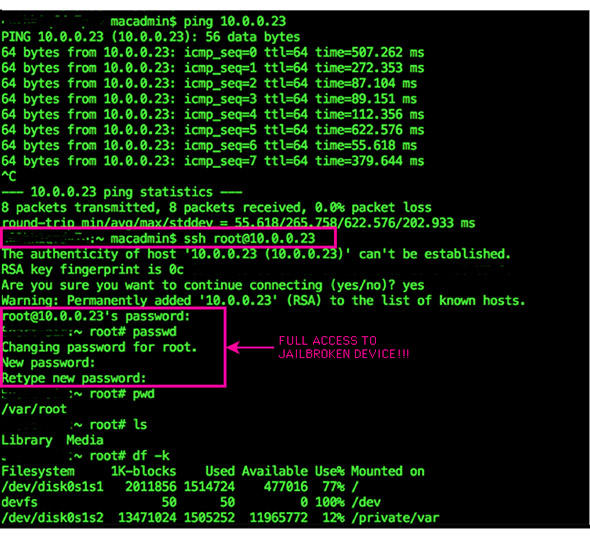

エンドユーザーの中にはポリシー外の利用を望む者もいる。脱獄(iOS)やroot化(Android)によってOSによる制御からデバイスを自由にする方法がネット経由で入手可能なため、試行してみる人は後を絶たない。これが行われるとマルウェア侵入の可能性が高くなり、ルートパスワードが参照されて外部からデバイスの制御が奪われる可能性がある(図3)。

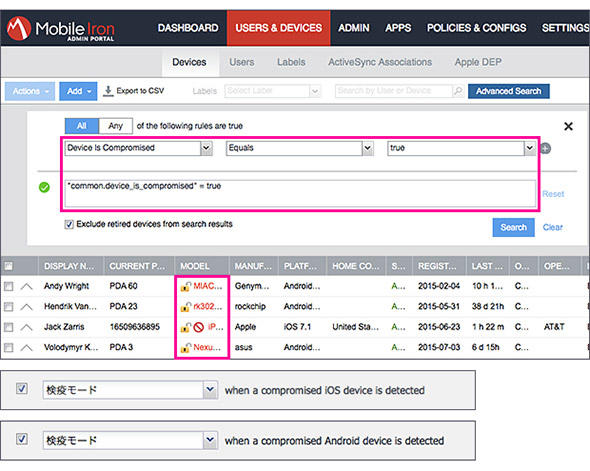

デバイス内のみならず、接続する社内システムが不正侵入される危険も考えなければならない。EMMツールはそんな危険をはらむ脱獄/root化されたデバイスを早期に発見し、社内システムへの接続拒否や警告メッセージの表示、強制ワイプなどの対応を可能にする(図4)。

対応するリスク=デバイス固有機能、外部インタフェースを利用した業務情報漏えい

デバイスの機能にはカメラ、画面キャプチャー、Wi-Fi接続、Bluetooth接続、SDカード利用などもある。これらは業務上必要になるケースも多いが、特定業務では禁止ポリシーが望ましいことも多い。EMMツールではその場合、デバイスやグループごとに、強制的にこれら機能の利用制限ができる。

この他、資産情報(機種、OSバージョン、電話番号、シリアル番号、導入アプリなど)が一元管理できる機能、定義情報(プロファイル)の配布や削除機能などが主なMDM機能である。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 「偽人事部」からのメールに要注意 だまされやすいタイトルとは

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- ソフトバンクから8000人以上の情報漏えい、2026年版の10大脅威発表

- 99%の企業が攻撃された AIセキュリティの弱点はどこだ

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 情シスはなぜ忙殺される? 時間を奪う「計画外業務」の正体と対策

図2 紛失デバイスへの回収・連絡用メッセージ表示(出典:アイキューブドシステムズ)

図2 紛失デバイスへの回収・連絡用メッセージ表示(出典:アイキューブドシステムズ) 図3 ルートパスワードの奪取例(出典:モバイルアイアン)

図3 ルートパスワードの奪取例(出典:モバイルアイアン) 図4 脱獄/root化デバイスの発見(出典:モバイルアイアン)

図4 脱獄/root化デバイスの発見(出典:モバイルアイアン)