業務効率を落とさない「インターネット分離」の基礎:IT導入完全ガイド(1/3 ページ)

標的型攻撃などのサイバー脅威対策として「インターネット分離(アイソレーション)」に注目が集まる。本稿では3つの方式について整理してみよう。

標的型攻撃などのサイバー脅威対策として「インターネット分離(アイソレーション)」に注目が集まっている。インターネットに接続するセグメントと社内システムを切り離すもので、日本年金機構における情報漏えい事件を受けて全国の自治体で導入が進んだ。これは一般企業でも有効な対策だ。本稿では、インターネット分離の最新動向をまとめた。

なぜ今「インターネット分離」が注目を集めるのか?

2015年5月に日本年金機構が標的型攻撃を受け、大規模な情報漏えいを起こした事故は記憶に新しい。複数のミスや不適切な運用が重なったことで被害が拡大したが、突き詰めれば「インターネットに接続できる業務端末から、同機構が保持する個人情報にアクセスできる状態だった」ことが問題だった。

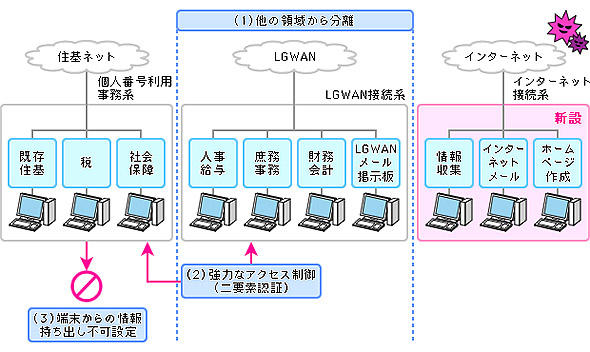

この事件を受け、総務省は各自治体に対して「自治体情報システム強靭(きょうじん)性向上モデルに基づく庁内ネットワークの3分割および適切な強靭化の実施」を2017年7月までに行うことを指示した。ここでいう3分割とは、住基ネットに接続する「個人番号利用事務系」、自治体の統合行政ネットワークである「LGWAN接続系」、Web閲覧やメール利用などを行う「インターネット接続系」の分離だ。

このようにネットワークを物理的に分離することで、マルウェアによるサイバー攻撃やアクセス制御の不備に起因する情報漏えいに対して防御力が上がる。自治体の場合は「導入しなければならない」という指示に従わねばならなかったが、何も目新しい技術ではない。例えば、個人情報や機微情報を取り扱うことが多く高いセキュリティ強度が求められる金融、保険業界などでは導入が進んでいた対策だ。

古くて新しい技術となったインターネット分離の流れは、今後、一般企業にも波及するだろう。日本年金機構を襲った標的型攻撃は、その後も沈静化することなくターゲットを広げ、今ではあらゆる企業が攻撃対象になっている。また、ランサムウェアに感染したことで業務が一時的な停止に追い込まれた企業もある。

そのため、総務省だけでなく、内閣サイバーセキュリティセンター(NISC)や経済産業省、情報処理推進機構(IPA)なども、インターネット分離を対策の1つとして挙げているのだ。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- ガリガリ君の赤城乳業が決めた「S/4HANA Public Edition」への移行 Fit to Standardへの覚悟を聞いた

- 自動運転車両で100メートル先の歩行者を検知する「量子レーダー」とは

- シュッと現れパッと消える「海水アンテナ」とは?

- 強電気魚の電気器官をデバイス化した「シビレエイ発電」とは

- CrowdStrikeとPalo Alto Networks、戦略で明暗分かれるか

- 「Microsoft Teams」に6つの改良 Web会議のライブキャプションの仕様も変更に

図1 自治体情報システム強靭(きょうじん)化向上モデル(出典:アシスト)

図1 自治体情報システム強靭(きょうじん)化向上モデル(出典:アシスト)