548人に聞いたテレワークのセキュリティ、従業員の意識は大丈夫?:緊急調査:COVID-19のテレワーク環境を振り返る(2)

コロナ禍のテレワークでは、私用端末や自宅回線を利用するため、企業側の目が届かないツールの利用が増加した。怪しいメールや不審サイトは開かない、VPNに接続する、適切な認証設定をするといった従業員一人一人のセキュリティ意識が重要となってくるが、実際のところうまくいったのだろうか――。

2020年、新型コロナウイルス感染症(COVID-19)による被害が世界規模で広がり、日本でも生活に大きな変化がもたらされた。こと企業においては期初計画の見直しや在宅勤務など働き方の転換に追われたケースも少なくないだろう。そこでキーマンズネット編集部では“コロナ禍”における企業の実情を調査すべく「緊急事態宣言期間中のテレワークの実施状況と勤務実態に関するアンケート」を実施した(実施期間:2020年5月25日〜6月12日、有効回答数548件)。

第2回のテーマは「テレワーク時のセキュリティの課題」だ。

調査サマリー

- セキュリティ対策はエンドポイント中心に、コロナ期間に少数ながら“内部犯行”の被害も

- テレワークでのセキュリティツールにはおおむね満足か、企業の目が届かない業務では従業員一人一人のセキュリティ意識が重要に

- 14.3%が自身でできるセキュリティ対策について「特に意識しなかった」結果に

第1回で述べたように、調査実施期間は5月後半から6月中旬と、緊急事態宣言が解除された時期だったこともあり回答者の約9割がテレワークを導入済みだった。当媒体読者を対象としたオンラインアンケートであることを考慮すると、一般よりはテレワーク導入率が高くなることが想定されるが、同条件で2020年2月末に実施した調査のテレワーク実施率が7割弱だったことを考えると、直近の数カ月でテレワークを導入した企業が一定数いると考えられる。

なお少数ではあったが「現在は導入していない」と回答したグループに、今後のテレワーク導入意向を聞いたところ「1〜2カ月以内」に導入したい、とした回答が最も多く、全体的に見ても64.0%と過半数が「1年以内」と回答した。

セキュリティ対策はエンドポイント中心、“内部犯行”の被害も

迅速な対応を迫られた企業は、テレワーク環境に十分なセキュリティ対策を施すことができたのだろうか。

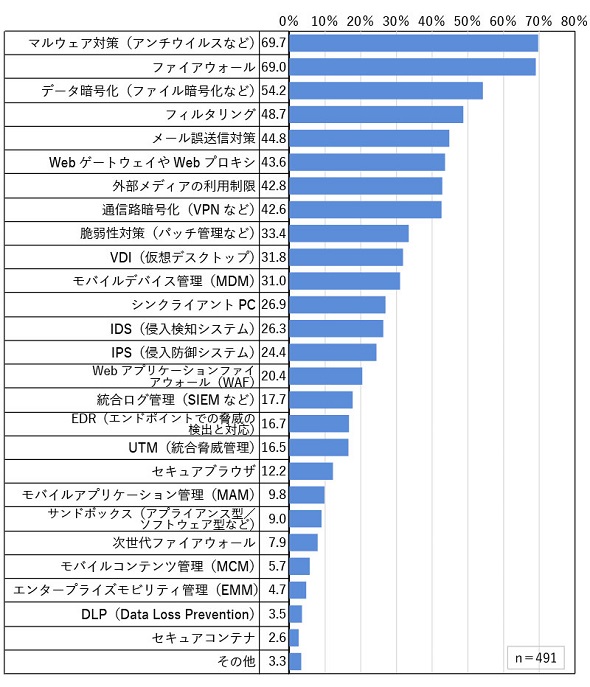

はじめにテレワーク環境下で使用していたセキュリティ対策製品やサービスについて質問した。結果は、「マルウェア対策(アンチウイルスなど)」が69.7%と最も高く、次いで「ファイアウォール」69.0%、「データ暗号化(ファイル暗号化など)」54.2%、「フィルタリング」48.7%、「メール誤送信対策」44.8%と続いた(図1)。

コロナ禍のテレワーク需要もあってか、エンドポイントセキュリティの中でもモバイルPCを想定した対策が上位に挙がっているようだ。他にも「外部メディアの利用制限」や「シンクライアントPC」といった機密情報の持ち出しや漏えいを意識したセキュリティ対策を施す企業も3〜4割ほど見られた。

新型コロナウイルス感染症による緊急事態宣言期間を経て、今後もテレワークを継続する企業も見られるが、多くの企業はおおむね1〜2カ月ほどのテレワーク勤務となった。この期間中、実際に何らかのセキュリティ被害に遭った、または水際で食い止めたといった経験をした回答者はいたのだろうか。

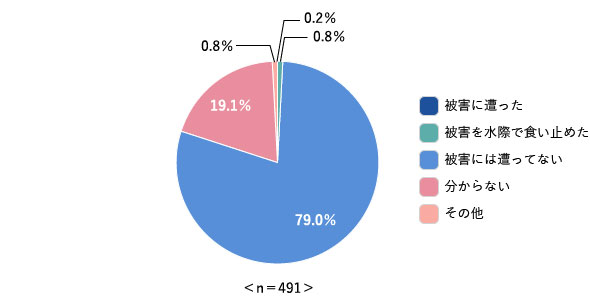

調査したところ全体の79.0%は「被害にあっていない」、19.0%は「分からない」と回答した。しかし1.0%で「被害に遭った」「被害を水際で食い止めた」とする回答を得た。回答者によると、内部犯行による情報漏えい被害を受けたという。セキュリティ対策のかいあってか大多数の企業で実被害には至らなかったものの、従業員に目が届きにくくなるテレワークでは、従業員一人一人のセキュリティリテラシー教育や内部犯行を食い止めるためのマインドケアも重要となるだろう。

ツールでできるセキュリティは整備済み、テレワークでは“自衛”がカギ

今後もテレワークを継続、もしくはコロナ禍以後のニューノーマル(新常態)で柔軟な働き方をするに当たって、どのようなセキュリティ対策を取っていけば良いのだろうか。ツールでできるセキュリティ対策と、従業員それぞれが意識しているセキュリティ対策について聞いた。

まず、今回テレワークを実施したことで、新たに導入検討するに至ったセキュリティ対策製品やサービスはあったのだろうか。回答では「特に無し」が最も回答が多く、先述したようにテレワーク期間にセキュリティ被害に遭っていないという回答も多かったことから、セキュリティ対策ツールはある程度整備が進んでいることが分かる。

具体的なツールを挙げた回答では、「シンクライアントPC」が13.4%、「VDI(仮想デスクトップ)」が11.8%、「次世代ファイアウォール」が7.3%、「EDR(エンドポイントでの脅威の検出と対応)」が5.3%と続いた。

先述した現在使用中のセキュリティ製品群と比較すると、今後のテレワーク継続をにらんでかシンクライアントPCやVDIといったデータを社外に持ち出すことなく従業員のテレワークを可能とする製品が注目を浴びているようだ。VDIは、アップデート作業をまとめて実施できるなど運用管理面での効率化も望め、今後予期せぬ事態が発生した時にもスピーディーにテレワーク体制に移行できるため評価が集まっているようだ。

不審なメールや怪しいソフトを開かない……セキュリティ自衛できましたか?

コロナ禍ではテレワーク環境に“緊急的に”移行したため、企業は最低限のセキュリティ対策しか準備できなかったケースも少なくない。例えば、私用PCをBYOD端末として利用するといった会社支給でない端末からの業務や自宅回線や公衆無線LANなどの社外ネットワークを業務に利用させる方針をとった企業もあった。

「自宅で働いてみて分かったこと、548人がホンネで語る『本当はあれが必要だった』」で紹介した通り、自宅設備を仕事に流用したケースとして「インターネット回線契約」とした回答は77.8%を占めた。管理外のネットワークや端末を利用することによるセキュリティリスクが存在していそうだ。

そこで重要になるのは従業員一人一人のセキュリティに対する意識だ。

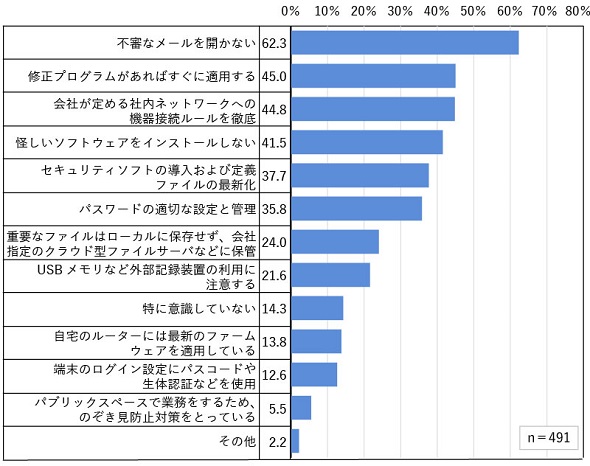

実際にテレワーク期間、自ら意識していたセキュリティ対策を聞いたところ「不審なメールを開かない」が62.3%と最も高く、次いで「修正プログラムがあればすぐに適用する」45.0%、「会社が定める社内ネットワークへの機器接続ルールを徹底」44.8%、「怪しいソフトウェアをインストールしない」41.5%、「セキュリティソフトの導入および定義ファイルの最新化」37.7%などが上位となった(図3)。

こういった最低限の“自衛“セキュリティ対策は意識できていた回答者が大半のようだが、残念なことに、14.3%は「特に意識していない」と回答した。情報システム部門、セキュリティ部門の担当者は、従業員それぞれの意識について改めて安全かどうかを確認した方が良いだろう。

また今回は、外出自粛要請もあり在宅勤務が中心だったため「端末のログイン設定にパスコードや生体認証などを使用」や「パブリックスペースで業務をするため、のぞき見防止対策をとっている」といったモバイル端末を自宅以外の社外で使用することを想定したセキュリティ対策の回答割合は低い結果となった。しかし今後、テレワークにおける働く場所の選択肢が増加することを想定すると従業員の意識付けを念頭に置く方がよいだろう。

その他、在宅で気を付けていた点として「会社が定める社内ネットワークへの機器接続ルールを徹底」といった項目にも回答が集まったが、通信環境の整備について「全社員分のVPN IDがなく、ネットワーク接続が制限されている」「VPNのキャパシティーがプランを大きく超えてしまい、接続することができない状況が頻発した」といったネットワーク課題における不満も挙がった。こうした「コロナ禍におけるテレワークの通信環境」についての調査結果は後日公開予定なので、そこで改めて詳細を見ていきたい。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- ソフトバンクから8000人以上の情報漏えい、2026年版の10大脅威発表

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 資生堂や小田急リゾーツが不正アクセスを受ける、新電力も

- ランサムウェア対策、何から始める? 悩める中小企業を救うIPAの"神ツール"

- 「AI時代にSIerはいらない」 信じているのはまさかの“あの人たち”だった【調査】

テレワーク期間中のセキュリティ被害

テレワーク期間中のセキュリティ被害