Emotetに感染した企業の「法的責任」とは【IT弁護士が解説】

「Emotet」はランサムウェアやサプライチェーン攻撃を呼び込むマルウェアだ。強力な感染力を持ち、定期的に活動を活発化させるためたびたび各国で注意喚起がされている。Emotetの感染によってビジネスに影響が出た時に発生し得る法的責任や賠償請求について弁護士が解説する。

本記事は2022年2月18日のBUSINESS LAWYERS掲載記事をキーマンズネット編集部が一部編集の上、転載したものです。

Q: 自社の端末がEmotet(エモテット)に感染した場合、法律上どのような点に留意するべきでしょうか。

A: Emotetは、感染した端末に記録されているメール情報などを収集し、アドレス帳に記録されていた取引先に対してマルウェア付きのメールを送信して感染拡大を図る挙動を有しています。

メール情報などを窃取される結果、改正個人情報保護法のもとでは個人情報保護委員会への報告義務が生じます。また、感染についてセキュリティ体制の不備など過失が認められる場合には、取引先から調査費用といった損害について賠償請求を受ける可能性があります。

解説

- Emotetとは

- 改正個人情報保護法のもとでの報告・通知などの義務

- 取引先からの賠償

- 感染元企業への賠償請求(または求償請求)

Emotetとは

Emotetとは、感染したPC端末にトロイの木馬やランサムウェアなどの他のマルウェアをダウンロードさせたり、感染した端末から窃取した情報をもとに、さらに他の端末へEmotetの感染を広げる挙動(Emotetをダウンロードさせるファイルが添付されたメール(攻撃メール)を送信するなど)を持つマルウェアです。

Emotetによるサイバー攻撃は、2019年ごろから日本国内の企業で感染が相次ぎ話題になりました。その際、独立行政法人情報処理推進機構(IPA)は、「『Emotet(エモテット)』と呼ばれるウィルスへの感染を狙うメールについて」と題するWEBページを公開し、注意喚起を行っています(以下「本件注意喚起」といいます)※1。

その後、2021年1月27日に、EUROPOL(欧州刑事警察機構)が、欧米8カ国の法執行機関・司法当局の協力により、Emotetのボットネット(攻撃メールをばらまいたり、感染した端末を操作するための機器など)を停止させたこと(テイクダウン)が報じられたため、Emotetの感染被害は終息したかに思われました。

しかし、2021年末より活動再開が確認され、Emotetの感染が再び拡大しています。このような状況に対応すべく、IPAは、本件注意喚起を頻繁に更新し、日本企業に対して改めて注意を喚起しています ※2。

本件注意喚起では、実際に送信されたEmotetへの感染を狙う攻撃メールを引用しながら、Emotetによるサイバー攻撃の手法の一例が紹介されています。詳細については「『Emotet(エモテット)』と呼ばれるウイルスへの感染を狙うメールについて」から参照できますが、おおむね以下のとおりです。

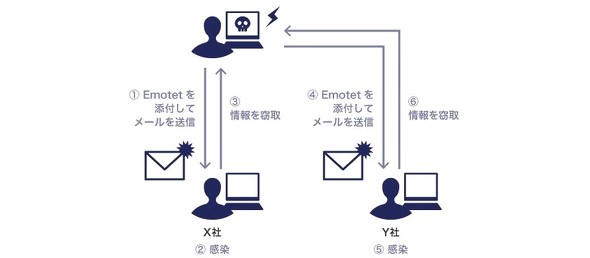

(1)攻撃者が対象者(X社)に対し、Emotetに感染させる機能を持つファイルを添付した攻撃メールを送信する。

(2)攻撃メールを受領したX社の担当者が、添付ファイルを開き、マクロ(プログラム)を実行し、使用していた端末がEmotetに感染する。

(3)Emotetにより、感染した端末から当該端末内のメールソフトに記録されていたアドレス帳データやメールの件名・本文情報など(以下「メール情報など」といいます)が収集され、攻撃者に取得される。

(4)攻撃者は、(3)で取得したメール情報などをもとに、X社の担当者になりすますなどにより巧妙な攻撃メールを作成したうえで、別の対象者(Y社)に対してEmotetに感染させる機能を持つファイルを添付した攻撃メールを送信する。

※(5)(6)は、上記(2)(3)と同様。

Emotetへの感染を狙う攻撃メールでは、実際に当事者間でやりとりされたメールが引用(転載)などのかたちで使用される場合があるなど、一見してEmotetの攻撃メールであることが分からないように巧妙な偽装がなされています。これが、世界中でEmotetが猛威を振るっている一因であるといえます。

改正個人情報保護法のもとでの報告・通知などの義務

2022年4月1日から施行される個人情報保護法26条においては、個人情報取扱事業者に対し、一定の類型に該当する個人データの漏えいなどが生じた場合に、個人情報保護委員会などおよび本人に対し、報告・通知などをなすべきとする義務を定めています。その一類型として「不正の目的をもって行われたおそれがある個人データの漏えい等が発生し、又は発生したおそれがある事態」が定められており(改正個人情報保護法施行令6条の2第3号)、サイバー攻撃により個人情報漏えい(のおそれ)が生じた場合には、同号に該当します。

特にEmotetは、上述のとおりメール情報などを収集する機能を持つことが知られており、かつ、メール情報などには個人情報が含まれることが多いため、自社の端末のEmotetへの感染が発覚した時点で、被害企業には個人情報保護法に沿った報告・通知などの義務が生じる可能性が高いことに留意する必要があります。

取引先からの賠償

感染元企業(1の例でいうX社)が業務上使用するPC端末がEmotetに感染し、メール情報などが攻撃者に取得され、それをきっかけとしてメール情報などに含まれていた感染元企業の取引先企業(上記の例でいうY社。以下「感染先企業」といいます)にもEmotet感染被害が生じた場合、当該感染元企業に過失が認められる場合には、感染先企業に生じた損害について、損害賠償責任を負う可能性があります(民法709条)。

解説したとおり、IPAから本件注意喚起によってEmotetに対する注意喚起が繰り返しなされていることを踏まえると、感染元企業が十分なセキュリティ対策を施していなかった場合には、予見可能性を前提とした過失が認められる可能性が十分にあります。

Emotetに関連する損害賠償請求の「損害」として考えられるのが、Emotetの感染経路や被害範囲を特定するために感染先企業で行われるデジタルフォレンジック調査費用です。Emotetによる情報漏えいが問題となった裁判例は本稿執筆時点では確認されていないものの、SQLインジェクションを原因とする情報漏えいに関してシステムベンダーの損害賠償責任が問題となった事案において、情報漏えいの原因調査に専門的知見を用いる必要があることを考慮して、フォレンジック調査費用全額の損害賠償責任が認められていることは参考となります(東京地裁平成26年1月23日判決・判時2221号71頁)。

Emotetの感染経路や被害範囲を特定するための調査においても調査会社の専門的知見が必要となることを踏まえると、上記事案と同様に、Emotet感染に伴う損害賠償が問題となる場面でも、調査費用について賠償責任が認められる可能性がある点には注意が必要です。

なお、Emotetへの対策を講じるべきであることは、感染先企業においても同様です。多くの場合において、感染先企業にもEmotetに感染したことにつき一定の落ち度が認められる可能性が高く、最終的には過失相殺の問題として、感染元企業の責任は限定される余地があります。

感染元企業への賠償請求(または求償請求)

仮に感染先企業からEmotet感染被害についての責任を追及された場合、感染元企業はその賠償責任の全てを自社で負担しなければならないのでしょうか。Emotetの性質からすれば、感染元企業は、感染先企業との関係では加害者となりますが、同時に、他の取引先からEmotetに感染させられた被害者であることも十分想定されます。

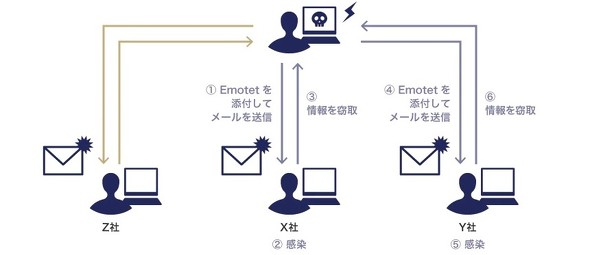

下図でいうと、X社はY社から損害賠償請求を受けたものの、実はX社よりも前にZ社がEmotetに感染しており、その結果としてX社がEmotetによる攻撃を受けていた可能性が想定されます。

したがって、感染元企業はその感染経路を調査することにより、別の取引先を装うメールが原因でEmotetに感染したことが明らかになった場合には、当該取引先企業(Z社)に対して、Emotet感染の被害者として、自らが被った損害の賠償請求(または求償請求)を行う余地があります。

編集部注

※1:独立行政法人情報処理推進機構 セキュリティセンター「『Emotet(エモテット)』と呼ばれるウイルスへの感染を狙うメールについて」

(2022年2月9日最終更新、2022年2月14日最終確認)

※2:2022年2月9日付の更新によれば、IPAが設置している情報セキュリティ安心相談窓口には、2022年2月1日から8日までの間に45件のEmotetに関する相談があり、これは、相談や被害の最悪期であった2020年9月〜11月に匹敵するペースだとされています。

本記事は2022年2月18日掲載のBUSINESS LAWYERS「自社の端末がEmotetに感染した場合に留意すべき法的論点」をキーマンズネット編集部が一部編集の上、転載したものです。

山岡 裕明弁護士 八雲法律事務所

情報法を専門とし、企業のサイバーセキュリティ対応、知的財産紛争、システム紛争、ドメイン紛争を中心に扱う。カリフォルニア大学バークレー校客員研究員、NISCサイバーセキュリティ関係法令の調査検討等を目的としたタスクフォース構成員を務める。サイバーセキュリティに関する論文を多数執筆。

関連記事

© BUSINESS LAWYERS

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- ChatGPTが突然バグる、入れてはいけない「NGワード」とは?:809th Lap

- 会社の規則は穴だらけ? 誰も守ってくれない「無視されるITルール」【実態調査】

- 消えたRPA、覇権のAWS 5年分の調査で分かった、現場が選ぶ“地味だが強い”IT資格