無線環境安定化の決め手になる? 新規格「SRF無線プラットフォーム」とは

工場など製造現場で扱う多様な無線システムを安定稼働させるための新規格が誕生した。フレキシブルファクトリパートナーアライアンス(Flexible Factory Partner Alliance/以下、FFPA)が2021年に公開した技術仕様のベースとなった「SRF無線プラットフォーム」だ。その技術のポイントを解説する。

無線の「大渋滞」を解消 SFR無線プラットフォームとは?

IoTやロボットといった自動化機器が急増中の製造現場では、さまざまな通信規格の機器やアプリケーションが併用される。無線区画の干渉による通信品質の劣化が大きな課題となり、トラブルが発生するケースも増加する。そんなファクトリー・オートメーション(Factory Automation:FA)環境でも安定した無線通信品質を保つための基盤技術として注目したいのが「SRF無線プラットフォーム」だ。

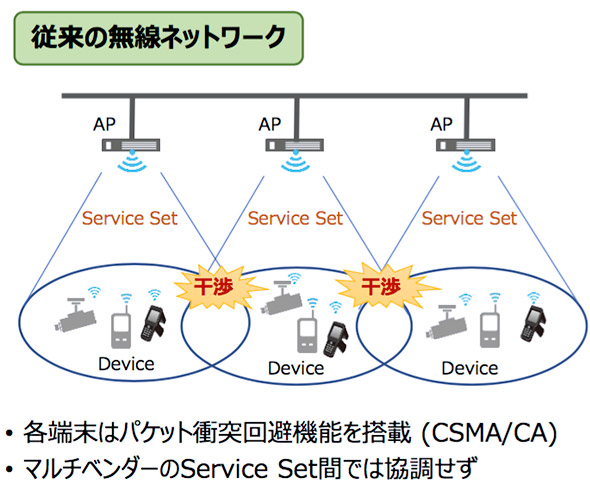

製造現場は、図1のように異なるベンダーの無線システムが導入されるケースが多い。しかし、各無線システム内部ではうまく無線リソース(周波数=チャネルや時間)を割り振って安定稼働させるよう設定していても、既存あるいは新規導入の無線システムによる干渉などの影響が増えると、全体の通信品質が悪化し、最悪の場合は製造ライン停止に追い込まれる。

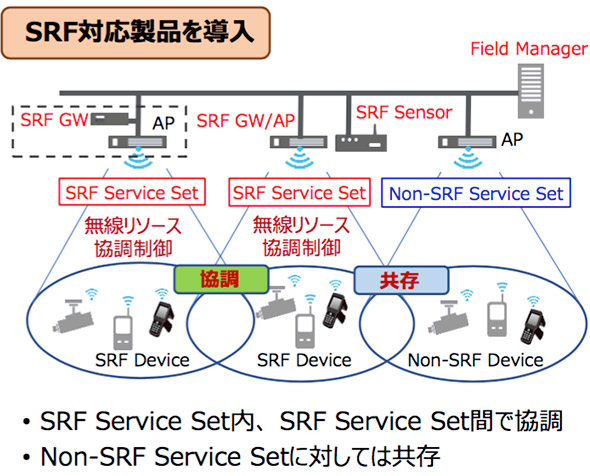

これに対してSRF無線プラットフォームは、図2のような各無線システムの統合的な制御と可視化で、通信品質を安定させることで機器やアプリケーションの正常稼働を保つことを目的とする。いわば無線通信の交通整理の仕組みだ。

SRF無線プラットフォームに関連した技術は、国立研究開発法人情報通信研究機構(NICT)が中心となり研究開発と実証実験を重ねて開発された。2015年にはNICTとオムロン、国際電気通信基礎技術研究所(ATR)、サンリツ、NEC、富士通、村田機械との共同プロジェクト「Flexible Factory Project」を発足し、稼働中の工場の無線環境評価と通信実験による具体的なトラブルへの対策を検討してきた。

その成果をベースに開発されたのがSRF無線プラットフォームだ。プロジェクト参加メンバーは2017年にFFPAを結成して技術開発と仕様検討を進展させ、2021年10月に「SRF無線プラットフォーム技術仕様(Ver1.1)」策定にこぎつけた。さらにFFPAは同年12月27日から技術仕様に準拠する機器の評価、認証の受付を開始した。今後はFFPA認証シールの付いた製品が機器ベンダーから順次提供される予定だ。

製造現場の無線通信は何が問題? トラブルを防ぐ仕組みとは

以降、製造現場での課題とトラブルを防ぐための仕組みについて、ポイントを解説する。

狭空間の無線通信の不安定性

工場などの製造現場は、製造品目の変化やラインの増設や、入れ替えなどに伴う施設や設備、治具、人員、物品の一時保管など、多種多様な変化が起きる。物品の搬入・設置・搬出、人員の移動などに伴って電波の伝搬状態も変わり、施設内多方面からの反射(マルチパス)などによる電波干渉はミリ秒から秒単位で発生したり消滅したりする。それに伴い通信利用箇所の電波強度が変わり、時には不感エリアが生じてしまう。さらに、常に特定エリアが不感になるのではなく、利用環境の変化によって予測できない他のエリアの不感を引き起こすこともある。

ライン増設や生産品目変更で電波環境が変化

また、ラインの生産品目に合わせた治具や加工機などの取替え(段取替え)やシステム電源のON/OFFなどに伴って数時間から数日間隔でも大きな電波環境の変化が生じる。もちろん施設・設備やライン新設と廃止撤去、施設内のレイアウト変更なども数カ月や数年の間隔で実施される。当初の製造ラインが理想的な無線環境で安定稼働していたとしても、変更の度に無線通信の品質は多少は変わるだろう。

外来波や近接装置などのノイズ、電波遮蔽物の有無も影響

さらに、特に都市部の工場などのように近接する他の工場や施設などが多い場合は、自社の機器でない外からの電波(外来波)も到達する。大型生産装置や電子レンジなどの設備から生じるノイズも電波干渉の原因だ。レイアウト変更や物品の搬入搬出に伴う電波遮蔽(しゃへい)物の有無や設置場所変更によっても電波の到達範囲は変わり、マルチパスの状況も変化する。

大きな問題は多様な無線システムの併存

さらに大きな問題となるのが、多種多様な無線システムが同じ施設内で利用されていることだ。例えば2.4GHz帯を利用する無線通信方式には、無線LANやBluetooth、ZigBee、RFIDなどがある。それぞれの方式を利用する通信機器が同じ施設内にあると、互いに干渉して通信遅延が生じがちだ。特に作業者がタブレットを利用する工程が多くなった昨今は、Bluetooth通信と無線LAN通信の混在によるトラブルが増加傾向にある。また無線LANシステムの導入時期により準拠する規格が異なり、新旧規格の混在で新たな規格の通信性能が十分に発揮されない場合もある。

製造現場の無線通信トラブルを防ぐための仕組み

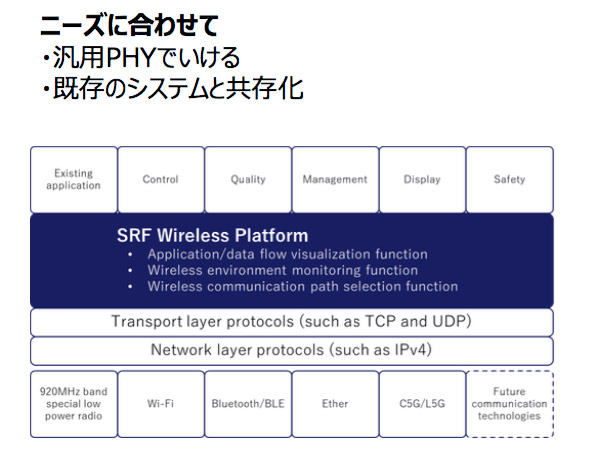

こうした無線通信トラブルの発生に対して有効な対策としてクローズアップされたのが、無線ネットワークの上位層で無線通信の設定や方式をコントロールする手法だ。SRF無線プラットフォームは、既存デバイスのハードウェア(物理層を含む下位レイヤー)を変更することなく、ソフトウェアの変更(デバイスのファームウェアやアプリケーションの変更)で、複数の無線システムを協調制御できる技術が開発されている(図3)。

無線システムはそれぞれのシステム個別で常に最適な通信状態を保つ自動制御機能が備えられ、データ再送が多くなると通信を別のチャネルに切り替えるとなど自動制御が実行される。こうした個別システムの自動制御は、自システムの最適化を優先し、他システムの無線利用状況などは一切考慮されない。例えば近接するラインで使われるWi-Fi対応の治具のメーカーが異なると、十分安定動作できる無線リソースがあるのに同じリソースを取り合い、一方または両方の治具の動作制御が失敗する可能性がある。正常な機器動作が行われないと、製造ラインの停止にまで発展する可能性もあり、個別システムの自動制御には大きなリスクが潜む。

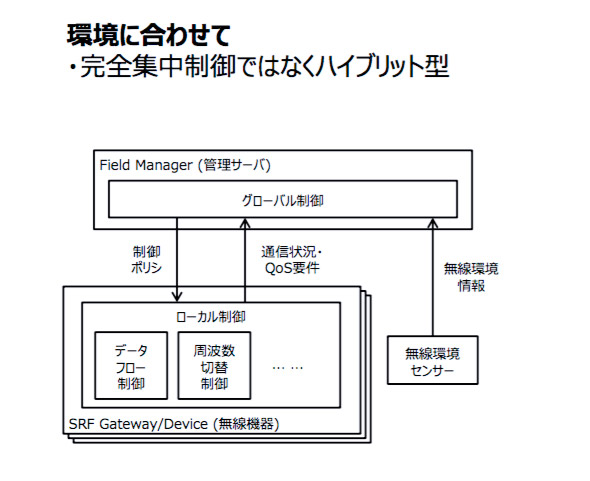

これを防ぐには、個別無線システムの上位で全体を見て最適な通信状態にするための制御が必要だ。SRF無線プラットフォームは、SRF対応デバイスやそれらを複数集約するゲートウェイの通信情報を、それらの上位にあるフィールドマネジャー(管理サーバ=コントローラー)に集約し、それらとは別に設置した無線環境センサー(電波状態の計測デバイス)からの情報と合わせて、全体で最適な通信状態となるように制御する。

具体的には図4のように、個別無線システムのデータフロー制御や周波数(チャネル切替制御)などの「ローカル制御」の機能はそのまま利用するが、ローカルで制御するパラメータやチャネルの範囲を、フィールドマネジャーが「グローバル制御」機能によって指定するというイメージだ。

全体の無線環境情報は、無線環境センサーと個別の無線システムからの情報を総合してフィールドマネジャーが評価し、個別のシステムのローカル制御機能に司令を送る。例えば「使ってよいチャネルは1と6のどちらかのみ」「今は送信タイミングを待って」といった内容の司令で、ローカル制御機能は指定された範囲で自分のデバイスとの通信を最適制御する。こうしたハイブリッド構成とすることで、万一フィールドマネジャーとの通信が途切れた場合でも、製造プロセスが停止するリスクを避けることもできる。

また、それぞれの無線アプリケーションが許容できる遅延をあらかじめフィールドマネジャーの制御ポリシーの中に組み込めば、例えば、あまり遅延が許されないアプリケーションの通信が発生した場合に、大きな遅延でも支障のないアプリケーションに割り当てていた無線リソース(周波数や時間)を切り詰めて、その分を新規のアプリケーションに割り当てるといったことができる。

つまり、限られた無線リソースを複数の無線システムや多数のデバイスで分け合い、お互い譲り合って協調して理想的な無線環境を作り出すのがSRF無線プラットフォームだ。パラメータなどの制御の他、対応デバイスが複数の無線インタフェースを備えている場合には、無線方式そのものを切り替えることも視野に入る。

なお、SRF無線プラットフォームのプロトコルに対応しないデバイスはこのようなグローバル制御が適用できない。既存デバイスによってはソフトウェア更新によりプロトコル対応が実現もできるが、全てをSRF無線プラットフォームに載せることはそう簡単ではない。

だからといって、一斉にデバイスを切り替える必要もない。SRF無線プラットフォームは、非対応無線システムのローカル制御を邪魔しないように配慮され、現在は既存の非対応無線システムの制御を優先するのも特徴だ。ローカル制御によって変わる通信状態を無線環境センサーなどで検知して、その無線環境内でSRF無線プラットフォーム配下のデバイスを最適制御する仕組みのため、SRF無線プラットフォームを工場に導入したことによって、既存の無線システムが悪影響を受けることはない。無線リソースのトレードオフが生じたら、必ずSRF無線プラットフォームが譲ってくれる。また、フィールドマネジャーを最初から導入しなくとも、SRF対応のゲートウェイのみでもローカル制御は改善することができる。こうした特徴により、工場全体のデバイス一括更新の必要なく、対応可能な領域から徐々に段階を追ってSRF無線プラットフォームへの移行が可能だ。

生産現場のセキュリティとの関連は?

SRF無線プラットフォームは通信プロトコルに関する仕様で、データ暗号化などのセキュリティ要件とは直接には関連しない。従来の無線通信でのセキュリティ対策がそのまま利用でき、その点での改変、改修は必要ない。ただし無線アプリケーションの要求を反映してポリシーを作成し、ポリシーに準じて制御するため、デバイスの認証は当然ながら必要になる。SRF無線プラットフォームの役割とは異なるが、製造現場でのセキュリティ確保は非常に重要なポイントだ。これに関して、NICTでは製造現場のためのセキュリティ導入ガイドを公開している(https://www2.nict.go.jp/wireless/ffpj-sec.html)ので、参考にするとよいだろう。

FFPAによる機器認証と今後

上述のようにFFPAの機器認証の受付は始まったばかりだ。FFPAによる試験は、技術仕様に準拠していることを確認する適合性試験と、参照デバイスとの相互接続を確認する相互接続試験だ。これらをパスした機器には、FFPAロゴ入りシールの貼付が可能になる。FFPAでは、現在は5G、ローカル5Gに対応する技術仕様Ver.2を準備中だ。仕様新版が公開されるときには、さらに豊かなユースケースが登場してくることだろう。対応デバイスの登場と具体事例の早期公開を期待したい。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 消えたRPA、覇権のAWS 5年分の調査で分かった、現場が選ぶ“地味だが強い”IT資格

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 「OneDrive」新設定の"死角"とは? 「Microsoft 365」直近3カ月のアプデ総括

- PC操作ログで「隠れ残業」を防ぐ新サービス提供開始 マネーフォワード勤怠と連携

- 企業が今「ローカルLLM」を求める切実なワケ 導入の背景、流れ、費用、注意点を徹底解説

図1 独立した無線システムが運用されている工場の通信環境のイメージ(FFPAリーフレットより)

図1 独立した無線システムが運用されている工場の通信環境のイメージ(FFPAリーフレットより) 図2 SRF無線プラットフォームにより無線システムの協調制御を行った場合の通信環境のイメージ(FFPAリーフレットより)

図2 SRF無線プラットフォームにより無線システムの協調制御を行った場合の通信環境のイメージ(FFPAリーフレットより) 図3 無線ネットワークのレイヤーの中でのSRF無線プラットフォームの位置付け(資料 NICT)

図3 無線ネットワークのレイヤーの中でのSRF無線プラットフォームの位置付け(資料 NICT) 図4 ローカル制御とグローバル制御のイメージ(資料 NICT)

図4 ローカル制御とグローバル制御のイメージ(資料 NICT)