Azure ADの導入と運用のコツを解説 移行でボトルネックとなるポイントとは?

クラウドシフトに伴い、Microsoftのクラウドサービス「Azure Active Directory」が注目を集める。前編ではオンプレミスの「Active Directory」との違いやライセンス選定のポイントを解説した。後編となる本稿では、Azure ADの強力な機能やオンプレミスからの移行ポイント、運用負荷を軽減するコツを紹介する。

前編では、「Azure Active Directory」(以下、Azure AD)とオンプレミスの「Active Directory」の違いやライセンス選定のポイントを解説した。

後編となる本稿では、Azure ADの機能やオンプレミスのActive Directoryからの移行ポイント、運用負荷を減らすコツを紹介する。

前編同様、Azure ADを活用した開発に携わり、2020年にMicrosoftより「Microsoft MVP Award」の「Microsoft MVP Office Development」を受賞した内田洋行ITソリューションズの大川貴志氏に開発するエンジニア目線の話を聞いた。

また、長年にわたり自治体、教育委員会のITシステム構築・運用サービスの提供に携わり、直近では埼玉県鴻巣市教育委員会の教育ICT基盤のフルクラウド化やAzure AD導入などを担当した内田洋行の永山達也氏に、導入するエンジニア目線の話を聞いた。

Active Directoryにはない、Azure ADの機能

Azure ADの便利な機能の一つとして挙げられるのは、SAML(Security Assertion Markup Language)による認証だ。対応する各種アプリとシングルサインオンが可能で、オンプレミスのActive Directoryよりも簡単に設定できる。

大川氏は社内アプリケーションの開発に携わる立場から、「勤怠や経費精算などさまざまなアプリケーションでAzure ADの認証機能を使っています。個別にIDとパスワードを管理する必要がなく、『Microsoft 365』にログインする際の情報が使えて便利です」と言う。

「社内システムの開発では、ユーザーの管理に手間がかかります。従来は、システムごとに同じようなマスターが登録され管理が煩雑でしたが、Azure ADの情報を正の情報として扱い、『Microsoft Graph』で情報を吸い出して他の認証でも使えます」と、大川氏は開発者目線でメリットを述べる。

内田洋行ITソリューションズでは、内製の受注管理システムにAzure ADを連携させることで、承認ワークフローに必要な「所属している部署」や「上司の情報」などを取り込み、反映させているという。

ログインや認証周りの仕組みをAzure ADに任せることで、システムやアプリケーションごとに認証基盤を作りこむ必要がなくなり、開発工数の削減とリスク移転ができる点でも利点を感じられるという。

「Azure AD上のログイン情報を用いることで、ユーザー情報を管理する必要がほとんどなくなり、ビジネスロジックの作りこみに専念できるようになりました。ログイン画面は簡単に見えて、セキュリティリスクが盛りだくさんです。そういった部分をMicrosoftに一任できるのも、大きな利点だと思います」(大川氏)

また、開発に必要なライブラリが一通りそろえられているのも、工数削減に役立っているという。

Azure ADへの移行障壁、「ファイルサーバのアクセス権限」

Azure ADを新たに導入する場合と違い、オンプレミスのActive DirectoryからAzure ADに移行する場合は、両者の違いを理解することが重要だという。

「これまでと同じように設定できるか」はもちろん、「どのタイミングでActive Directoryの情報をAzure ADにジョインするか」を事前に詰める必要がある。その上で、「Azure AD Connect」でユーザーIDの移行を進めれば、移行ハードルはそんなに高くないという。また、オンプレミス環境のActive Directoryで運用してきた「グループポリシー」を移行したい場合は、一から作るという手段もある。

ただ、それでも「ファイルサーバ」という大きな課題が残る。

「当社でも問題になっているのが、ファイルサーバをどうするかです。全てのユーザーをAzure ADに所属させてしまうと、オンプレミスに置かれたファイルサーバへのアクセス権限管理ができなくなります」(永山氏)

永山氏が同じ課題に直面したプロジェクトでは、ファイルサーバのデータを全て「Microsoft Teams」にアップロードする手段を採用した。「Teamsならば、ユーザーやグループ単位でアクセス権限の管理ができます。ほぼ容量無制限に使えるため、副次的な効果として『年々肥大化するファイルサーバの容量をどうするか』という問題も解決できました」と永山氏は述べる。同様に、SharePointに移行して制御するのも一つの手だという。

管理者の運用負荷を減らすAzure AD

こうした特徴を踏まえて、あらためてAzure ADがもたらすメリットを整理してみよう。

まずは、他のSaaSにも言えることだが、クラウドそのものの利点を享受できることだ。これまでのActive Directoryの運用では、数年ごとにやってくるサーバのリースやOSサポートの期限のたびに移行や更改を検討し、稼働開始後もアップデートなどのメンテナンスが必要だった。永山氏は、「MicrosoftがAzure ADとTeamsの基盤もアップデートしてくれるので、それらを気にしなくてすみ、運用が楽になると思います」と言う。

オンプレミスのようにハードウェアの調達から始める必要がなく、スピーディーに導入できることも、クラウド全般に共通するメリットだ。

「鴻巣市教育委員会様のプロジェクトでも、Azure ADを含む全てのシステムで短納期で導入できました。従来はハードの手配に短くて1カ月、長ければ3カ月ほどかかりましたが、クラウドではほとんどリードタイムがなく短期間の設計と構築だけで済みました」(永山氏)

2つ目は、プレミアムプラン以上に適用されるSLA(Service Level Agreement)の存在だ。

「自分たちでMicrosoftのSLAと同レベルの運用をしようとすると、問題が発生した際に確認と対処をする点が多いですが、Azure ADで運用すると確認すべき箇所はAzure AD一点に絞られます」(大川氏)

ライセンス体系や選定のポイントについては前編の「Azure ADの基礎を解説 オンプレとの違いやライセンス選定のポイントとは」で解説している。

3つ目は、「Microsoft Intune」をはじめとするさまざまな機能をAzure ADと組み合わせて活用できることだ。

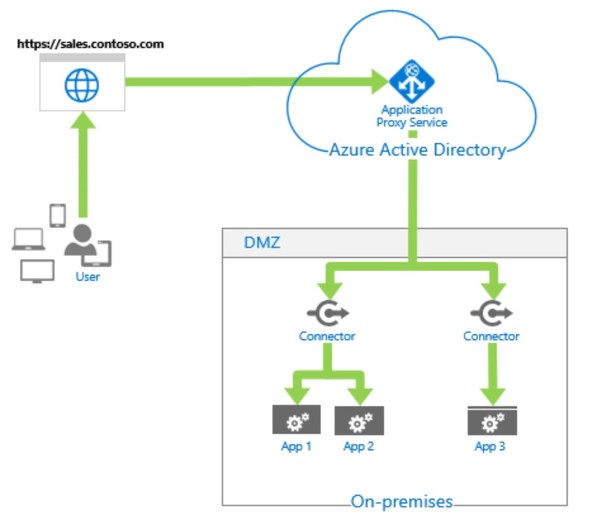

「緊急事態宣言で在宅勤務に切り替わった際に活躍したのが、『Azure AD アプリケーションプロキシ』でした。アプリケーションプロキシによって、イントラネット内で公開されている社内の承認ワークフローなどのWebアプリケーションを、パブリックなインターネットからアクセスできる状態にし、Azure ADの認証を通さなければアクセスできないよう設定しました。VPNの設定や手配を考えることなくスムーズに在宅勤務に移行できました」(大川氏)

多要素認証や条件付きアクセスを併用することで、セキュリティ面の統制が取れた状態のアクセスを実現したという。

他にも、「Microsoft Defender」や「Microsoft Defender for Cloud Apps」(MCAS)といったセキュリティサービスを採用することで、サードパーティー製のソリューションをそろえる場合に比べて安価にセキュリティ機能を実装できる。「私が担当した教育委員会のシステムでは、MCASを活用し、ルール上許可されていないファイル共有サービスにデータをアップロードするとアラートを飛ばし、ユーザーに確認する運用をしています」(永山氏)。

セキュリティリスクを見極めた上で適切な選択を

最後に、永山氏は、「個人的な意見ですが、Microsoftの製品をクラウドでしっかり使おうとすると、相応の投資が必要だと思います」と言い、安易にフリー版を選択するのは考えものだとした。

Microsoftがまとめているレポート「Cyber Signals」によると、多要素認証が利用できるにもかかわらず、有効にしている組織は22%にとどまるという。強固な認証を実施していないアカウントは不正アクセスにより高確率で破られてしまうのが実情だ。

永山氏は「Azure ADはクラウドサービスなので誰でもアクセスできます。セキュリティリスクをきちんと評価した上で何を入れるかを決定すべきです」と述べ、「Azure Active Directory Premium P1」以上のライセンスを契約し、多要素認証や条件付きアクセスを活用することを推奨した。

徐々に機能を拡張させ、今も進化を続けるAzure ADだが、現時点ではまだ、オンプレミスのActive Directoryと同じ機能があるわけではない。また、クラウドファーストが広がってきた一方で、組織や企業によってはポリシーやガイドラインによって「クラウドにサーバを置かない」と定めるところもあるため、今すぐAzure ADがActive Directoryの全てを置き換えることにはならないだろう。

しかし、インフラ運用の手間を省き、Teamsをはじめとするクラウドサービスを活用していくことを考えれば、徐々に認証機能もハイブリッド環境へとシフトしていくだろう。自社のやりたいことを整理した上で、最新の情報に注意を払いながら、必要な機能を採用するのがよさそうだ。

関連記事

Azure ADの基礎を解説 オンプレとの違いやライセンス選定のポイントとは

Azure ADの基礎を解説 オンプレとの違いやライセンス選定のポイントとは

クラウドシフトに伴い、オンプレミスで用いられる「Active Directory」の機能をクラウドでも使いたいという要望は多い。Microsoftがクラウドサービスとして提供する「Azure Active Directory」はActive Directoryの代替サービスになるのか、はたまた別物のサービスなのか。Microsoftサービスの開発と導入の専門家が、前編と後編にわたって解説する。 Intuneの基礎を解説 デバイス管理画面で“モダンマネジメント”を体感

Intuneの基礎を解説 デバイス管理画面で“モダンマネジメント”を体感

ハイブリッドワークのWindowsデバイス管理サービスで選択肢の1つに挙げられるのは、Microsoftの「Intune」だ。本稿ではその基本的な機能を解説し、デバイス管理画面を通して実際の操作性や使用感を見ていく。 Microsoft Azure ADとAzure AD Premiumの違いとは? 導入企業が注目する機能6選

Microsoft Azure ADとAzure AD Premiumの違いとは? 導入企業が注目する機能6選

Microsoft 365のIDaaS(IDentity as a Service)である「Microsoft Azure Active Directory」。クラウド型ユーザー認証基盤として知られるが、Azure ADの他にもAzure AD Premiumという上位サービスも存在する。互いに何がどう違うのか。 Microsoft MVPが解説「Azure AD」3つの認証フローと使い分け、認証エラーの対処法

Microsoft MVPが解説「Azure AD」3つの認証フローと使い分け、認証エラーの対処法

MicrosoftのクラウドベースのID管理、認証基盤「Microsoft Azure Active Directory」を使った認証フローの種類は、大きく分けて3つある。それらはどう違うのか。利用が適するシーンと併せて解説する。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 資生堂や小田急リゾーツが不正アクセスを受ける、新電力も

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 大企業がこぞって使うM365 CopilotとChatGPT、業務への貢献度は? 生成AI利用状況を徹底調査

- ランサムウェア対策、何から始める? 悩める中小企業を救うIPAの"神ツール"

- 情シスはなぜ忙殺される? 時間を奪う「計画外業務」の正体と対策

内田洋行ITソリューションズ 大川貴志氏

内田洋行ITソリューションズ 大川貴志氏 内田洋行 永山達也氏

内田洋行 永山達也氏