Intuneの基礎を解説 デバイス管理画面で“モダンマネジメント”を体感

ハイブリッドワークのWindowsデバイス管理サービスで選択肢の1つに挙げられるのは、Microsoftの「Intune」だ。本稿ではその基本的な機能を解説し、デバイス管理画面を通して実際の操作性や使用感を見ていく。

従業員1人で複数の業務用デバイスを利用する今日、運用管理の主な課題は社内リソースにアクセスする多様なデバイスをどう管理するかだ。

また、テレワークシフトに伴いPC管理が複雑化したことでサイバー攻撃のポイントが増え、デバイス単位のセキュリティ強化は必須だ。

そんな中、Windowsデバイスを利用する環境で管理サービスの選択肢に挙げられるのは、Microsoftの「Intune」だ。その基本的な使い方をアイエスエフネットの野村優衣氏が解説し、同社のエンジニアの山本浩之氏がデモンストレーションを実施した。

デバイス管理をしないリスクとは?

業務で利用する情報デバイスはPC、タブレット、スマートフォンの主に3種類だ。デバイスごとにさまざまなOSが使用され、ハードウェアも異なれば、導入するアプリも異なる。

従来は「WSUS」(Windows Server Update Service)や「AD」(Active Directory)といった、オンプレミスのIT資産管理ツールなどでデバイスを管理した。ただ、テレワークシフトに伴い利用場所を問わずに多様なデバイスが社内リソースにアクセスするケースが増え、社内ネットワーク内のPCだけを管理していればよいわけではなくなった。そこで注目されるのがクラウド型のデバイス管理サービスだ。

その中でもMicrosoftの「Intune」は、WindowsのクライアントPCを使用する企業にとっては選択肢から外せない存在だ。機能を紹介する前に、ハイブリッドワークにおけるデバイス管理の3つの課題を整理する。

デバイス構成管理の不備により不正侵入や内部からの脅威を防げない

ファイアウォールの有効化やHDDの暗号化、アンチウイルスの有効化などデバイスのセキュリティ構成を把握できないことが、ネットワーク経由の不正侵入や内部に存在する脅威への対応を難しくする。

セキュリティ構成がユーザー任せでは、デバイス配布時に会社のポリシー通りに正しく構成しても、OSやアプリのアップデート時に変更されたりユーザーが自分の判断で手動で変更したりする可能性がある。デバイスの構成を管理者が常に把握でき、ポリシーに違反するものを発見して対処する仕組みが必要だ。

不適切なアップデート管理により最新の脅威に対応できない

アップデート管理をユーザーに任せると放置されることが多く、最新の脅威に対応できない。また、アップデートの影響を未検証のままユーザーが適用すると思わぬトラブルが起きる。

アップデートを全対象デバイスに適用する前に、一度テスト機で検証し、問題ないことを確認した上で、スケジュールを組んでグループごとにアップデートを自動適用する仕組みが必要だ。

シャドーITで社内リソースが脅威にさらされる

管理対象外のデバイス(シャドーIT)から社内リソースにアクセスされる可能性がある。管理外のデバイスは、不正に接続された悪意あるデバイスの場合もあれば、十分なセキュリティ対策が施されていない個人所有デバイスの場合もある。どちらにしても社内のクラウドストレージやサービスに保存されたリソースが脅威にさらされる。

管理対象外のデバイスによる社内リソースへのアクセスを防ぐため、全デバイスを常時管理してポリシー違反のデバイスの接続を拒否し、アクセスがあった場合は管理者が対処できる仕組みが必要だ。

Intuneはどのようにしてリスクに対抗するのか

これらのリスク対策としてMicrosoftが提唱するのが「モダンマネジメント」だ。従来オンプレミスでされてきたデバイス運用管理の仕組みを、クラウドサービスの仕組みに変えることを意味する。デバイスのインターネット接続を前提に、社内外問わず散在するデバイスを管理する仕組みだ。

中核ツールとしてMicrosoftが提供するのが「Enterprise Mobilit+Security(EMS)」で、デバイス管理ツールのIntuneが含まれている。Intuneは単体ライセンスもあるが、単体ではアクセス制御機能が含まれず、リスク対策としての効果は限られる。

Intuneは、モダンマネジメントで必要な4つの機能を備えている。

- デバイス管理機能

- アップデート管理機能

- ポリシー管理機能

- アクセス制御機能

これらの管理機能で、デバイスの構成をポリシーに沿って整えてからユーザーに配布する「キッティング」業務の負荷も軽減できる。

Intuneの管理機能を画面イメージで解説

管理機能をどのように利用できるのかを、実際の画面とともに見ていく。

管理対象デバイスの状況をダッシュボードで把握

管理者がクラウド上の管理画面にアクセスして登録されているデバイスの状態を確認や管理できる。構成や設定がポリシーに準拠しているか簡単に把握できる(図1)。

「Azure AD」や「Microsoft 365」と連携してユーザー管理

デバイス管理と不可分なユーザー管理では、「Azure AD」や「Microsoft 365」のユーザー管理情報を取り込める他、Intuneでユーザー作成も可能だ。ユーザーIDやパスワード、グループ、ジョブロール(役割)、役職などの情報も登録や管理できる(図2、3)。

ジョブロールは、例えば「Intune管理者」「Dynamics 365管理者」「ユーザー」などと事前に定義した権限をリストから付与できる。

ダッシュボード画面から新規のグループ作成もできる。グループを設定しておくと、デバイス個別でなく複数デバイスに対して一括で設定の適用やアプリ配布が可能だ。ユーザーのプロファイル画面(図4)では、各ユーザーがどのグループに所属し、どのような権限が割り当てられているのかを確認できる。

プロファイル画面から、パスワードのリセットができる他、自動でインストールするアプリケーションやクラウドサービスのライセンス選択などの設定が可能だ。

設定したアプリケーションやライセンスは、登録デバイスの電源を入れる際に自動でインストールや付与がされる。本来あるべき構成ではないデバイスがあれば個別にリモートで対処できる。

ポリシーに沿ったプロファイルを準備、適用

デバイス管理用の画面ではデバイスの登録や、構成やソフトウェアの更新状態の確認などができる。「Windows」「Android」「iOS」「iPadOS」「macOS」「Windows Mobile」といったOS別の管理が可能だ。

Windowsの場合、「Azure Active Directory」への参加や登録時に自動登録する方法の他、「Windows Autopilot Deployment」を利用した登録など、7つの方法から選べる。

デバイスは構成プロファイルを作成して自動で構成できる。プロファイル作成時には機能ごとに整理された設定がテンプレートで選択できる。

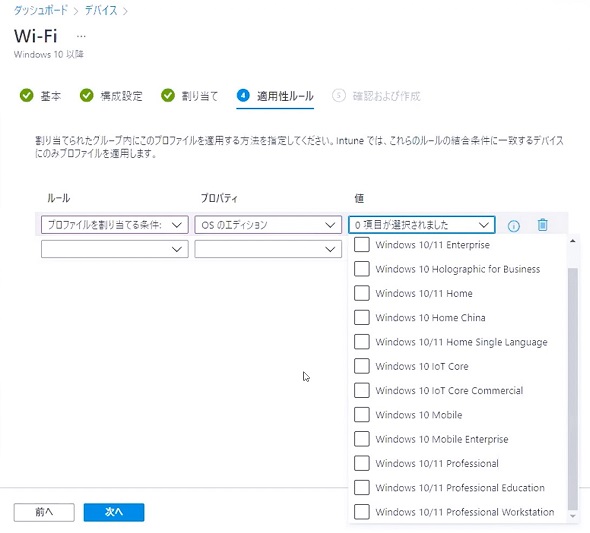

作成したプロファイルは、デバイスのOSのエディションやバージョンに応じて適用するよう設定できる(図6)。

例えば、Wi-Fi機能のプロファイルを作成して適用すると、対象デバイスではユーザーがWi-Fi接続設定をすることなく、起動すれば自動で接続できる。

アプリケーションの利用状況を把握

アプリケーションは全てのアプリケーション一覧やプラットフォームごとの一覧から管理できる。この画面上でアプリケーションを追加すると、ユーザーやデバイス、グループに対して自動でアプリケーションのインストールが可能だ。

なお、アプリケーションによっては登録ができても実際には正常に動作しないものもあるので、事前に検証が必要だ。

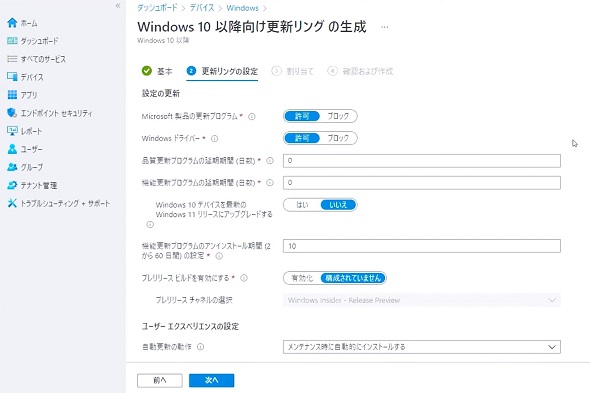

Windowsアップデートの更新を個別に設定

Windows Update管理機能では、自動アップデート適用の可否やアップデートのタイミングをデバイス別に設定できる。最新アップデートはデバイスによってはトラブルが生じるので、更新リリース後すぐに適用せず、検証用のグループだけに自動適用し、検証の結果を見て問題なければ全対象デバイスに自動適用できる。

例えば「Windows 10」PCの場合、「更新プログラム」や「Windowsドライバー」の更新の許可、「品質や機能更新プログラムの適用延期期間」などがグループごとに設定できる。Windows 11への自動アップグレードも同様だ。

ポリシーと異なる構成のデバイスを検知

プロファイルの適用状況の確認でポリシーに準拠できているかどうかを判別できる。例えば、「ファイアウォール有効化」「HDD暗号化」「Windows Updateの一定以上のバージョンの適用」などのポリシーを設定しておけば、セキュリティリスクを低減できるだろう。

ポリシー違反デバイスには、ユーザーや管理者へのメール通知などの対処がとれる他、強制的に社内リソースへのアクセスを制限をしたり、デバイスの初期化をしたりすることが可能だ。

デバイスの情報はユーザーとひも付けて表示をできる(図7)。図の「対応」が「準拠している」であればポリシー適用に問題がないことを表す。

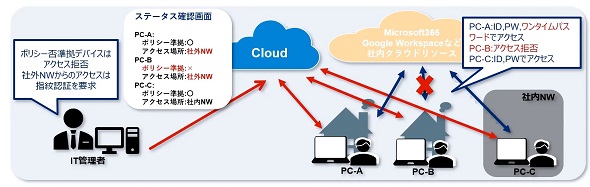

社内リソースへのアクセスを柔軟に設定

デバイスの構成状態や利用場所などによって社内リソースへのアクセスを制御できる。ポリシー管理と連携して違反デバイスを社内クラウドリソースへのアクセスを拒否したり、社内サーバにアクセスするVPNアプリの使用を拒否したりできる。

また、アクセスする場所によって、社内ネットワークからはユーザーID/パスワードのみで接続を許可し、社外からのアクセスの場合にはユーザーID/パスワードに加えてワンタイムパスワードや生体認証など多要素認証を要求できるため、脅威侵入のリスクを低減できる。

ネットワーク経由のキッティングで負荷軽減

従来、多数のPC配布時は、まずマスターイメージを作成し手作業でクローニングしたPCを利用場所に配送する手間とコストがかかっていた。Intuneでは、PCに反映したい設定と配信したいアプリをあらかじめ設定し、デバイスやユーザーグループにひも付けることで、ユーザーはログイン時に初期状態のPCに対して設定やアプリが自動配信される。人手と時間、コストを大きく削減できる。

このように、Intuneではモダンマネジメントに対応するプロビジョニングを可能にする。デバイスの構成管理を徹底し、OSやアプリの適時更新をサポート、シャドーITによる社内リソースへの脅威を排除できる。

なお、アイエスエフネットはキッティングやリモート管理、セキュリティ対策、クラウド環境構築支援、リモート運用、ハードウェア運用などのアウトソースが可能なサービス「シンプルデバイス管理サービス」を提供している。ツール導入や運用改善の検討時には選択肢に入れておきたい。

関連記事

Azure ADの基礎を解説 オンプレとの違いやライセンス選定のポイントとは

Azure ADの基礎を解説 オンプレとの違いやライセンス選定のポイントとは

クラウドシフトに伴い、オンプレミスで用いられる「Active Directory」の機能をクラウドでも使いたいという要望は多い。Microsoftがクラウドサービスとして提供する「Azure Active Directory」はActive Directoryの代替サービスになるのか、はたまた別物のサービスなのか。Microsoftサービスの開発と導入の専門家が、前編と後編にわたって解説する。 Azure ADの導入と運用のコツを解説 移行でボトルネックとなるポイントとは?

Azure ADの導入と運用のコツを解説 移行でボトルネックとなるポイントとは?

クラウドシフトに伴い、Microsoftのクラウドサービス「Azure Active Directory」が注目を集める。前編ではオンプレミスの「Active Directory」との違いやライセンス選定のポイントを解説した。後編となる本稿では、Azure ADの強力な機能やオンプレミスからの移行ポイント、運用負荷を軽減するコツを紹介する。 情シス涙のエピソードも……従業員デジタルスキルの実態調査

情シス涙のエピソードも……従業員デジタルスキルの実態調査

企業のデジタルシフトが進む中、従業員は所属部署やバックグラウンドに関係なくITと密接に関わりながら業務を進めることが求められている。だが、従業員のITリテラシーやデジタルスキルが十分であるとは言えないようだ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- JAつがる弘前が2カ月で「りんご在庫管理アプリ」を内製化 盗難事件を乗り越えて業務変革を成し遂げた舞台裏

- コーディング中に突然「Gemini」が暴走、これはバグか、それとも……?:843rd Lap

- AI時代にサイバーセキュリティはどう変わるか どの企業でも必要な対策のポイントとは

- 「偽人事部」からのメールに要注意 だまされやすいタイトルとは

- 自治体、大規模組織での「Google Workspace」導入、3つの課題と対策