Teamsユーザーを狙ったメール詐欺を防げない理由

「ビジネスメール詐欺」は企業を主に狙うサイバー攻撃だ。Microsoft Teamsを利用した新しいビジネスメール詐欺が始まった。

「Microsoft Teams」(以下、Teams)は企業で幅広く使われているコミュニケーションツールだ。サイバー犯罪者がメールを利用したTeamsを狙う攻撃を仕掛け始めた。

横行するTeamsユーザーを狙ったフィッシング詐欺

企業向けメールを狙う攻撃は「ビジネスメール詐欺」(BEC:Business Email Compromise)と呼ばれている。BECとTeamsを狙う攻撃はどのような関係にあるのだろうか。なぜTeamsが危ないのだろうか。

Check Point Softwareのジェレミー・フックス氏(グローバルキャンペーンマネジャー、サイバーセキュリティエバンジェリスト)は、Teamsを利用した攻撃を「BEC 4.0」だとする。

同氏によればTeamsに対する攻撃が目立ち始めたのはここ数カ月のことだという。例えば「Storm-0324 Threat Group」がTeamsを利用してフィッシングやマルウェアのキャンペーンを展開し始めた。

だが、Teamsはまだ主要な攻撃手段にはなっていない。攻撃者はTeamsを利用したアカウント侵害やなりすましなどの従来のBECの手口を利用し始めたところだ。これらの攻撃は従来のBECとは異なるため、フックス氏はBEC 4.0のことを「ビジネスコミュニケーション侵害」とも呼ぶ。ではBEC 4.0はこれまでのBECと何が違うのだろうか。

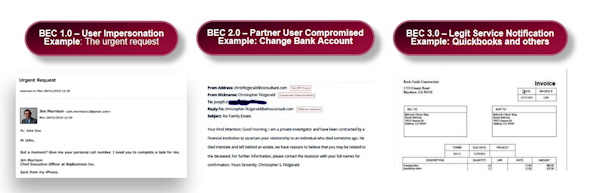

BEC 1.0からBEC 3.0まで

最初期のBEC 1.0の内容は単純だった。犯罪者はただ単にメールの送信元ユーザーになりすますだけだった。例えば、「Gmail」のメールアドレスを使ってCEOからのメールだとした。詐欺の内容は緊急の依頼が中心で、例えば「すぐにギフトカードを購入してほしい」といった形だった。

BEC 2.0ではメールの送信元のアカウントを侵害し、その送信元からメールを送るというものだった。本人のアカウントから送信されているため、BEC 1.0よりも「強い」詐欺だ。「すぐに銀行口座を変更してほしい」という形が多かった。

BEC 3.0ではフィッシングメッセージを送信するために正規のサービスを利用する。「PayPal」やIntuitの会計ソフトウェアパッケージ「QuickBooks」のような人気のあるWebサイトなどで被害が多かったという。以上のような流れを実際のメール文面で示すと図1のようになる。

BEC 4.0では何が起こるのか

攻撃者はどのようにTeamsを利用してフィッシングメッセージを送信するのだろうか。

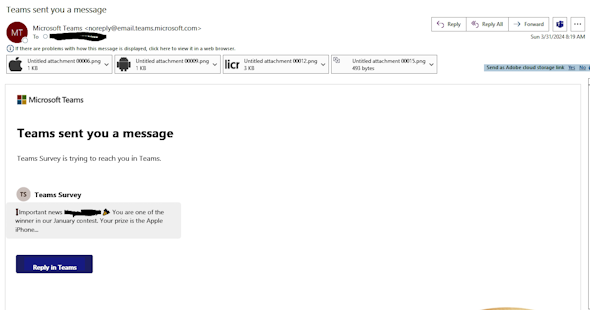

まずは図2のようなメッセージがTeamsから送られてくる。

メッセージが届いたとき、Teamsにはそれをユーザーに通知する機能がある。そのとき、件名は「××さんがメッセ−ジを送りました」となる。図2では灰色の網掛け部分に「1月のコンテストの当選者に選ばれた。賞品はAppleの『iPhone』だ」と書かれている。

このようなメッセージが知らないメールアドレスから送られてきたり、スマートフォンのSMSに表示されたりした場合、多くの人は「ああ、また詐欺か」と思うだけだろう。相手にするはずがない。

だが、このメッセージはTeams Surveyから送られており、これはTeamsに統合された正規のツールだ。メールの送信元「noreply@email.teams.microsoft.com」も正当だ。つまり、ユーザーが見た目で判断できないのはもちろん、何らかのソフトウェア処理でこのようなメッセージをはじくことはできない。

偽のメッセージの内容が「iPhoneが当選しました」ではなく、社内で通常見かけるメッセージと似ていたらどうなるだろうか。

BEC 4.0の攻撃が使う技術とは

なぜこのような攻撃が可能なのだろうか。それは侵害されたユーザーを利用しているからだ。

フックス氏によれば、まずあるユーザーが侵害されて、その後、Teamsの攻撃が始まるという流れが定番だ。例えば取引先企業のTeamsアカウントが侵害されて、ユーザーがだまされ、情報が共有されてしまう。

「Microsoft 365」アカウントを攻撃者が侵害した場合、最初に取りかかるのは、被害者がTeamsアカウントを持っているかどうかだ。

Teamsアカウントが攻撃者にとって価値が高い理由は、安全に偽のデータを送り込むことができるからだ。攻撃者はBEC 1.0からBEC 3.0までを経て、これまでの手法を熟知している。そこで従来のメールによるフィッシング手法を使って、まずMicrosoft 365アカウントを侵害する。なぜこのアカウントを侵害するのかと言えば、この認証情報がTeamsにも通用するからだ。

Teamsや「Slack」を媒介とする攻撃は、検知されることを避けるためにサイレントかつステルスになるよう設計されている。メールと比べて、ユーザーはTeamsやSlackのメッセージを信頼しやすい。そのため、TeamsとSlackは、攻撃者が組織内部に入り込むための手段として好まれている。

攻撃者はマルウェアやフィッシングURLを使って、社内の保護をバイパスする。組織内部にいったん侵入した後はもはや攻撃者を止めるものがない。攻撃者はそのような保護技術をよく理解しているからだ。Teamsを媒介とする攻撃でも、行動に移る前にMicrosoftが設けたフィルターにはじかれないかどうかを確認した上で実行している。

まとめると、Teamsを介した攻撃は実行がたやすく、大きな損害を与える可能性がある。

企業はどうやって防御できるのか

Teamsを使ったBEC 4.0から身を守るためにできることはあるだろうか。フックス氏によれば、社内のセキュリティ専門家は次に挙げる3点の対策を検討すべきだ。

(1)サンドボックス 全てのファイルをサンドボックスにダウンロードして、悪意のあるコンテンツがないかどうか検査する保護ソリューションを導入する

(2)ビジネスコミュニケーションの保護 Teamsを含む全てのビジネスコミュニケーションを保護する堅固なフルスイートセキュリティソリューションを導入する

(3)教育 見慣れないファイルが表示されたら、IT部門に連絡するようエンドユーザに促す

関連記事

Microsoftが警告 「ビジネスメール詐欺」が強くなって帰ってきた

Microsoftが警告 「ビジネスメール詐欺」が強くなって帰ってきた

組織内の関係者や取引先からの連絡だと偽って金銭の奪取に至る「ビジネスメール詐欺」は古典的なサイバー攻撃の一種だ。これまでは職人芸に頼った攻撃が多かったが、Microsoftによれば状況は悪い方向に変化しているという。 社内SNSは「危険」、Microsoft Teamsの利用法から分かること

社内SNSは「危険」、Microsoft Teamsの利用法から分かること

クラウドやメールと違い、社内SNSをサイバー攻撃から保護する機運があまり高まっていない。だが、至急保護する必要があることが分かった。なぜだろうか。 なぜMicrosoftは大規模サービス障害を防ぐことができなかったのか

なぜMicrosoftは大規模サービス障害を防ぐことができなかったのか

DDoS攻撃は30年以上も前から存在する古典的な攻撃手法で、対策もある。このDDoS攻撃によって複数のMicrosoftのサービスがダウンした。何が起きたのか。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 生成AIで業務時間を8割減 NECビジネスインテリジェンスは法務業務をどう変えた?

- 33万台の調査から見えた"買い"のHDDはどれ? 「故障ゼロ」の優秀4モデルと共通点

- 「OneDrive」新設定の"死角"とは? 「Microsoft 365」直近3カ月のアプデ総括

- 実はあった、非対応PCに「Windows 11」をインストールする幻のチート技:816th Lap