内部でひそかに拡大する最新サイバー攻撃と対策:セキュリティ強化塾(1/3 ページ)

国家機関や民間企業を狙うサイバー攻撃が世界的に増加中だ。気付かぬ間にひそかに拡大しているかもしれない。最新のサイバー攻撃とその対策を紹介する。

軍事関連技術を持つ国家機関や民間企業を狙う攻撃が世界的に増えた。国内ではインフラ整備が進んだ効用で単純なDDoS攻撃被害は少ないものの、ソフトウェアの脆弱(ぜいじゃく)性、システムの設計や設定不備を突いて情報を窃取する攻撃が増加中だ。

政府機関を狙った攻撃が多いとはいえ、いったん矛先が一般民間企業に向かえば、対策がおろそかならたちまち機密情報が抜き取られかねない。自社システムが攻撃を受けているかどうかにさえ気付かないことも想像できる。できる範囲でサイバー攻撃からの防護体制を早急に整える必要だ。今回はシステム設計の面からサイバー攻撃対策を考える。

国際宇宙ステーションや原発機関にもサイバー攻撃

2012年1月、日本宇宙航空研究開発機構(JAXA)は、サイバー攻撃によりディレクトリ情報や業務システムのID/パスワードが流出し、国際宇宙ステーションに関連する文書が盗み見られた可能性があることを公表した。

攻撃の発端は「忘年会」という件名が付いた知人のメールアドレスから送られたメールだった。不正コードが仕込まれたPDFが添付され、1人の職員が開いたことでウイルスに感染した。その後、外部と通信できるバックドアの設置、外部からの侵入範囲の拡大、情報収集、外部送信といった一連の攻撃が行われた。最初の感染から発覚まで約1カ月かかり、流出した情報が特定されるまでの期間は6カ月に及んだ。

また、同組織は2012年11月、「イプシロンロケット」の仕様や運用関連情報が別の攻撃によって漏えいした可能性があることも公表した(2013年2月に漏えい情報が事業に支障ないことを発表)。東日本大震災発生直後の2011年3月17日に、震災関連をかたった「なりすましメール」で感染したという。感染から公表まで、実に約20カ月の間、情報が漏えいし続けた可能性がある。

社会の安全を脅かすサイバー攻撃事例としてもう1例、茨城県東海村の日本原子力研究開発機構(JAEA)の事例を見てみよう。2012年12月に公表された事件で、同組織の3台のPCがメールからのウイルスに感染し、不正告発やコンプライアンスに関連する情報が窃取された。

注目したいのは、手口が巧妙化したことだ。ウイルス添付のメールが届く前に、大学の研究者を名乗る送信元と職員の間にメールのやりとりがあり、予告されていたメールが届いたので開封したところ感染してしまった。このような「やりとり型」の感染事例が増えている。

2013年の警察庁発表によると、採用活動や取引などの業務との関連を装った通常のメールでのやりとりの後に、ウイルス入りのメールを送り付けて感染を誘う手口が、2012年の2件から2013年上半期では33件も確認された。

半数以上が職員採用に関するやりとりの後、履歴書や質問状などを装ったウイルス入り添付ファイルが送られてきたというもの。残りの約3割は製品に関する質問や不具合の報告で、質問状や不具合状況の記録を装った攻撃用添付ファイルが送られてきた。

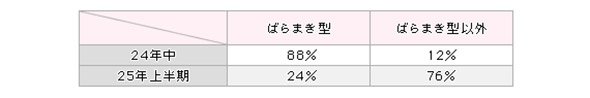

警察庁は標的型攻撃の種類を「ばらまき型」とそれ以外に分類する。同一内容のメールやウイルスを多数(統計では10カ所以上)に送りつけるばらまき型は、結果として不審を抱かれて発覚する可能性が高くなる。だが、2013年は、より少数に標的を絞って内容を特化した攻撃が増加した傾向が報告された(表1)。ますます攻撃の発覚が難しくなったわけだ。

クリスマスや忘年会、新年会と何かとプライベートなメールのやりとりが増加すると、従業員がそれと気付かずに開封したメールから社内システムが感染し、「情報収集」や「攻撃基盤構築」が進行中かもしれない。

本格的な攻撃につながることを防ぐには、ネットワークでの防御体制が不可欠だ。IPAがまとめた「『標的型メール攻撃』対策に向けたシステム設計ガイド」をベースに、サイバー攻撃で被害を出さないためのシステム設計について紹介しよう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- Excelが強すぎる BI導入済みなのに表計算ツールを使う企業がかなり多いワケ

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 33万台の調査から見えた"買い"のHDDはどれ? 「故障ゼロ」の優秀4モデルと共通点

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 「OneDrive」新設定の"死角"とは? 「Microsoft 365」直近3カ月のアプデ総括

表1 「ばらまき型」とそれ以外の標的型メール攻撃の割合(出典:警察庁)

表1 「ばらまき型」とそれ以外の標的型メール攻撃の割合(出典:警察庁)