特効薬あります、最新DDoS攻撃と対策:セキュリティ強化塾(3/4 ページ)

UDPリフレクション攻撃とその対策

近年、急増したのがUDPの特徴を利用した「UDPリフレクション攻撃」だ。UDPはTCPと違いコネクションレスのプロトコルなので、サイズの大きなパケットを送ってネットワーク帯域を占有したり、大量のパケットを送ってネットワーク機器の処理能力を超過させたりすることを根本的に防ぐ方法がない。

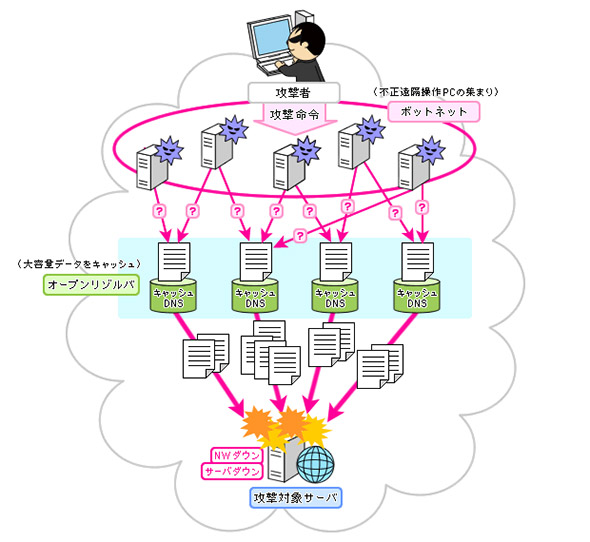

また、送信元を偽装するのも簡単だ。その特徴を悪用する「UDP Flood」攻撃が古くから行われたが、送信元にも負荷がかかる方法なので目立つ被害は少なかった。近年、「DNSリフレクション攻撃」や「NTPリフレクション攻撃」と呼ばれる、攻撃側の負荷を最小にしながら「リフレクション」を使った攻撃パケット増幅を行い、標的側の負荷を膨大にする手口が急増した。

送信元からの問合せに対して即座に応答を返す動作が「リフレクション」だ。問合せ送信元のIPアドレスを攻撃対象のサーバに偽装すれば、リフレクションを行うサーバから攻撃対象に応答パケットが送られる。

応答パケットが大きければ大きいほど、また応答数が多ければ多いほど、攻撃対象に負荷がかかる。この仕組みで、より小さな攻撃パケットでより大きな負荷を作り出す「増幅」と呼ばれる手法を使うのが近年のリフレクション攻撃の特徴だ。

冒頭で紹介したNTPリフレクション攻撃の場合は、事前に偽装したNTP通信を踏み台となるNTPサーバに対して行い、接続履歴であるmonlistのサイズを大きくした上、攻撃先のIPアドレスを偽称してmonlistを含めたリプライが返るようにする方法でデータ量を増幅する。

多数のNTPサーバに同様の通信を行えば、攻撃先に数十〜数百Gbpsのトラフィックを発生できる。この規模のトラフィックに耐えられる組織内のシステムはほとんどないので、DDoS攻撃の目的が達成されてしまう。

この攻撃が盛んになる前から、巨大な攻撃トラフィックで被害を与えているのが、外部からの問い合わせを受け付ける(オープンリゾルバという)DNSサーバのリフレクションを悪用するDNSリフレクション攻撃だ。

かつてはDNSキャッシュサーバに大きなサイズのデータを読み込ませてDNS応答のサイズを大きくし、送信元を攻撃対象に偽装したDNS問い合わせを行う方法がとられていた。現在では、DNSSECやSPF/DKIM、IP V6の普及により、そもそもDNS応答パケットサイズが大きくなっており、事前の増幅準備がなくても応答パケットを問合せパケットの100倍くらいに増幅できる。

企業内のDNSサーバは社内からの利用だけに閉じられた場合が多いが、必要に応じて外部からの問い合わせを受け付けなければならずオープンリゾルバとして機能させるDNSサーバも多数存在する。また、オープンリゾルバとして動作することに気付かず攻撃の踏み台とされたサーバもある。家庭用のブロードバンドルーターのDNSフォワーダー機能もその一因となる。

業務で利用するオープンリゾルバは止められない。また、ブロードバンドルーターのDNSフォワーダー機能は標準設定を変更するか、新しいファームウェアへの更新、新機種へのリプレースで止められる。しかし、家庭に普及した数千万台といわれるブロードバンドルーターの全てで対策することはほとんど不可能に近い。

これらの攻撃に対して有効なのは、不必要なNTPサーバの公開やDNSサーバのオープンリゾルバ設定を止めることだ。また、サーバの最新版へのバージョンアップも大事だ。攻撃の踏み台にならないために、企業システムとしては最低限これらは行っておかなければならない。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 実際にやってみた、ソフトウェアによる「上書きデータ消去」実証レポート

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- JAつがる弘前が2カ月で「りんご在庫管理アプリ」を内製化 盗難事件を乗り越えて業務変革を成し遂げた舞台裏

- 新たな脅威か? Windows Defenderを無力化するAIマルウェアの恐怖:839thLap

- 会社の規則は穴だらけ? 誰も守ってくれない「無視されるITルール」【実態調査】

- 「2026年は脱MySQLすべき」エンジニアたちが突然騒ぎ出したワケ:864th Lap

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- まるで聖徳太子の耳のように複数話者を聞き分ける「分離集音」技術とは?

図2 DNSリフレクションのイメージ

図2 DNSリフレクションのイメージ