ポリシー外のアクセスは全部「不正」、アクセス制御対策:セキュリティ強化塾(5/5 ページ)

システム管理者のアクセス制御

一方、システム管理者のアクセス制御では、1人の管理者に権限が集中しないようにすることがポイントだ。いわゆる「1人情シス」状態の企業も多いようだが、その体制自身がリスクになっている。複数のスタッフによる相互監視が、それぞれの運用管理業務のかたわらでできる環境が望ましい。

また、特権ID(OSで言えば、WindowsのAdministrator、UNIXのrootが標準)は運用管理業務には便利なものだが、不正使用されると甚大な影響をもたらすため、その運用には工夫が必要だ。

対策

管理者の相互監視のために、作業内容や作業日時などが記載された作業報告を作成し、作業報告を別のシステム管理者が確認するようなルールづくりが望まれる(システム管理者が複数いない場合は、他の社員が代替する)。

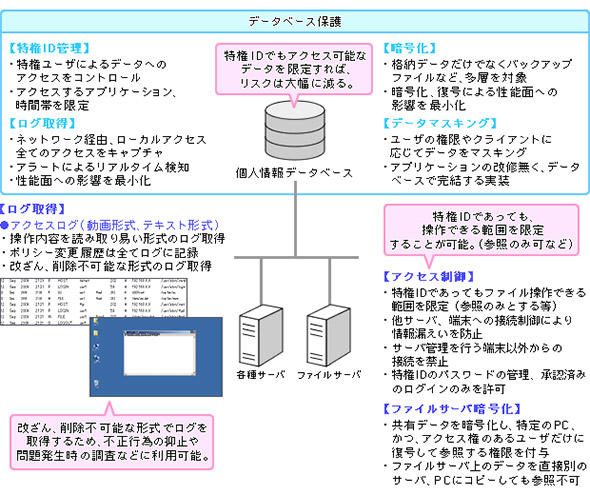

特権IDは、そのIDを持つ人が不正を行おうとすれば、情報コピーや削除、改ざん、アクセス権の勝手な付与など、あらゆることができてしまう。そこで、現在では特権IDといえども上記の業務部門ユーザーのアクセス制御と同様に、詳細な権限設定をして必要以上の操作ができないようにするのが一般化してきている(もちろん複数の管理担当者がいる場合が前提)。

特権IDはOSだけでなく、ミドルウェアやアプリケーション、ネットワーク機器の場合の運用管理にも使われている。中でもOSの特権IDを不正使用されると、深刻な情報漏えいやデータ破壊などが起きる可能性がある。

そこでやはり管理者の権限を細分化し、管理者ごとに定められた権限に基づき、DB管理用、オブジェクト管理用、データアクセス用など目的別に、参照・更新・作成・削除といった操作の可否を決めていくことが望ましい。だが、システムを稼働させながらこうしたアクセス制御を設定していくことそのものにリスクが伴い、また労力が大きい。

そこで、従来通りシステムに向けては全権限が利用できる特権IDを使いながら、データアクセスに関しては管理用のIDを識別させ、そのIDに付与された権限の範囲内で管理操作ができるようにするツールを利用するとよい。

これはアイデンティティー管理ツールの特権ID管理機能として、あるいは「特権ID管理ツール」という呼び方で提供されている。管理サーバ側で、管理者の権限に基づいて操作の許可や拒否のコントロールをして、許可された操作だけがOSなどに「特権IDでの操作」として伝えられるわけだ。システムの設定などは変更せず、外側から包み込むようにアクセス制御が行えるため、簡単に、システムへの影響を与えずに、セキュリティを強化できる。

図3には、特権ID管理を含め、データベース保護のために対策すべき事項をまとめている。図中の各項目はDBMSの機能の中で実現できるものもあるが、DBMSには手をつけずに外部に追加できる個別製品を利用してもよい。

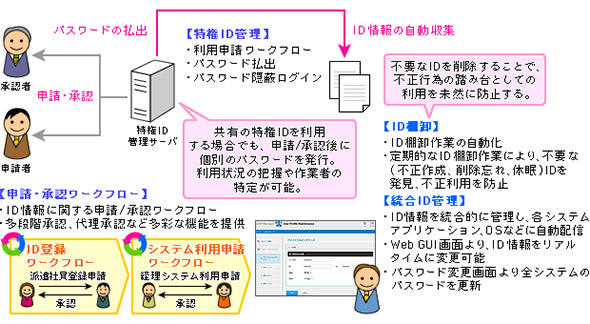

また、特権IDの取扱いでもう1つ重要なポイントが、特権IDの申請・承認・貸出・返却のワークフローだ。貸出から返却までは管理操作に必要な時間内だけにとどめることが望ましい。その記録と、操作ログとの照合で誰が特権IDで何をしたかが分かる。

また申請・承認されていないのに特権IDでの操作が行われていたら、即座に不正行為であることが特定できる。アイデンティティー管理ツール、特権ID管理ツールはこのワークフロー機能も備えている。

なお、特権IDを利用するような影響が大きな作業の場合、一般的なPC操作ログではなく、画面キャプチャーを細かく撮って保存するタイプの操作ログ管理ツールが使われることがある。これによれば事後に操作が事細かに再現できる。不正を行った場合には動かぬ証拠にすることができ、不正が及ぼすシステムへの影響の範囲を正確に特定することにもつながる。「ログ管理」ツールではあるが、これも「特権ID管理ツール」と呼ばれることがある。

図4に見るように、「IDの棚卸」による不要ID、誰に付与されているのか分からない幽霊IDの発見と削除も大切なポイントだ。使われていない有効IDが悪意ある者に見つかると、なりすまし攻撃が簡単に成功してしまうからだ。

また、統合ID管理は特権ID、業務部門やIT部門のIDを含め、全社的にID情報を管理するものだ。変化する企業実態に即応してセキュリティ強化が図れる。

なお、管理者のデータベースへのアクセス権限設定については、次のポイントに注意しよう。

- データアクセスにおいて、全ユーザーに権限を付与できる特殊なアカウントの作成は禁止する

- 一般情報へのアクセス権限を付与できる一般アカウントの作成は禁止する

- オブジェクトの作成、削除、メンテナンスなどを除いて、オブジェクトの所有者であるアカウントでの接続は禁止し、通常はロックする

以上、今回はデバイス制御と主にデータベースへのアクセス制御について紹介した。前回の「ログ管理」対策とともに、内部不正防止に役立つヒントになれば幸いだ。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- 「2026年は脱MySQLすべき」エンジニアたちが突然騒ぎ出したワケ:864th Lap

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 99%の企業が攻撃された AIセキュリティの弱点はどこだ

- 発売から40年、伝説のCPU「Intel 386」に見つかった“おきて破り”な設計:858th Lap

- 今から受験できる「AI関連資格9選」完全ガイド エンジニア向けからビジネス活用まで

図3 データベース保護に望ましい対策

図3 データベース保護に望ましい対策 図4 特権IDの運用管理のイメージ

図4 特権IDの運用管理のイメージ