使いまわしてないのに、パスワードリスト攻撃対策の落とし穴:セキュリティ強化塾(1/4 ページ)

パスワードの使いまわしは厳禁。しかし、使い回しをしていないハズなのに不正ログインされてしまった事例がある。

2014年から多くのオンラインサービスサイトで膨大な件数の不正アクセスを引き起こしているのが「パスワードリスト攻撃」。どこからか漏れたパスワードを悪用して、別のサービスでログインを試行する手口だ。だからパスワードの使い回しは厳禁とされる。

だが最近、同じパスワードを使っていないにもかかわらず、不正アクセスの被害にあう事例が出てきた。今回は、パスワード運用の思わぬ落とし穴とリスト攻撃対策の特効薬である多要素認証について解説する。

パスワードは全部別、でも不正ログインが行われるのはなぜ?

2013年ごろから頻繁に発覚している不正ログイン手口が「パスワードリスト攻撃」だ。本コーナーでも既に紹介しているように、数百万回に及ぶ不正ログイン試行が行われるケースが頻発している。

具体的には、どこかのサービスサイトから何らかの方法(不正アクセス、情報窃取目的のウイルスへの感染、内部不正など)を使って入手したアカウント情報(ID/パスワードなど)をリスト化し、そのリスト情報を使って流出元とは違うオンラインサービスへのログインを試みる手口だ。自動化プログラムが使われるため、短時間に大量のログイン操作が行われる。200万回以上の試行で成功率が1割近いケースも報告されている。

そもそもアカウント情報が外部に流出すること自体が問題なのだが、サービス側

がどんなに対策を施しても、巧妙な手口で窃取されてしまう可能性をゼロにはできない。また、被害が起きる前にサービス事業者側が漏えいに気付いて発表するケースはほとんどなく、多くは不正ログインが行われた後になる。

2013年にはYahoo! JAPANのサーバに不正アクセスが行われ、最大で2200万件のIDが抽出され、約150万件は不可逆暗号化されたパスワードや、パスワード再設定用の情報の一部が流出した。最近でも、他人のFacebookアカウントに不正ログインを行った容疑でIT関連会社の従業員が逮捕された。その捜査において約770人分の他人のID/パスワードが発見されたという。

不正ログインが行われると、正規ユーザーが公開していない情報を閲覧されるばかりでなく、スパムメールの踏み台にされたり、SNS上で勝手に広告にタグ付けされたりする。その仕事は素早く、あるユーザーは不正アクセスされてから1時間もたたないうちに400通近いスパムメールを送信されてしまった。当然問い合わせは正当なユーザーのもとに殺到するだろう。スパムだけなら謝罪で済むかもしれないが、その結果としてウイルス感染などの被害が発生すれば、より重い責任を問われる可能性もある。

また、ECサイトでの不正注文にも警戒が必要だ。つい最近も玩具販売大手企業にパスワードリスト攻撃とみられる不正アクセスがあり、顧客になりすまして不正注文が行われた事件があった。明確に金銭目的か業務妨害の意図がそこにある。

本来、サービスごとにログインID/パスワードを使い分けるべきなのだが、その煩雑さゆえか、同一パスワードを使うユーザーが非常に多い。パスワードリスト攻撃の横行に対してオンラインサービス事業者やセキュリティ関連機関は「パスワードの使い回しは危険」だと警鐘を鳴らす。

ここにきて、事態は更に深刻化している。パスワードの使い回しをしていないハズなのに不正ログインされてしまった事例が散見されるのだ。

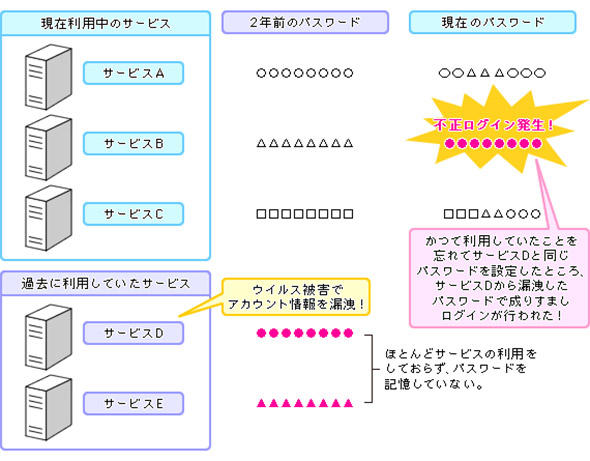

原因は、本人がパスワードを使いまわしていることに気付いていないということ。覚えやすいパスワードの作り方には、人それぞれのクセがある。そこで、数年前に使っていたが既に使わなくなったサービスのパスワードを、意識せずに現在利用中のサービスでも使っている可能性は高い。また、使わなくなったサービスのパスワードをわざわざ消去する人も少ない。攻撃者にとって、パスワードの“鮮度”は関係ないわけだ(図1)。

自分で利用を止めただけではサービス事業者にアカウント情報は残る。また、退会した場合でもデータがちゃんと削除されるかどうか分からない。いつでも漏えいする可能性があると心得て、過去に使ったことのあるパスワードは、重要なサービスで使いまわさないようにしたい。以下では、このような状況を踏まえ、パスワードリスト攻撃への対策として有効な方法を考えてみよう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- Arure AD管理者必見 悩みの種になりがちな「ゲストユーザー」を管理する4つの方法

- ウェビナー運営の面倒を解消、「Microsoft Teams」最新アップデートで進行が快適に

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 大企業がこぞって使うM365 CopilotとChatGPT、業務への貢献度は? 生成AI利用状況を徹底調査

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 企業におけるデータ利活用の実態(2017年)/後編

- エキスパートが語る新時代のコンピューティング「エクサスケール時代の幕開け」

図1 過去に利用していたサイトからの情報漏えいによってなりすましログインが発生する理由

図1 過去に利用していたサイトからの情報漏えいによってなりすましログインが発生する理由