パスワード不要の認証技術「FIDO」とは何か?:IT導入完全ガイド(2/3 ページ)

本人確認のための情報を端末の外に出さず個人情報の漏えいを防ぐ

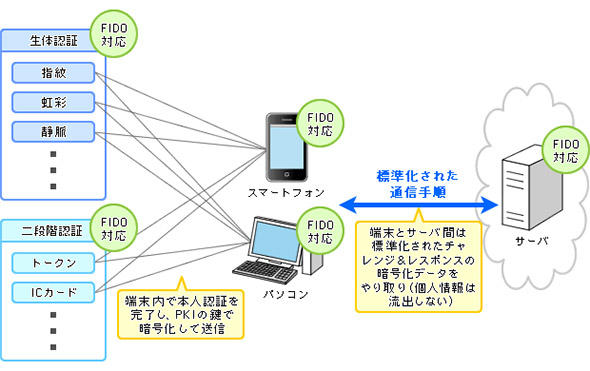

FIDOの採用事例の多くが生体認証を用いていることから、「FIDOとは生体認証の仕様を定めたもの」と誤解する人も多いようだ。しかしFIDOは端末側とサービス側との間で行われる認証の手順を定めたものであり、生体認証そのものの技術とは直接的な関係はなく、セキュアハードウェアやワンタイムパスワードトークンなどの二段階認証にも対応する。

FIDOでは、本人確認の処理は全て端末側で行う。この本人確認の手段は、サービスごとに任意のものが使える。例えば指紋認証であれば、本人の指紋データはデバイス内に保持され、照合処理もデバイス内に閉じたまま行われる。虹彩認証や静脈認証といった他の生体認証や、PINコードなど生体認証以外の認証手段でも同様だ。こうしてデバイス側で行われた認証の結果のみが公開鍵方式によって暗号化され、サービス側とやりとりされる。

サーバ側には公開鍵のみが保管される。本人確認のための情報(例えば、IDとパスワード認証におけるパスワードデータ)がネットワークに流れ出ることはなく漏えいの危険性が極めて少ない。またFIDOでは、デバイス内のセキュアな領域に本人確認情報を格納するための手順も定められているほか、万が一デバイスが盗難にあったとしても、そもそも持ち主の生体情報がなければ決して認証は通らず、サービスにアクセスできないため、なりすまし攻撃も効果的にシャットアウトできる。こうした仕組みにより、パスワードの漏えいや類推に起因するセキュリティリスクを排除できるというわけだ。

しかし、このような認証技術自体は、実はFIDO以前にもあった。公開鍵方式暗号化や生体認証といった個別技術はかなり前から実用化されており、それらを組み合わせた認証ソリューションも少なからず存在していた。しかし、これら従来のソリューションとFIDOとの決定的な違いは、前者がベンダーごとに独自の仕様で作られていたのに対して、FIDOはオープンスタンダードをベースとしている点だ。

FIDOの仕様策定を行うFIDO Allianceには、現在240社の企業が参画しており、金融業界やIT業界を中心に、世界に名だたる大手グローバル企業がずらりと顔を並べている。ここで検討・策定されるFIDOの仕様は完全公開されると同時に、製品間の相互接続テストを行ってFIDO認定を実施している。そのためネットサービス事業者もユーザーも、特定ベンダーの端末やサービスに縛られることなく、FIDO Allianceが正式に対応製品と認定した端末とサービスであれば安心して便利に利用できる。

関連記事

FIDO2普及元年、脱パスワードで変わる認証システム

FIDO2普及元年、脱パスワードで変わる認証システム

パスワードの必要ない世界を実現するといわれる「FIDO」。2018年には、ブラウザでの認証をより便利にする「FIDO2」が発表され、2019年は“脱パスワード”が進むと予想できる。今知るべき、FIDOの各仕様の概要とメリットを解説する。 パスワードを捨てよ、次世代認証「FIDO」は普及するか?

パスワードを捨てよ、次世代認証「FIDO」は普及するか?

IDとパスワードの組み合わせは、長らく認証の基本として使われてきた。だが、パスワード運用はセキュリティ的に限界だ。パスワード依存をやめる方法は? 絶対に理解できる「FIDO」の話 パスワードの弱点を克服する認証

絶対に理解できる「FIDO」の話 パスワードの弱点を克服する認証

パスワードを使った認証の仕組みは時代に追随できなくなっています。パスワードを契機として15億件の情報漏えいが発生した事例もありました。そこで、FIDO認証という手法に注目が集まっています。その仕組みとは。 みずほダイレクトは不正アクセスさせない! 「FIDO」の導入メリット

みずほダイレクトは不正アクセスさせない! 「FIDO」の導入メリット

パスワードに依存しないオンライン認証方法として注目を集めるFIDO。ユーザーのメリットもさることながら、既存の仕組みや端末を生かせるなどの特長から、企業にとってもコストや労力の面でメリットが大きいという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 高齢化率3割超なのに「オンライン予約6割」を実現 豊岡市が注目した“費用対効果以外”の評価軸

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- IT資格支援を「渋る」大企業と「広げる」中小企業 なぜ大手は支援に慎重になったのか?

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 「バックアップないけど復旧して」 情シスを“便利屋”として使い倒す現場の実態

- 「偽人事部」からのメールに要注意 だまされやすいタイトルとは

- チーム作業がラクになる「Microsoft 365グループ」とは? 仕組みとメリットを解説

図1 FIDOの仕組み

図1 FIDOの仕組み