ウイルス対策“最終”手段、ホワイトリスト型アンチウイルスツール:IT導入完全ガイド(1/3 ページ)

ウイルス対策の“最終手段”ともいえる「ホワイトリスト型アンチウイルス」とは何か。サポート切れのレガシーOSを運用せざるを得ない場合などの選択肢の1つになる。

今回は”最終手段”ともいえる「ホワイトリスト型アンチウイルス」について説明する。これはシステムの機能を現状のまま固定し、改変しない前提で運用する仕組みだ。組み込み系システムや制御系システム、あるいは特定業務専用端末などに適するこの種のツールは、サポート切れのレガシーOSを運用せざるを得ない場合にも、一定の安全を確保する選択肢になる。

ホワイトリスト型アンチウイルスツールとは?

一般的なアンチウイルスツールは、最新エンドポイントセキュリティ製品に進化した現在でも、動作は「ブラックリスト」方式だ。不正なものと判断されたプログラムやコードの実行を止めたり、隔離、削除したりするのが基本機能である。

レピュテーション機能などでブラックでなく「グレー」なものでもリスクがあると判断されればブロックできるようにはなったものの、未知の攻撃ではグレーと判断する材料もない場合がある。決してウイルスの活動を許したくない場合には、正当なアプリケーションの実行だけを許し、それ以外は許可しない「ホワイトリスト」型のアンチウイルスツールが利用できる。

ウイルスはシステムに侵入しただけでは不正な活動をしない。それが実行された場合だけ感染が起き、さまざまな攻撃が行われることになる。その実行を許さない仕組みがあれば、ウイルスを検知するための多大な設備や運用管理の手間が不要になり、シンプルで堅牢なセキュリティが実現できよう。

ツールによって違いがあるが、ある製品の場合は、まずユーザーが完全にクリーンなOS上にウイルスが含まれていないことを確認したミドルウェアやアプリケーションだけでマスターディスクを作成する。そのディスクにホワイトリスト型アンチウイルスツールをインストールすると、システムスキャンが行われ、正当なプログラムだけを登録したホワイトリストが出来上がる。

この状態のマスターディスクを本番環境に適用し、ツールを起動する。その後は対象端末がプログラムを起動しようとすると、常駐モジュールが検知し、ホワイトリストと照合し、リストへの登録有無を判定、登録されているプログラムなら実行を許可してそれ以外のプログラムは実行しない。

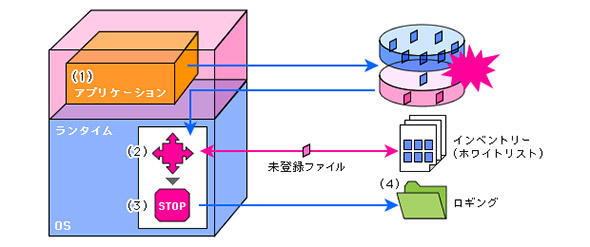

つまりウイルス(不正プログラム)を実行しようとしても、リストにないため実行できない。そのため感染は起きず、被害も生じないというわけだ(図1)。

図1 ホワイトリスト型アンチウイルスの仕組み(1)プログラム起動の試み(2)ホワイトリスト照合、複数の手法で判断(3)ホワイトリストに未登録のプログラムは実行を阻止(4)未登録ファイルが起動されようとしたことをリアルタイムに記録(出典:インテル セキュリティ)

図1 ホワイトリスト型アンチウイルスの仕組み(1)プログラム起動の試み(2)ホワイトリスト照合、複数の手法で判断(3)ホワイトリストに未登録のプログラムは実行を阻止(4)未登録ファイルが起動されようとしたことをリアルタイムに記録(出典:インテル セキュリティ)実にシンプルな仕組みだが、その効果は絶大だ。ブラックリスト型アンチウイルスに比較した際のメリットは次の4つだ。

- パターンファイルの更新が不要

- システムスキャンに要する時間が不要

- アンチウイルスツール運用の管理負荷が最小化

- 動作にCPUリソースをほとんど消費しない

つまりパターンファイルが最新であるかどうかを気にすることがなくなり、スキャンに要していたCPU負荷からも解放され、業務効率への影響を大幅に低減できることになる。ウイルスの検知やプログラムの挙動監視などを行う必要もなく、新しい攻撃手口に対しても有効な防御策になろう。また管理者側としては、利用開始時のマスターディスクの用意を行った後はそれを複製、配布するだけで、アンチウイルス運用に関する手間が何もなくなる。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 実際にやってみた、ソフトウェアによる「上書きデータ消去」実証レポート

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- JAつがる弘前が2カ月で「りんご在庫管理アプリ」を内製化 盗難事件を乗り越えて業務変革を成し遂げた舞台裏

- 新たな脅威か? Windows Defenderを無力化するAIマルウェアの恐怖:839thLap

- 会社の規則は穴だらけ? 誰も守ってくれない「無視されるITルール」【実態調査】

- 「2026年は脱MySQLすべき」エンジニアたちが突然騒ぎ出したワケ:864th Lap

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- まるで聖徳太子の耳のように複数話者を聞き分ける「分離集音」技術とは?