「サンドボックス対策」されたマルウェアをどうする? サンドボックスの脅威検知の仕組み:IT導入完全ガイド(1/3 ページ)

1500万回無意味なCPU命令を繰り返したり、10時間行動を止めたりする「サンドボックス対策」型マルウェア。次々と進化する脅威を検知するためには、どうすればいいか。

サンドボックスといえば「標的型攻撃対策として有効なもの」という印象を持つ人も多いだろう。未知の脆弱(ぜいじゃく)性を利用するゼロデイ攻撃を含めた対策として注目が集まりつつも、コストなどの問題で「予算がとれる大企業にしか入れられない」という印象もあったが、現在はこの技術も浸透段階にあり、多くの企業にとって「手が届く」ソリューションとなってきた。

そこで本稿では、サンドボックス機能が企業の安全をどのように守るのか、最新の攻撃手法とサンドボックス技術、一方でサンドボックスでも守れない脅威を解説し、あなたの企業に最も適した守り方を検討するための情報を紹介する。

未知の攻撃を判定できる、サンドボックスの仕組み

「サンドボックス」とは、特定のファイルが「マルウェアかそうでないか」を判定するためのソリューションだ。これまでマルウェア判定は、シグネチャなどと呼ばれる仕組みを使い、ファイルの特徴をシグネチャと比較することで、悪意あるファイルかどうかを判断していた。

これは例えるならば「指名手配書」と同じようなもので、この指名手配書を作るためには、あらかじめ悪意あるファイルのサンプルを取得し、手配書を各企業に配布する必要がある。ところが攻撃者はこの手法の穴を突き、少しずつ変装して攻撃するようにした。

このように「亜種」を作ってしまえば指名手配書の顔と異なってしまうため、難なくすり抜けてしまうことが問題だった。さらにこの方式では、初犯の犯人を捕まえることはできない。現在では指名手配書=シグネチャによるマルウェア判定率は下がり続けている。

そこで、外部からやってきたファイルを実際に「動かし」、挙動から犯人を特定する方法が考えられた。その場合、実際に企業内を動いてもらっては困るので、仮想の企業を作り、そこでまず挙動を見るのが「サンドボックス」の考え方だ。

仮想化技術を使い、仮想PCの中でファイルを実行させ、外部のサーバに情報を送り出したり、レジストリの登録や不正なアプリケーションの実行などを行ったりした場合は「マルウェア」として判定する。このように実際に動かしてしまえば、マルウェアかどうかの判定ができるわけだ。

サンドボックスの大きなハードルだったコストが減少傾向

サンドボックス機能というと、数年前まではほとんど選択肢はなく、「高い」といった印象を持つ人も多い。しかし現在ではサンドボックス機能は普遍的なものになりつつあり、高機能なIPS、ファイアウォールなどの製品の中の1機能としても搭載されるようになった。

その方式もさまざまだ。実際のファイルを仮想環境内のOSそのもので実行させる方法だけでなく、OSのAPIのみをシミュレートし簡易的に実行させるもの、実行自体はクラウド側で行う方法などが登場しており、サンドボックスもサービスとして利用が可能だ。

方式の幅が広がったことで、サンドボックス機能の導入の大きなハードルであったコストの問題も小さくなりつつある。また、これまでメール、Web、ファイアウォールなどソリューション毎に専用のサンドボックスを導入するケースが多かったが、複数のネットワークセキュリティソリューションやエンドポイントソリューションで共有できる機能の1つとして導入が可能になっている。

サンドボックスは添付ファイルからやってくるマルウェアや、Webに不正に仕込まれたマルウェアへの対策としては有効な手法だ。特に未知の脆弱性を使ったゼロデイ攻撃にも対応が可能な場合もあるため、情報漏えいに対して何らかの対策を講じなくてはならない企業にとって、多層防御を構成する手段となり得る製品カテゴリーだ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 「C言語はもう言語じゃない」あるプログラマーの主張が妙に納得できる理由:867th Lap

- モダンExcel活用術 パワーピボットやDAX関数を使った業務自動化の最短ルート

- IT資格支援を「渋る」大企業と「広げる」中小企業 なぜ大手は支援に慎重になったのか?

- 高齢化率3割超なのに「オンライン予約6割」を実現 豊岡市が注目した“費用対効果以外”の評価軸

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- Excelが強すぎる BI導入済みなのに表計算ツールを使う企業がかなり多いワケ

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

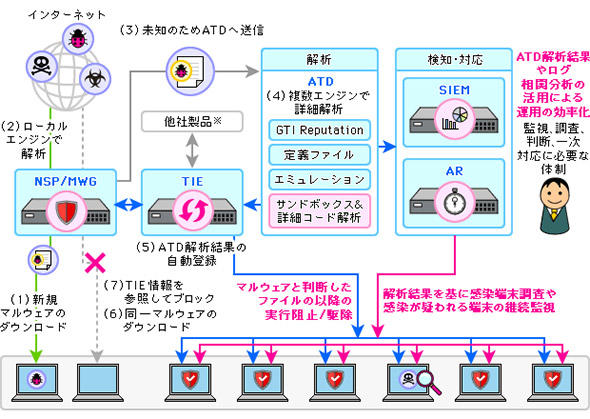

図1 サンドボックスはネットワーク/セキュリティ機器の一機能に(提供:インテル セキュリティ)

図1 サンドボックスはネットワーク/セキュリティ機器の一機能に(提供:インテル セキュリティ)