「サンドボックス対策」されたマルウェアをどうする? サンドボックスの脅威検知の仕組み:IT導入完全ガイド(2/3 ページ)

1500万回CPU命令、10時間停止、「サンドボックス対策」を施されたマルウェア

サンドボックスはもはや他のセキュリティ機器の1つの機能としてあれば十分で、専用機の意味はなくなった――とは言い切れない側面もある。

既にマルウェア製作者は、サンドボックスによる検知状況を把握している。そのため、高度なマルウェアでは、自分自身が動いている環境が「実PC」なのか、それとも「仮想環境」なのかを判定する機能があり、もし自分が仮想環境上、つまり「サンドボックス」で動いていると判断した場合は、行動をいったん停止する、さらには自分自身を消去するというものもあるという。

そのため、マルウェアと検知されずにサンドボックスを通り抜け、実PCへ流れた途端、マルウェアとして実行を開始する――といったものも増えている。せっかくのサンドボックスが無意味なものになる場合もあるのだ。

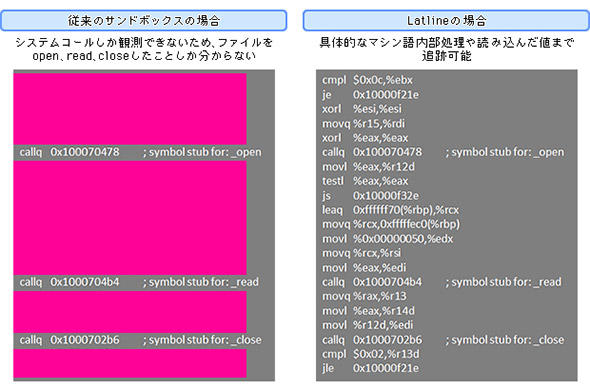

このような進化した“サンドボックス対策型マルウェア”への対策として、専用機を提供するベンダーの動きは速い。例えばマルウェアがサンドボックスを通り抜けようとして無意味なCPU命令を1500万回程繰り返し、10時間行動を止めるといった動作を検知できるようになっている。これはサンドボックスにおける実環境の再現において、システムコールと呼ばれるOSとのやりとりだけでなく、CPU内で実行されるロジック全体をエミュレートすることで実現している。

また、仮想環境自体にも工夫がしてあるという。例えば、CPUコア数が極端に少なければ「仮想環境」と判定し、行動を停止しようとするマルウェアについては、コア数を判定するような命令に対し「複数の返値を返して挙動を見る」など、高度な検知を行うようなロジックが組まれているという。

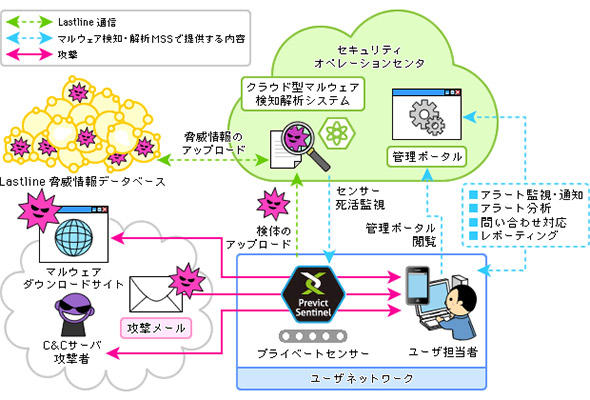

また、昨今のサンドボックス製品は疑わしいファイルをクラウド上の解析システムに送信する形態を取るものが出てきているが、サンドボックスを構成するクラウドサービスの実現方式に関しても多くの選択肢がとれるのが専用ソリューションの強みだ。

判定のためとはいえ、海外のデータセンターにファイルを送信することは許容できない企業も多い。ここに対しても日本国内に用意された特定のデータセンターとのみ通信を行う仕組みや、その判定のためのサーバをオンプレミスで用意できるという仕組みが用意されているサービスもある。

このように、最新型のサンドボックスでは選択の幅が広がるだけでなく、その機能の「深さ」も選べるようになってきている。これらの最新情報を加味し、自社に必要な機能を選ぶことが重要だ。NTTデータ先端技術ではLastline(ラストライン)のソリューションを「費用は1人につき年間1万円程度」で提供しており、官公庁や金融機関をはじめ、重要インフラや知的財産を持つ“標的型攻撃の標的になりやすい企業・団体”を中心に導入、検討が進んでいるという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 「C言語はもう言語じゃない」あるプログラマーの主張が妙に納得できる理由:867th Lap

- IT資格支援を「渋る」大企業と「広げる」中小企業 なぜ大手は支援に慎重になったのか?

- モダンExcel活用術 パワーピボットやDAX関数を使った業務自動化の最短ルート

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 高齢化率3割超なのに「オンライン予約6割」を実現 豊岡市が注目した“費用対効果以外”の評価軸

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- インダストリークラウドとは? 汎用クラウドサービスとの違いや導入メリットを解説

- データ活用、3割が「本番直前」で挫折 失敗する企業の共通点とは?【2025年調査】

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

図2 「Lastline」ではマルウェア解析において実CPUに近い命令解析を行うことで、システムコールの観測だけでは発見できないサンドボックス回避技術を“回避”する(出典:NTTデータ先端技術)

図2 「Lastline」ではマルウェア解析において実CPUに近い命令解析を行うことで、システムコールの観測だけでは発見できないサンドボックス回避技術を“回避”する(出典:NTTデータ先端技術) 図3 マルウェア検体の流れ クラウドに検体をアップロードし検知させるタイプのサンドボックスながら、そのクラウドは国内データセンターにあることが特徴の製品(出典:NTTデータ先端技術)

図3 マルウェア検体の流れ クラウドに検体をアップロードし検知させるタイプのサンドボックスながら、そのクラウドは国内データセンターにあることが特徴の製品(出典:NTTデータ先端技術)