「サンドボックス対策」されたマルウェアをどうする? サンドボックスの脅威検知の仕組み:IT導入完全ガイド(3/3 ページ)

脅威をライフサイクルで考える――検知手段としての「サンドボックス」

ただし、サンドボックス機能を持つ製品を導入することで、“標的型攻撃”への対策が完了するわけではない。サンドボックス機能はあくまで検知をするための仕組みで、これまでのマルウェア検出技術に加え、未知の攻撃を効率良く検出することには優れている。しかし、標的型攻撃においてはマルウェアの侵入後、そのマルウェアの行動自体をストップさせたり、コントロール信号を止めたり情報を外に送信するのを止めるなどの仕組みも必要だ。

サンドボックスでは該当のファイルを仮想マシン上で実際に実行するため、その判定にはある程度の時間が必要だ。通常業務においてはそのタイムラグを許容できないため、サンドボックス内で実行させると同時にエンドポイントにファイルをダウンロードさせ、開かせることになる。その後万が一マルウェア判定が行われた時、該当のファイルをダウンロードしたPCを特定し、マルウェアの感染、拡がりを止める必要がある。

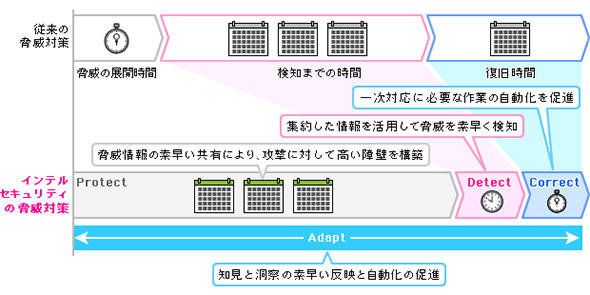

そのため、サンドボックスの導入にあたっては、検出後のフローを含めた「インシデントレスポンスをするために必要な機能」もあわせて検討したい。多くのソリューションはこれらを含めた機能を提供している。インテル セキュリティではこれらを「防御」「検知」「復旧」のサイクルと定義しており、このサイクルを回す際に、各フェーズで得た知見を効率的に共有し「適応」することをテーマとして掲げ、サンドボックスを始めとする、マルウェア検知技術を活用し、その後の作業をある程度自動化するソリューションを提供している。

攻撃者は守る側のテクニックも学んでおり、高度な技術を持ったサイバー攻撃が絶え間なくやってくるようになっている。守る側も最新技術を理解し、防御中心で行ってきた投資の方向性を、検知や復旧にも割り振るべきだ。その技術の1つとして、サンドボックスは力になるだろう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 「C言語はもう言語じゃない」あるプログラマーの主張が妙に納得できる理由:867th Lap

- モダンExcel活用術 パワーピボットやDAX関数を使った業務自動化の最短ルート

- IT資格支援を「渋る」大企業と「広げる」中小企業 なぜ大手は支援に慎重になったのか?

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 高齢化率3割超なのに「オンライン予約6割」を実現 豊岡市が注目した“費用対効果以外”の評価軸

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 「2026年は脱MySQLすべき」エンジニアたちが突然騒ぎ出したワケ:864th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 社員1万人が開発者、4000本の業務アプリを150のチームで作ったLIXILの業務改善

- Windows 11移行後、ファイルサーバに接続不能 やりがちなNG対応と回避策

図4 サイバー攻撃による脅威のフローにおいて、検知までの時間、復旧の時間をいかに短くするかが課題になる(出典:インテル セキュリティ)

図4 サイバー攻撃による脅威のフローにおいて、検知までの時間、復旧の時間をいかに短くするかが課題になる(出典:インテル セキュリティ)