内部不正による情報漏えいをどう防ぐ?:セキュリティ強化塾(4/4 ページ)

ログを無駄にしない考え方

今、最も注目されているのは「ログ」の活用だ。ほとんどの企業において、導入したセキュリティ機器は何らかのログを作成しているはずだ。しかし、これを活用できている企業は少ない。

本来であれば、「データベースから大量のデータを抜き出した」「深夜の時間帯に特定のPCから大量のデータ通信が発生している」「不正なデバイスが接続された」などの情報を基に、適切な処理が行われるべきなのだが、それを実現するためには常にログをウォッチしなければならない。現実的な話として、ログを監視することだけを業務とする人員を配置できる企業は少数派だろう。

そこで、ログを「自動で活用する」仕組みに注目が集まっている。例えば、セキュリティ機器がマルウェアなどの異常を検知した場合、そのIPアドレスから感染した機器を特定し、スイッチなどのネットワーク機器とも連係することで、自動的に感染した機器をネットワークから分離するということが可能になる。

この他、「SIEM」と呼ばれる仕組みやログ解析ツールなどによって、ログをビッグデータ的に処理する仕組みを使うことで、従業員の出勤時の入館データやWebアクセス状況、ログイン情報などを横断的に管理することも可能になる。

まずは「データ」の棚卸し

故意、過失にかかわらず、内部要因による情報漏えいを防ぐためには、ツールの選定や導入よりも先にやるべきことがある。それは、「自社内の誰がどのような情報を持っているか」「この情報にアクセスできるのは誰なのか」といった情報の棚卸しだ。

これを怠り、全ての情報を同一のレベルで扱ってしまうと情報漏えい対策のコストは際限なく大きくなってしまう。自社内で守るべき情報の量と質、場所を把握し、それにアクセスするための「ルール作り」を進めたい。

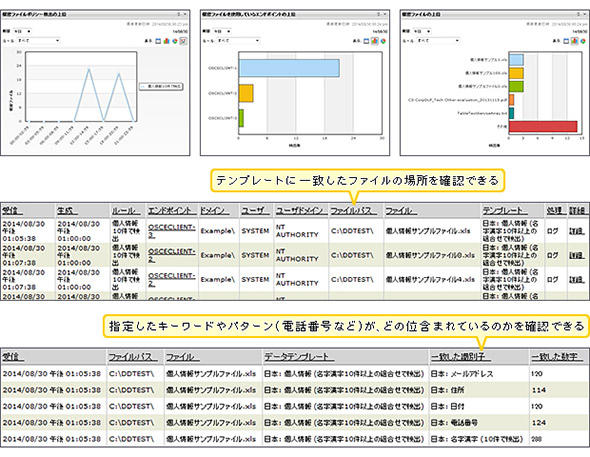

しかし、従業員のPCに個人情報がどの程度保存されてしまっているのかが分からなければ対策も難しい。この場合、前段で少し触れたDLPを「センサー」として利用し、誰がどのような情報を持って、誰と送受信しているのかを把握することから始めるのもいいだろう。

もう1つ重要なことは「監視を行い、常に警告を発すること」だ。情報漏えい対策にも限界はある。例えば、モニター画面に表示されている情報を、個人所有のスマートフォンのカメラで撮影してしまえば、痕跡を残すことなく情報漏えいができるだろう。「そんなあからさまに怪しいことをする奴はいないだろう」と笑えるだろうか。

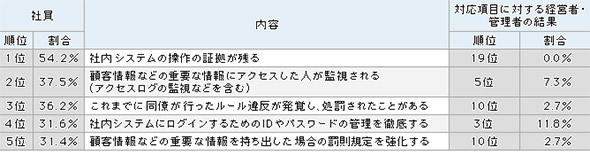

この手の情報漏えいは、従業員が「会社にはバレないだろう」と思っていると発生しやすい。情報処理推進機構(IPA)が2012年7月に発表した「組織内部者の不正行為によるインシデント調査」によれば、「社内システムに捜査の証拠が残る」ことを知っている社員が多いほど、内部不正への気持ちが低下するという。しかし、このような対策は経営者やシステム管理者とって優先順位が低いようだ。

内部不正を防ぐためには、従業員に対して「情報漏えい対策をしっかり行っていて、行動もチェックしている」という印象を与えることが重要だ。重要な情報を通常業務とは違う時間に送信したり、未知のUSBメモリなどを利用したりしたときに、きっちりと「警告」できる仕組みこそが情報漏えい対策のポイントともいえる。

内部要因による情報漏えいは、大きく報道される場合が多い。企業のブランドを毀損(きそん)するため、一度事件を起こしてしまうと回復には時間がかかってしまう。その前にITソリューションでできることを把握し、プロアクティブな対応を進めてほしい。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 「偽人事部」からのメールに要注意 だまされやすいタイトルとは

- データ活用、3割が「本番直前」で挫折 失敗する企業の共通点とは?【2025年調査】

- 企業広報の恐怖“意図しない炎上”は検知できるか 「AI炎上チェッカー」で過去事例を調べてみた

- “VMwareショック”の影響は想像以上に根深い――IT担当408人調査で見えた実態

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

図3 データ検出による機密情報の洗い出し。DLPを使って情報がどこからどこに流れたのかを把握する。これを基に「情報がどこにあるか」の棚卸しが可能だ(出典:トレンドマイクロ)

図3 データ検出による機密情報の洗い出し。DLPを使って情報がどこからどこに流れたのかを把握する。これを基に「情報がどこにあるか」の棚卸しが可能だ(出典:トレンドマイクロ) 表1 内部不正への気持ちが低下する対策(出典:IPA「組織内部者の不正行為によるインシデント調査」)

表1 内部不正への気持ちが低下する対策(出典:IPA「組織内部者の不正行為によるインシデント調査」)