Miraiの亜種が続々登場「IoTマルウェア」の脅威:5分で分かる最新キーワード解説(1/4 ページ)

620Gbpsもの大規模DDoS攻撃を引き起こした「Mirai」の亜種が登場するなど「IoTマルウェア」が本格化した。その傾向と対策とは?

今回のテーマは「IoTマルウェア」だ。膨大な数のIoT機器を支配下に置き、特定の相手に被害を与える新手のサイバー攻撃を行う不正プログラムで、2016年秋に620Gbpsというこれまでない大量のネットワークトラフィックによるDDoS(分散型サービス不能)攻撃を引き起こした「Mirai」と呼ばれるプログラムが代表例だ。Miraiのソースコードが公開されてしまったこともあり、Miraiの亜種マルウェアが続々と登場した。一体、これまでのマルウェアとは何が違うのか。

「IoTマルウェア」とは?

IoTマルウェアは、多くのIoT機器に感染して、特定の攻撃先に向けて一斉に攻撃を仕掛けることができる新しいタイプのマルウェアだ。2016年9月に発見されたIoTマルウェア「Mirai(ミライ)」は、シンプルな攻撃手法ながら前代未聞の大量ネットワークトラフィックを生成し、特定サイトのサービス妨害に成功したことで注目を集めた。

まず「Mirai」による攻撃事例の一部を簡単に見てみよう。最初に明るみに出たのは、ジャーナリストBrian Krebs氏のブログサイトへのDDoS攻撃だった。サイバー攻撃に関するレポートを多数発信してい同サイトに、2016年9月20日、合計620Gbps超にのぼるネットワークトラフィックが押し寄せた。

一般的なWebサイトならこの10分の1の量でもネットワーク帯域が一杯になりサービス停止に追い込まれるようなトラフィックだ。Krebs氏のサイトは潤沢なリソースを誇るネットワークサービスを利用していたため、一時的には凌ぐことができたが、翌日も続いた攻撃にはKrebs氏が利用するネットワーク業者の他のユーザーへの影響が懸念され、サービスを中断せざるを得なくなった(同氏のブログ「Krebsonsecurity.com」は、現在別のネットワークで復旧している)。

この攻撃から少し後に、ハッカーコミュニティーの1つに「Anna-senpai」を名乗るユーザーがMiraiのソースコードを公開した。その後、Miraiをベースにしたとみられる幾つものDDoS攻撃が実行されるようになった。

例えば、9月下旬にはフランスのWebホスティング会社のOVHにMiraiを利用した最大1.5TbpsものDDoS攻撃が行われている。10月21日には米国のDNSサービス業者Dynに対するDDoS攻撃が実行され、大規模なインターネット接続障害が発生、TwitterやAmazonなど代表的なクラウドサービスを含む多くのサービスが影響を受けた。

さらに11月にはドイツのISPであるドイツテレコムが顧客に配布している約90万台のルーターがMiraiの感染活動によるプロセスロックを引き起こし、ネットワーク接続ができなくなるという事件も発生。この時はボット感染に失敗したためDDoS攻撃こそ起きなかったが、多くのユーザーに被害を生じさせた。

今回取材したセキュリティベンダーのソフォスの専門家によると、その後もMiraiのソースコードの一部を改変した亜種が頻繁に発生しており、今後も同種の攻撃が増えていくことが予想されるという。

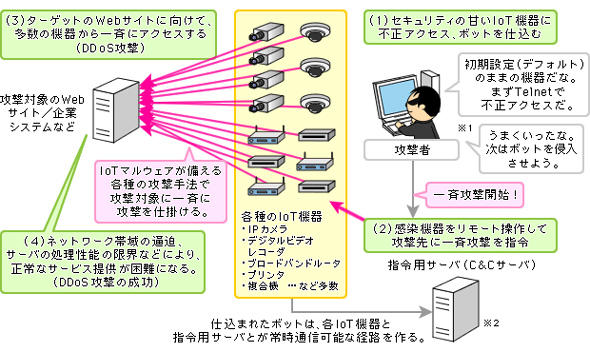

Miraiの最大の特徴は、従来のマルウェアのようにPCやサーバなどではなく、Webカメラやブロードバンドルーター、ビデオレコーダー、スマートTV、プリンタ、複合機などのインターネット接続可能なIoT機器に不正アクセスし、そこに攻撃用のプログラムである「Miraiボット」を仕込むところにある。

「ボット」がいったん仕込まれると、外部の指令サーバ(C&Cサーバと呼ばれる)にインターネットを介して接続し、攻撃者がリモート操作できる環境(ボットのネットワーク=ボットネット)を作り出す。この攻撃環境が構築されると、攻撃者の命令一下で感染機器が一斉に特定のターゲットに向けた攻撃を開始できる。

攻撃可能な機器の数が大問題だ。従来のPCへのマルウェア感染はセキュリティ対策の進展により難しくなっているが、IoT機器の多くはセキュリティ対策が未適用だ。今後ますます増える情報家電やホームネットワークは、攻撃者にとって攻撃用の新しい踏み台の宝庫なのだ。

ちなみにKrebs氏のサイトへの攻撃には38万を超えるIoT機器が攻撃の踏み台として利用されたという(JVN/JVNTA#95530271による)。また同種別系統のIoTマルウェアである「Bashite」は約100万のIoT機器でボットネットを構築している可能性が指摘されている。

このように大量のボット感染機器を前提にすれば、DDoS攻撃が長時間にわたり効率的に実行できる。1つ1つのアクセスは正当なアクセスと見分けがつかず、予防は事実上不可能だ。攻撃が始まった後には、短時間に大量のアクセスを行うIPアドレスを突き止めてブロックするのがこれまでの対策だが、膨大なIoT機器を攻撃の踏み台に使えば、1つ1つの機器は少量のアクセスを間を置いて実行するだけで十分なので、攻撃元を特定するのが極めて困難になる(図1)。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- Wi-Fi 6が出たと思ったら今度はWi-Fi 6E? これはいったい何?

- AMD初のCPUはIntelのパクリだった? それでも公認せざるを得なかった裏事情:862nd Lap

- 「メール暗号化はムダ」エンジニアがぶっちゃける、メールの構造的な欠陥とは?:863rd Lap

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

図1 IoTマルウェアによるDDoS攻撃のイメージ。※1:実際には攻撃対象の探索からボット感染までがプログラムにより自動化されている。※2:IoTマルウェア感染機器は自分自身が指令用サーバとして機能することも可能。

図1 IoTマルウェアによるDDoS攻撃のイメージ。※1:実際には攻撃対象の探索からボット感染までがプログラムにより自動化されている。※2:IoTマルウェア感染機器は自分自身が指令用サーバとして機能することも可能。