Miraiの亜種が続々登場「IoTマルウェア」の脅威:5分で分かる最新キーワード解説(3/4 ページ)

Mirai感染にはIoT機器のデフォルトパスワードが使われる

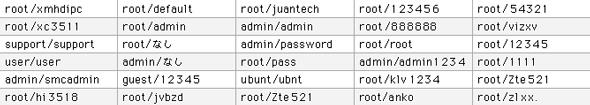

Miraiの場合は、感染を広げるためにIoT機器のデフォルトパスワードがソースコード内にリスト化されていて、そのリストを使ってアクセスできる機器を攻略していくのが1つの特徴だ。その一例を下表に掲げる。

合計で60セットほどのリストになっているが、その多くはIPカメラ、家庭用デジタルビデオレコーダー、映像監視装置、家庭用ブロードバンドルーターのデフォルト認証情報のセットである。これは簡単に追加や書き換えが可能だ。また、上表の「admin/admin」のように、急いで認証情報を設定する時につい使ってしまいがちな脆弱(ぜいじゃく)なパスワードの多くが網羅されている。

IoT機器はメンテナンス用に、外部からのリモート操作を受け付けるようになっているものが多い。中にはコンピュータの保守目的ではセキュリティ面でのリスクが大きく、既にほとんど使われなくなったTelnetプロトコルで接続をするものもある。

この場合、外部から平文で簡単にユーザー名やパスワードを送るだけでアクセスできてしまう。つまり、デフォルトのまま、あるいは推測しやすいユーザー名とパスワードを利用していると、簡単に不正アクセスが成功してしまうわけだ。

最低限、デフォルトパスワードの変更が必要

そこで最低限しておくべきことは、Telnet接続が可能な状態で機器を利用せず、SSHなどの通信の暗号化が可能なプロトコルを使用すること、そしてパスワードをデフォルトから推測されにくいものへと変更することだ。Telnet接続しかできない機器の場合でも、パスワードの変更は必ずしておかなければならない。

両方ともできない機器はオフラインでのみ使用するのが安全だ。また、機器のファームウェアは常に最新のものを利用することが勧められる。新しいものほど脆弱性がカバーされているからだ。

なお、企業の場合なら社内ネットワーク内部からDDoS攻撃用のパケットが送信されることが想定される。パケットが正当なものなのかどうかの見極めは難しいが、例えばIPアドレスを詐称する攻撃なら社内ではありえないIPアドレスを持つ通信をゲートウェイのUTMなどのセキュリティ機器で捕捉し、遮断することは可能だ。Miraiの場合にはこれも難しいのだが、基本的な被害予防策としては大事である。

Miraiという命名、Anna-Senpaiという公開者の名前から、どうやら犯人は日本文化に傾倒している人物らしいとは推測でき、ソースコード中のコメントからはロシア語表現が見られること、さらに中国製のIPカメラが大量に感染させられていること、Krebs氏の記事への反感を持っているらしいことなどから犯人像を絞り込めそうではあるが、まだ突き止められてはいない。

それよりも、ソースコードが公開され、誰でも閲覧・ダウンロードできる状態になっていることから、亜種への感染を予防する対策が急がれる。今のところDDoS攻撃が話題になっているが、カメラやビデオレコーダーなどのデータの外部漏えいも、ボットを利用すれば不可能ではない。

直近の亜種は、攻撃対象サービスがLDAPやSOAPにまで拡張されたり、また複数のDGA(ドメイン生成アルゴリズム)が使われたりするようになって、司令用サーバーの存在がより分かりにくくなっている。さらに深刻なサイバー攻撃を防ぐためにも、企業利用および個人利用のIoT機器にも、コンピュータシステムに準じたセキュリティ対策が求められる。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 「偽人事部」からのメールに要注意 だまされやすいタイトルとは

- データ活用、3割が「本番直前」で挫折 失敗する企業の共通点とは?【2025年調査】

- 企業広報の恐怖“意図しない炎上”は検知できるか 「AI炎上チェッカー」で過去事例を調べてみた

- “VMwareショック”の影響は想像以上に根深い――IT担当408人調査で見えた実態

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

表1 Miraiのソースコードに含まれるユーザー名/パスワードの一例

表1 Miraiのソースコードに含まれるユーザー名/パスワードの一例