標的型攻撃への対策状況(2017年)/前編:IT担当者300人に聞きました(3/3 ページ)

データが流出もしくはシステムが破壊されて始めて気付く

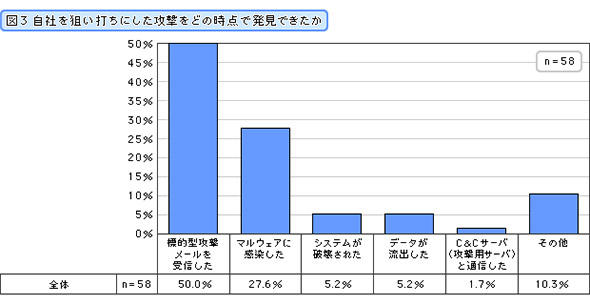

さらに、自社を狙い打ちにした攻撃をどの時点で発見できたかを聞いたところ、「標的型攻撃メールを受信した時(50.0%)」と「マルウェアに感染した時(27.6%)」の2つが大半を占めているが、「データが流出した時(5.2%)」「システムが破壊された時(5.2%)」といったクリティカルな状況に陥って初めて気が付いたケースが1割ほどに上る状況も明らかとなった。

また、「その他(10.3%)」と回答した人からは「クラウドサービスが不正利用された時点」「自社CMSのアカウントが乗っ取られた時点」といったコメントが寄せられた。

最後に、自社を狙った攻撃によってどのような被害が発生したか、その具体的な内容をフリーコメントで聞いた。

「メールの送受信ができなくなった」「数台のPCが使えなくなった」「PCのHDDが強制的に暗号化された」「クライアントPCがランサムウェアに感染し、クライアントPCのみならず、接続していた共通サーバが暗号化されてしまった」「ファイルサーバのデータを書き換えられた」「カード情報が知られてしまった」「自社の運営する複数のサイトにおいて、CMSのアカウントが乗っ取られページ内へ不明な文字列を挿入された」といった比較的よく耳にする現象が多い。

「意図せずWebブラウザが突然起動し、毎回同じ英文サイトが開く。さまざまなファイルのタイトルが書き換えられ開けなくなり、同一名のファイルが各フォルダに保存されていた」という攻撃の目的が不明確な仕掛けや「自社が利用しているクラウド型チケット管理システムが攻撃を受け、チケットが不正に発行された」という目的が分かりやすいものまでさまざまな被害が存在することも分かった。

前編では主に、これまでのセキュリティ被害状況や標的型攻撃を受けた経験、攻撃をどの時点で発見できたか、被害内容をレポートした。後編ではこれらの対策状況について、セキュリティ対策の社内体制、標的型攻撃対策を何らかのIT製品を導入する形で行っているか、現在導入しているセキュリティ製品、標的型攻撃対策のために今後導入したいと考えているセキュリティ製品といった内容に加え、自社社員に標的型攻撃に対する注意喚起や対策方法のレクチャーなどを行っているかどうかについてレポートする。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 汎用CPUの1800倍、近似アルゴリズム特化の「CMOSアニーリング」とは?

- なぜあなたの話は部下に“刺さらない”のか 慕われる上司になるための話の「聴き方」

- コストを抑えた「脱VPN」対策 ZTNAやSASE以外の選択肢とは

図3 自社を狙い打ちにした攻撃をどの時点で発見できたか

図3 自社を狙い打ちにした攻撃をどの時点で発見できたか