Webサイト改ざん、4つの手口とその対策:セキュリティ強化塾(1/3 ページ)

セキュリティの啓発を行うWebサイトが改ざん被害に遭った。最悪の場合、自社サイトがマルウェア配布サイトに変えられてしまう。

2017年初頭、セキュリティの啓蒙活動を行うWebサイトが改ざん被害に遭った。最悪の場合、自社サイトがマルウェア配布サイトに変えられてしまい、加害者の立場となる可能性もある。あらためてWebサイトの改ざん対策についておさらいしておこう。

「Webサイト改ざん」、あなたの企業は被害者のみでいられるか

2017年1月、「フィッシング対策協議会」のWebサイトが改ざんの被害に遭った。幸いなことにマルウェアのダウンロードを行わせるなど悪質な内容ではなかったが、セキュリティ情報をアピールするキャンペーンサイトが改ざんされたことで、多くの注目を集めてしまった。

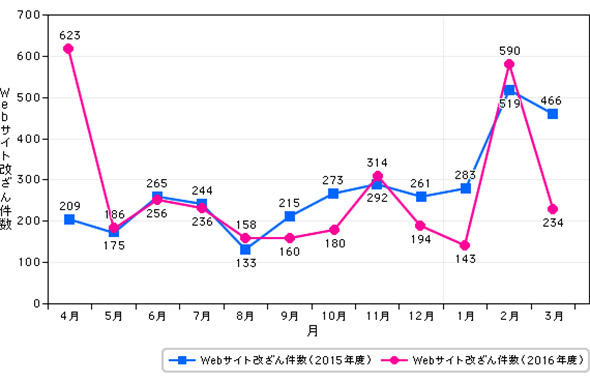

もはやWebサイトは企業の「顔」だ。Webサイトの改ざんは、その顔に泥を塗られる行為ともいえる。コンピュータセキュリティにおける日本のインシデント対応を支援するJPCERTコーディネーションセンターのレポートによると、Webサイト改ざんの件数は毎年一定数報告されており、2017年〜3月においては前四半期の件数の48%増だった。

報告には、Webサイトを閲覧するとテキストとボタンが表示されるポップアップ画面が開き、それをクリックするとexeファイルがダウンロードされるケースがあった。この実行ファイルは、PC上のファイルを勝手に暗号化し、解除キーと引き換えに金銭を要求するランサムウェアだった。

現在主流のマルウェアは「Webサイト」か「電子メール」を経由して感染する。少し前までであれば、Webサイトからの感染は「怪しいサイト」の閲覧によるものが多かった。その対策としてWebフィルタリングツールを導入し、業務に関係ない不適切なWebサイトの閲覧を禁止する企業も多い。

だが、この対策は悪意を抱くものにとっても既知のものだ。そこで、「正規のWebサイトを改ざんし、そこにマルウェアを埋め込む」ことで攻撃の成功率を上げようとする。つまり、あなたの企業がWebサイトの改ざんにより「マルウェア配布サイト」になる可能性もあるのだ。

Webサイト改ざんの被害に遭った時、企業は「被害者」であると同時に、閲覧者を感染させる「加害者」にもなってしまう。一度「加害者」になった企業は、信頼回復のために多くの労力が必要となるだろう。

Webサイトの改ざん対策は業種、業態にかかわらずWebサイトを持つ全ての企業で必須のものとなった。そこで今回のセキュリティ強化塾では「Webサイト改ざん」に対抗するための考え方を紹介しよう。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 「IT化なんて無理」と諦めていた古い工場が、ある技術で業務効率を爆上げした話

- HDDも世代交代? Microsoftがこっそり開発中の「1万年消えない不滅のディスク」:869th Lap

- いまさら聞けない「Claude Code」 できることと使用感を実践レビュー

- IT資格、給与アップや転職に本当に効果がある? 読者387人に人気資格を聞いた

- 「AWS認定」「登録セキスぺ」に並ぶ新定番 受験者急増のIT資格と納得の理由

- 「C言語はもう言語じゃない」あるプログラマーの主張が妙に納得できる理由:867th Lap

- その情報、筒抜けかも? 何もしなくても漏れるAI×チャット連携の落とし穴:868th Lap

- 読者が選ぶ、GeminiとNotebookLMで工数削減できたタスク3選 利用動向を徹底調査

- 話題の「パスキー」は「シングルサインオン」と何が違うのか?

- “VMwareショック”の影響は想像以上に根深い――IT担当408人調査で見えた実態

図1 Webサイト改ざん件数推移(出典:JPCERT/CC「インシデント報告対応レポート 2017年1月1日〜2017年3月31日」)

図1 Webサイト改ざん件数推移(出典:JPCERT/CC「インシデント報告対応レポート 2017年1月1日〜2017年3月31日」)