みずほダイレクトは不正アクセスさせない! 「FIDO」の導入メリット:困ったときのビジネス用語(2/5 ページ)

FIDO認証を利用する際の選択肢 2つの技術仕様

FIDO認証の仕組みを導入する際には、2つの技術仕様から自社に合ったものを選べます。1つは完全にパスワードレスを実現した「UAF(Universal Authentication Framework)」、そしてもう1つはパスワードを併用する「U2F(Universal Second Factor)」という仕様です。「パスワードを使う方法があるのか」と混乱する人もいるかと思いますが、以下で詳しく説明します。

UAFは、端末に内蔵されたFIDO認証器を通じてパスワードレスに生体認証などを行い、「本人である」という情報が公開鍵暗号方式における署名として作成され、サービス側のサーバに送信される技術仕様です。繰り返すように、パスワードを使用することはありません。

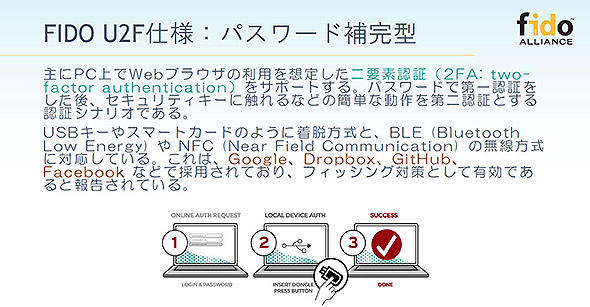

一方、U2Fは認証の際「本人しか知らないパスワード」と「本人しか持たないUSBキーデバイス」の二要素を認証に使うことで、安全性を確保する技術仕様です。ユーザーは、まずWebブラウザ上でパスワードを入力して本人確認を行います。その後、PCなどの端末にUSB接続できるキーデバイスを刺し(例外あり)、そこに搭載されているボタンを押すといった動作を通じて「本人がそれを持っていること」を示します。この2つの行為によって、端末側で本人であることを証明するというわけです。その後の行程はUAFと同様で、キーデバイスによって、公開鍵暗号方式での署名が行われ、「本人である」という情報がWebブラウザを経由してサーバに送信される仕組みです。

ちなみに、二要素目であるキーデバイスを、PCに接続する手段として、Bluetooth、NFC(Near Field Communication)といった近距離無線通信の方式にも対応しているため、USBを刺し込めない端末でも問題ありません。

どのように使い分けられるのでしょうか。UAFは、主にスマートフォンで提供されるサービスにFIDO認証の仕組みを導入する際、使われる場合が多いといいます。

他方、U2Fは、今までPCなどでパスワードを使う認証を行っていた企業にとって、既存の仕組みを生かし易いという利点があります。前述したように、U2FではFIDO仕様に準拠したWebブラウザとキーデバイスを経由することで、これまで説明した認証の仕組みを作動させることができます。現在は「Google Chrome」や「Firefox」といったブラウザがU2Fに対応していることから、キーデバイスさえ用意してしまえばFIDO認証に対応した端末を用意する必要がありません。広くPCを介したオンライン認証に適していることが分かるでしょう。

「パスワードを使った既存の仕組みや既存のPCを生かせる」「広くPCでのオンライン認証に適している」といったこれらの特長から、U2Fは自社での業務システムへのログインを、よりセキュアに、便利にするという目的で導入されることも多いとFIDOアライアンスは話します。

関連記事

FIDO2普及元年、脱パスワードで変わる認証システム

FIDO2普及元年、脱パスワードで変わる認証システム

パスワードの必要ない世界を実現するといわれる「FIDO」。2018年には、ブラウザでの認証をより便利にする「FIDO2」が発表され、2019年は“脱パスワード”が進むと予想できる。今知るべき、FIDOの各仕様の概要とメリットを解説する。 パスワード不要の認証技術「FIDO」とは何か?

パスワード不要の認証技術「FIDO」とは何か?

本人確認手段として長らく用いられてきた「ID/パスワード」に限界が訪れている。では、パスワードに替わる手段とは? その有力候補として高い注目を集めているのが「FIDO」だ。 パスワードを捨てよ、次世代認証「FIDO」は普及するか?

パスワードを捨てよ、次世代認証「FIDO」は普及するか?

IDとパスワードの組み合わせは、長らく認証の基本として使われてきた。だが、パスワード運用はセキュリティ的に限界だ。パスワード依存をやめる方法は? 絶対に理解できる「FIDO」の話 パスワードの弱点を克服する認証

絶対に理解できる「FIDO」の話 パスワードの弱点を克服する認証

パスワードを使った認証の仕組みは時代に追随できなくなっています。パスワードを契機として15億件の情報漏えいが発生した事例もありました。そこで、FIDO認証という手法に注目が集まっています。その仕組みとは。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 「C言語はもう言語じゃない」あるプログラマーの主張が妙に納得できる理由:867th Lap

- IT資格支援を「渋る」大企業と「広げる」中小企業 なぜ大手は支援に慎重になったのか?

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- モダンExcel活用術 パワーピボットやDAX関数を使った業務自動化の最短ルート

- 高齢化率3割超なのに「オンライン予約6割」を実現 豊岡市が注目した“費用対効果以外”の評価軸

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 「2026年は脱MySQLすべき」エンジニアたちが突然騒ぎ出したワケ:864th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「AWS認定」「登録セキスぺ」に並ぶ新定番 受験者急増のIT資格と納得の理由

図1 FIDO U2Fの仕様(出典:FIDOアライアンス)

図1 FIDO U2Fの仕様(出典:FIDOアライアンス)