標的型攻撃への対策状況(2020年)/前編

キーマンズネット編集部は、「標的型攻撃の対策状況」に関する調査を実施した。標的型攻撃の現況を2019年と比較して紹介しつつ、回答者に実際に送られてきた標的型攻撃メールの回答を紹介したい。

キーマンズネットは2020年10月21日〜11月6日にわたり、「標的型攻撃の対策状況」に関する調査を実施した。「セキュリティ被害の経験」や「自社を狙った標的型攻撃の被害有無」「自社を狙った攻撃の発見有無」など企業を狙う標的型攻撃の実態を把握するための質問を展開した。その結果、全体の約半数がセキュリティ被害に遭っており、この割合は2019年から増加していることが明らかとなった。(参照:2019年の調査)

約半数がセキュリティ被害経験“アリ”……1年で増加傾向

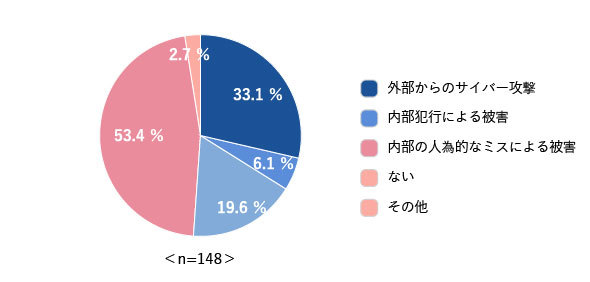

はじめに、過去何らかのセキュリティ被害に遭った経験があるかを聞いたところ、全体の40.6%が「ある」と回答した。内訳は「外部からの標的型攻撃」33.1%、「内部の人為的なミスによる被害」19.6%、「内部犯行による被害」6.1%などだ。

具体的な被害例をフリーコメントで尋ねたところ、「複数台のPCがマルウェア感染した」「ブラウザがロックされる被害が起きた」といったウイルス感染事例と「偽装メールによる情報漏れ」「顧客情報を吸い上げられ、さらに顧客に攻撃メールが飛んだ」などの情報漏えい事例の2つに分類される。被害を受けた結果、「サーバが一時使用できなくなった」「1週間ほどメールを始めとしたツールが使えず、仕事にならなかった」など業務の一時停止に陥ってしまったケースや「金銭的な損失が発生した」「記者会見を開くなどの対応に追われた」などの大きな損失を生み出したという回答も寄せられた。

セキュリティ被害の割合は2019年の前回調査(参照記事)では31.4%だったことを鑑みると、ここ1年で大きく増加していることになる。もちろんネットワーク遮断などの対策を講じていたことで被害を事前に食い止めたという回答も相当数あったが、全体として被害割合が高まり、かつ従業員規模が大きくなるほどその傾向が強くなっているという点には着目したい。従業員規模の大きな企業ほど社内セキュリティ統制が難しく標的型攻撃の標的にもされやすい。コロナ禍におけるテレワークの拡大で、その状況はより顕著となったことも影響しているだろう。

その標的型攻撃は“自社を狙った攻撃”か 可視化できている企業は何割?

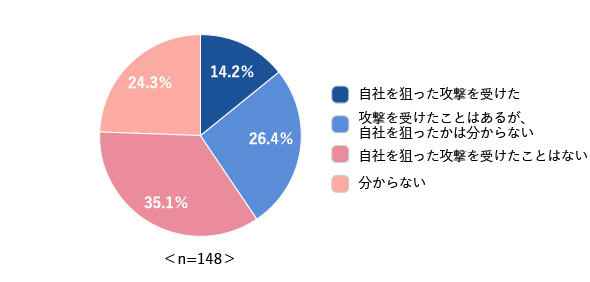

全体で約半数がセキュリティ被害に遭っていることが分かったが、標的型攻撃による被害実態はどうか。調査したところ「自社を狙った攻撃を受けた」は全体の14.2%で「攻撃を受けたことはあるが、自社を狙ったかどうかは分からない」は26.4%、「自社を狙った攻撃を受けたことはない」は35.1%、「分からない」が24.3%となった(図2)。

この結果を2019年の前回調査と比較すると「攻撃を受けたことはあるが、自社を狙ったかどうかは分からない」とした企業の割合が44.8%から26.4%に18.4ポイント減少する代わりに、「自社を狙った攻撃を受けたことはない」が17.9ポイント増加していた。この結果から見えるのは、前年に比べて標的型攻撃が“自社を狙ったもの”であるか判別ができる企業が増えたことだ。「自社を狙った攻撃を受けた」割合は前回からほぼ変化は見られなかったものの、セキュリティ監視サービスなどの活用により、自社への脅威を把握する環境構築が進んでいるということだろう。

あなたの元にも届いたかも? 実際にあった“巧妙”すぎる標的型メールを紹介

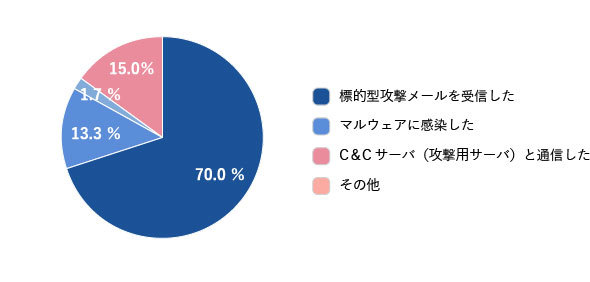

標的型攻撃が“自社を狙ったもの”であるかをどの時点で発見できたのだろうか。調査したところ、全体の70.0%が「標的型攻撃メールを受信した時」で、次いで「マルウェアに感染したとき」13.3%、「C&Cサーバ(攻撃用サーバ)と通信したとき」1.7%となり、ほとんどが水際で食い止められていることが分かった。

一方、こうした惨状を知ってか、標的型攻撃自体も巧妙化してきている。実際にこれまでに受信したことのある標的型攻撃メールでタイトルや文面が印象的だったものをフリーコメントで挙げてもらった。以降では、具体的な標的型メールの内容を紹介したい。

開かずにいられない ゴルフ翌日に「コンペの結果です」メール

標的型攻撃メールは実に巧妙にメール開封やクリックを促す仕掛けになっている。興味深い回答として「ゴルフコンペを開催した翌日に『コンペの結果です』というメールが届いた」「就活生を名乗り『面談のお願いです。リンク先が私のプロフィールです』というメールが届いた。URLが『nynavi』だった」というコメントがあった。

これらは情報システム部門による標的型攻撃対策のトレーニングとして受信したメールだったため、開封したことによる被害は起きなかったが、実際に被害を引き起こす標的型攻撃メールはトレーニングメールのように巧妙だ。

例えば緊急性を煽る標的型攻撃メールでも“個人”を狙った形式ではAmazonやApple、楽天や銀行など実在する企業・サービスの名を使って「アカウント停止」や「支払確認ができない」「振込先変更が行われた」といった内容で偽リンク先をクリックさせる手口が多い。

また、コロナ禍では「マスク売ります」や「二回目の特別定額給付金について」など、時勢に合わせてメールが届いたという報告も複数あり、細心の注意が必要だ。

では、“企業”を狙ったメールはどうか。

最も多く回答が寄せられたのは、実在の社内部署や関係先企業、調査機関を名乗って「【重要】ウイルス感染調査のお願い」「サポートセンター満足度アンケート調査ご協力のお願い」などのなりすましメールだ。「Microsoft Officeのアカウントを再登録してください」という文面とともに実際に使用中のアカウントを表示されるといった事例もあった。

送信元が社長をはじめとする経営者や人事部関係者だったり、実際にいる従業員の名前を引用したりして添付ファイルを送付してくるなど、業務上“開かざるを得ない”と感じさせる人間の心理を突く巧妙な手口も報告された。「以前、名刺を交換した相手の名前で、業務と近しい仕事に関するメールが実はマルウェアだった」という回答も寄せられている。

標的型攻撃は日々進化している。ビジネスパーソンの大多数がPCやスマートフォンといったデバイスを所持している以上、誰もが攻撃対象になるリスクを持ち合わせている。まずは個人がセキュリティ意識を高め冷静な判断を伴う行動をすることを改めて意識するとともに、企業は自社が保有する顧客情報の厳重管理を徹底し、セキュリティリスクに備える環境をしっかり構築することが重要になるだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 消えたRPA、覇権のAWS 5年分の調査で分かった、現場が選ぶ“地味だが強い”IT資格

- 「OneDrive」新設定の"死角"とは? 「Microsoft 365」直近3カ月のアプデ総括

- 現場に聞いた、すぐマネできる「M365 Copilot」と「Copilot関数」を使いつくす仕事術

- Excelが強すぎる BI導入済みなのに表計算ツールを使う企業がかなり多いワケ

図1:セキュリティ被害の内訳

図1:セキュリティ被害の内訳 図2:自社を狙った標的型攻撃を受けたことがあるか

図2:自社を狙った標的型攻撃を受けたことがあるか 図3:自社を狙った攻撃をどの時点で発見できたか

図3:自社を狙った攻撃をどの時点で発見できたか