SASEとは? ゼロトラスト、リーントラストとの関係と構成要素……各セキュリティ用語の概要と違い(2)

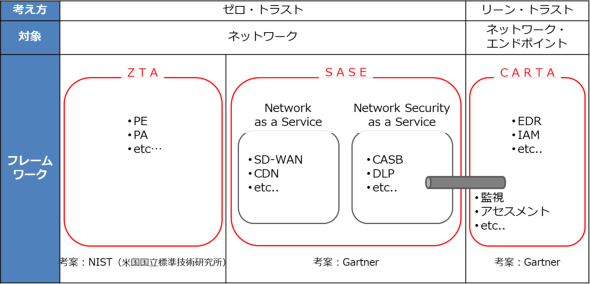

従来の境界型防御では対策しきれないリスクの増大を受け、新しいセキュリティの概念やフレームワークが提唱されている。ゼロトラストとリーントラストの違いやZTAとSASE、CARTAの概要を3回に分けて解説する。

サイバーセキュリティとビジネスリスクが密接に関わる時代になり、情報セキュリティの高度化が進んでいます。新たなキーワードやフレームワークが提唱され、中には本来の意味を離れたバズワードになりかけているものも少なくありません。

これらの違いがわかりにくくなっているのは、ゼロトラストとゼロトラストアーキテクチャ(ZTA)が同義として述べられ、概念とフレームワークが混同されたり、SASEの要件の一部がCARTAに波及したり、CARTAがエンドポイントに限定されて議論されていたりするためでです。

そこで本稿では3回にわたり、それらの用語の違いと概要、アーキテクチャとしての実現方法などを具体的に紹介します。

著者プロフィール:遠藤 宗正(デジタルアーツ マーケティング部 プロダクトマネージャー)

2012年よりデジタルアーツ株式会社で、Webフィルタリング製品のプロダクトマネージャーとして従事。

内部情報漏洩対策・生産性向上のためのWebフィルタリングという製品ポジションから、外部からの悪意ある攻撃対策まで包含できる製品にシフトすべく、他社製品との連携も視野に入れて、セキュリティ市場の動向を日々伺う。

SASEとは? ゼロトラスト、ZTAとの違い

「SASE」(Secure Access Service Edge)は、クラウド時代に最適化させたネットワークとセキュリティのフレームワークです。ZTAがセキュリティに焦点を絞っていたのに対してSASEはネットワークの課題も含めて解決することを目指すフレームワークで、クラウドサービスとして一括提供されるものになります。

Edgeとは? 5G時代の課題と新たな概念

SASEを理解するのに重要な用語に「Edge」があります。この場合、Edgeとは何を意味するのでしょうか。

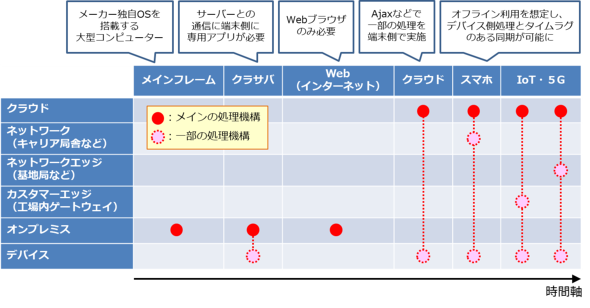

IoTが普及し、データをクラウドで中央集権的に処理していた従来の処理に対し、利用者(エッジ)側で分散処理する「エッジコンピューティング」が注目されるようになりました。さらに今後、5Gによって自動運転や遠隔医療といった「遅延が許されないサービス」の増加が見込まれます。

低遅延での処理を実現するには、より利用者側に近い場所で高度なデータ処理をする必要が出てきます。

メインフレームの時代から現在までテクノロジーが進化してきた中で、コンピューティング場所の変遷をまとめると図2のようになります。

ターニングポイントとなるのは、スマートフォンの登場です。スマートデバイスとクラウドの普及後、データは分散処理されるようになりました。

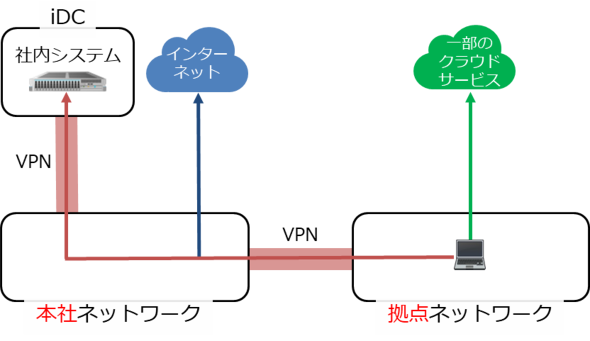

エッジの概念は、本社と拠点のネットワークにも当てはまります。リッチなクラウドサービスの増加に伴い、従来の「拠点から一度本社のネットワークを経由してインターネットに接続する」という通信環境では、ネットワークが逼迫(ひっぱく)してパフォーマンス劣化が起きるようになりました。そこで広まったのが、特定のクラウドサービスへの通信は本社を経由しない「ローカルブレークアウト」という考え方です。

ローカルブレークアウトでは、例えばSD-WANを利用して「Microsoft 365」など、特定のクラウドサービスのみ拠点ネットワークから直接アクセスするように設定し、本社ネットワークの負荷を減らします。この場合、拠点に設置するSD-WANがEdgeの役割を担います。

注記:SD-WANの中には、IPアドレスでローカルブレークアウト対象となるクラウドサービスを指定する製品があります。IPアドレスがよく変更されるクラウドサービスを使う場合は注意が必要です。

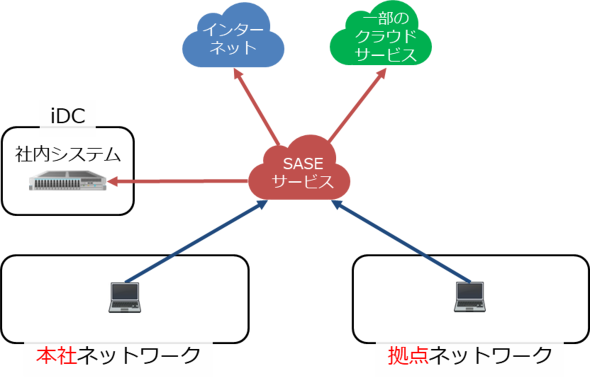

SASEの場合、例えば本社と拠点からクラウドサービスのSASEにアクセスすればサービス提供者がネットワーク負荷を引き受けるため、ユーザーはローカルブレークアウトと同じメリットを得られます。この場合、分散されたSASEサービスのアクセスポイントがEdgeの役割を担います。

SASEのキーワードは「集中管理、分散処理」です。以下から、SASEの具体的な要件を説明していきます。

SASEの構成要素

SASEは、ネットワークの最適化を意味する「Network as a Service」と、ネットワークのセキュリティを高める「Network Security as a Service」という2つの要素を一元化してクラウドサービスとして提供する必要があります。それぞれに必要な具体的な要件は、以下の通りです。

ネットワークの最適化

| 要素 | 概要 |

|---|---|

| SD-WAN | Software-Defined Wide Area Network。WANを仮想化し、拠点間の接続を一元管理でき、管理者が機器を触ることなく設置可能という特徴がある |

| CDN | Content Delivery Network:コンテンツデリバリーネットワーク。ウェブコンテンツをインターネット経由で配信する際に、アクセス元からみてネットワーク距離が一番近い場所にあるサーバを自動で選択させること。代表的なサービスとしてAkamaiなどがある |

| WAN最適化 | キャッシュ機能やデータ圧縮、プロトコルの最適化などを利用して、回線の帯域不足や遅延によるスループットの低下、遠隔地拠点のサーバレスポンスの低下などを防ぐこと |

| 帯域制御 | QoS(Quality of Service:ネットワーク上で提供するサービス品質)確保の目的で、ネットワークトラフィックやパケットを制御し、特定の通信を優先して伝送させたり、帯域幅を確保したりすること |

| レイテンシー最適化 | データ転送時の、転送要求を出してから実際にデータが送られてくるまでに生じる通信の遅延時間を最小化すること |

| コスト最適化 | ネットワーク製品を一元化し、コスト(投資金額、保守費用、管理手間、人件費)を最小化すること |

| ジオロケーション制御 | 国境のないインターネット上で、IPアドレス情報から国や地域、エリアなどアクセスする場所によって接続を制御すること |

| 経路最適化 | 常に変化するネットワークトラフィック量に対して、ダイナミックに経路を分割・平滑化してアクセス経路を最適化すること |

| ルーティング | 相互接続されたネットワーク間のデータの転送経路を定義できること |

| キャッシング | 一度アクセスしたWebコンテンツや名前解決したIPアドレス情報を保存し、次回以降のアクセスの際に利用することで高速化・高効率化すること。DNSキャッシュやHTTPキャッシュなどがある |

| トラフィックシェーピング | トラフィック(通信量)を制御し、パケットを遅延させることで通信性能を最適化/保証し、レイテンシを低減し、帯域幅を確保すること |

| 重複排除 | トラフィックを流れるデータや保存される情報の重複を排除し、差分化することでネットワークに流れるデータ容量を小さくすること |

| SaaSアクセラレーション | クラウドベースのCDNサービスなどを利用して、クラウドサービスへのアクセスを快適化すること。代表的なサービスとしてriverbedなどがある |

ネットワーク セキュリティ

| 要素 | 概要 |

|---|---|

| CASB | Cloud Access Security Broker:キャスビー。クラウドサービスの利用状況を可視化/制御するために、ユーザーとクラウドサービスの間にコントロールポイントを設けること |

| クラウドSWG | クラウドベースのSecure Web Gateway。Webアクセスを中継する役割のプロキシサーバにさまざまなセキュリティ管理機能を付加したクラウドサービスのこと |

| ZTNA・SDP・VPN | ZTAの説明を参照 |

| WAF・WAAP | Web Application Firewall・Web Application and API Protection。WAFとはWebアプリケーションの脆弱性を突いた攻撃からWebサイトを守るためのセキュリティ製品で、Webサーバの前段に設置してトラフィックを解析することによってサイバー攻撃を防ぐ。WAAPはクラウド型WAFサービスの進化形で、従来のWAF機能、REST/SOAP APIなどを標的とする攻撃を保護する「APIセキュリティ」機能、悪意のあるbotを識別し有害な通信をブロックする「Bot対策」機能、大規模な処理要求からWebアプリケーションを保護する「DDoS対策」機能からなる。 |

| FWaaS | Firewall as a Service。Firewallは、組織のネットワークとインターネットの間のインバウンドトラフィックとアウトバウンドトラフィックをコントロールし、組織が設定されたルールに基づいて、トラフィックをブロックするか許可するかを決定する。次世代ファイアウォール (NGFW)は上記機能に加え、Webフィルタリング、IPS・IDSなどの高度なセキュリティ機能を有する。FWaaSは、クラウドベースのNGFWのこと |

| DNS・Wi-Fi保護 | DNS通信を暗号化(セキュアDNS)することでDNSサーバをDos攻撃やDNSポイズニングなどから守り、また、公衆Wi-Fiの利用時もデータの機密性を保護すること。代表的なサービスはGoogleやAkamaiなどが提供している |

| RBI | Remote Browser Isolation:ブラウザ分離。仮想環境上で動作するブラウザを利用してインターネットコンテンツにアクセスし、そのレンダリング結果のみを実環境上に表示すること |

| DLP | Data Loss Prevention。データの機密性や重要性を識別し、重要だと認識されたデータを常に監視し、重要データを外部へ送信しようとしたりUSBメモリにコピーして持ちだそうとしたりすると、アラートを出して自動的にその操作をキャンセルする |

| 脅威保護・検知 | 高度な脅威保護(ATP:Advanced Threat Protection)を指し、サンドボックス製品などで標的型攻撃、ゼロデイ攻撃、ランサムウェア攻撃などをいち早く検知・保護すること |

| UEBA・詐欺防止 | User and Entity Behavior Analytics:ユーザーおよびエンティティ(実体)の振る舞い解析。ネットワーク内の人間や機械による通常の振る舞いと異常な振る舞いをモデル化し、疑わしい振る舞い、攻撃の可能性を特定すること |

| センシティブデータ検知 | センシティブデータ:特殊な種類の個人データ(病歴や遺伝子データ、生体データなど、GDPR 第9条1項で定義されているもの)が含まれていないか検知すること |

| ネットワーク暗号化・復号 | ネットワーク内に流れる通信のパケットを必要に応じて暗号化・復号すること。暗号化はHTTPSやPOP over SSLなどが該当し、復号はSSL インターセプトなどが該当する |

| 難読化 | 製品プログラムや通信パケットの内容を、機能やデータは完全に保持したまま、人間が理解しにくい・できないように加工すること |

SASEは発展途上のため、単一の製品でこれらを全て提供できるサービスはまだないと言われています。現時点ではこれらの中から自社に最適な方法と構成を選び、複数のサービスを組み合わせて実現していく必要があります。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 「偽人事部」からのメールに要注意 だまされやすいタイトルとは

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- ソフトバンクから8000人以上の情報漏えい、2026年版の10大脅威発表

- 99%の企業が攻撃された AIセキュリティの弱点はどこだ

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 情シスはなぜ忙殺される? 時間を奪う「計画外業務」の正体と対策