設定ミスってなぜ起こる? クラウド時代に「ポスチャ―管理」が必要なワケ

大規模な情報流出インシデントにつながる、クラウド環境での設定ミス。そのようなインシデントが発生する背景とともに、設定ミスを回避するための「ポスチャ―管理」ソリューション(CSPM)の基本を解説する。

クラウド環境でセキュリティインシデントが増えている現実

最小限のイニシャルコストですぐに環境が整備でき、拡張性にも優れるSaaS(Software as a Service)やPaaS(Platform as a Service)、IaaS(Infrastructure as a Service)などのクラウドサービス。常に最新のテクノロジーが利用できる点も大きな魅力で、オンプレミスの業務基盤をクラウドに移行する企業も増えている。

クラウドサービスの中でも、オンプレミスからのクラウド移行の際に利用されているのがIaaSだ。仮想サーバやネットワークなどのインフラをインターネット経由で提供するサービスであり、OSまでをもサービスとして提供される。グローバルでは、「Amazon Web Service」(以下、AWS)や「Microsoft Azure」「Google Cloud Platform」(以下、GCP)などが有名で、日本でも富士通やNEC、IIJなど多くの企業がIaaSを提供しており、利用経験のあるサービスもあるだろう。

クラウドサービスの利用が広がるなか、データ流出を中心としたインシデントが多発している。具体的な例では、WAF(Web Application Firewall)の設定ミスから「Amazon Elastic Compute Cloud」(Amazon EC2)が不正アクセスを受けた米金融大手のCapital Oneでは、2019年に1億人を超える規模の個人情報が漏えいした。日本においても、IaaSで運用していた小売大手のオンラインショップのデータが改ざんされ、画面で入力するさまざまな情報が外部へ流出した可能性が示唆されるなど、情報流出の事例は枚挙に暇がない。

こうしたインシデントの多くは、外部からの攻撃による資格情報の掌握やIaaSに展開したソフトウェアの脆弱(ぜいじゃく)性を狙ったものだが、実は単純な設定ミスが原因で情報漏えいインシデントを引き起こしているケースが増えつつある。

なぜこうも設定ミスが起こりやすいのか? 3つの理由

スモールスタートから大規模な環境移行まで、企業のクラウド利用は進む一方だが、なぜ設定不備などのミスが発生しやすいのか。それにはいくつか理由が挙げられる。

クラウドに精通したエンジニアが不在

これまでシステム部門は、オンプレミス環境にコンピューティングリソースを用意し、必要な機能のみを利用してきたため、自社で設定項目そのものが把握、管理しやすい状況にあった。しかし、IaaSをはじめとするクラウドサービスは利用可能な範囲が広く、想定外の設定も存在する。また、クラウド事業者の都合で新たなサービスが不定期に追加されることで、利用当初から設定項目が増えることもある。年間でも数千件にも及ぶ機能追加もあるほどで、それら全てを把握するのは難しい。

そんなクラウドサービスならではの環境に、長年オンプレミス環境を運用してきたエンジニアの知見が生かしきれないことが原因の一つとしてある。クラウドサービスに関する経験やノウハウがないことで、どこから手を付けていいのか分からない場合もある。また、インシデントを未然に防ぎたいセキュリティ担当者と、IaaS利用を進めてデジタルトランスフォーメーション(DX)化を推し進めたいクラウド推進者の間でのギャップもあり、クラウドならではの対策が十分でない状況も垣間見える。

本来であれば、クラウドセキュリティに関して従来との違いを推進者およびセキュリティ担当者双方が十分に理解した上で、クラウドセキュリティに関する基本的な考え方や対策についてしっかりと検討していくべきだろう。しかし、人材不足の問題もある現状を鑑みれば、人手に頼らない環境づくりを推進することが必要になる。

クラウドサービスは正直設定が分かりにくい

小規模で利用しているのであればいざ知らず、利用する組織やサービスが増えるほど、設定内容の分かりづらさが課題になるケースもある。例えばAWSにおけるセキュリティグループの設定では、アプリケーションやサービスごとにALCを設定することになるが、に設定画面を見てみると少々煩雑で把握しにくいという印象を受ける。物理的な環境であればアクセス先が分かりやすいため、アクセス制御の範囲などが判断しやすいが、クラウドサービスの場合は仮想環境にサーバやネットワーク、セキュリティサービスを単なるコードとして実装することになる。慣れてくることで回避できる部分もあるが、見た目では簡単に構成が判断できないことも設定ミスを誘発する可能性につながるわけだ。

また、1つのクラウドサービスに限定していればノウハウも社内に蓄積されるが、今では複数のクラウドサービスを利用して最適な環境を整備するなど、必要な環境をベストオブブリードで調達する企業も少なくない。そんなマルチクラウド環境で業務基盤を整備する場合、それぞれの設定が最適な状況か、新たなサービス追加で設定が漏れていないかなどを常に監査する環境が必要だ。しかし、これまでオンプレミス環境では監査業務のようなフローが確立されておらず、設定の不備などを見つけ出す環境が整ってない企業が散見される。

セキュリティ対策はクラウド事業者任せでいいという誤認

不適切な設定による重大インシデントが起こり得る原因の一つに、クラウド事業者の責任共有モデルが利用者側で認識されていないケースがある点も見逃せない。要はクラウド事業者側でセキュリティ対策が十分に実装されているから安心だと誤認しているケースだ。

IaaSやSaaSなどクラウドサービスの利用形態に応じて、クラウド事業者と利用者のセキュリティ責任範囲は異なるが、特にIaaSに関しては物理ネットワークからハイパーバイザーまでが事業者側の責任範囲で、自社が自由に選択するOSやミドルウェア、アプリケーションなどは利用者側が責任をもって運用する必要がある。しかし、責任範囲を誤認することでチェック機能が働かず、結果として不適切な設定がそのまま放置されているケースもあるのが現実だ。

ポスチャ―管理が求められる背景

そんな設定の不備を解消するために必要なのが、クラウド環境を定期的に監査し、正しく設定されているかどうかをチェックするための運用だ。そして、その運用の中でクラウドに適した設定かどうかを監査するために必要なものが、CSPM(Cloud Security Posture Management)と呼ばれるポスチャ―管理ソリューションになる。

以前はウォータフォール型でアプリケーションを開発し、それを運用することがシステム部門に求められてきたが、今では開発と運用をセットで考える「DevOps」の考え方が広く普及し、スピーディーな開発と安定した運用を両立させる手法が潮流となっている。

特にセキュリティに関しては、開発の過程で最初から組み込むシフトレフトという発想が広がりつつあり、重大インシデントにつながるような設定の不備が起こり得る状況を回避するために、定期的に監査することでセキュアな環境を保つことが必要になってきている。しかも、事業部門ごとにクラウド基盤を利用した開発が進められているケースも少なくないため、それらの環境を横断的にチェックする監査プロセスがより重要になる。

セキュリティ監査のプロセスにおいても、クラウド利用におけるベストプラクティスを生かして自社に必要な設定情報がチェックできるCSPMは、クラウドサービスの知見が乏しいシステム部門にとって、効率的かつセキュアに環境を継続、維持するために大きな役割を果たすソリューションだ。

設定ミス解消に役立つCSPMとは

クラウドの設定不備をチェックできるCSPMとは、どのようなものか。ここからは、機能について見ていく。

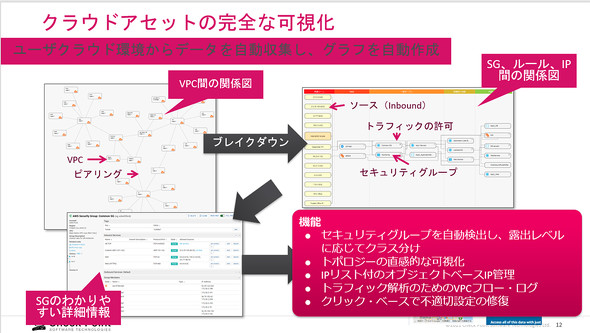

クラウドアセットの可視化

CSPMにおける基本機能の一つが、クラウド環境で運用する各種アセットの状態を可視化する機能だ。例えばAWSでは、VPC(Virtual Private Cloud)のインスタンスやIPアドレスおよびセキュリティグループの状態などを可視化することが可能で、VPC間の関係はもちろん、VPCで管理する各種ソースに対してどんなセキュリティグループが割り当てられているのか、どんなトラフィックが許可されているのかといったトポロジーが直感的に把握できる。

直感的なトポロジーの可視化により、例えば本来はAWSのストレージサービスである「Amazon S3」(Amazon Simple Storage Service)がインターナル(社内)からしかアクセスできないはずが、外部からアクセスを許可するセキュリティグループに設定されているという設定ミスが把握しやすくなる。またクラウドサービスごとのベストプラクティスが用意されており、明らかに違和感のある設定があれば設定内容を赤字で表示するといったことが可能になるため、GUIから設定ミスの可能性にすぐに気付くことができるようになる。

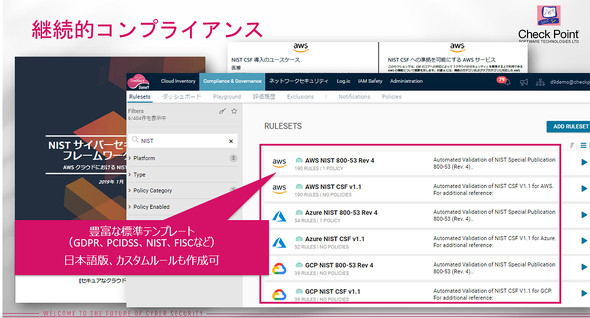

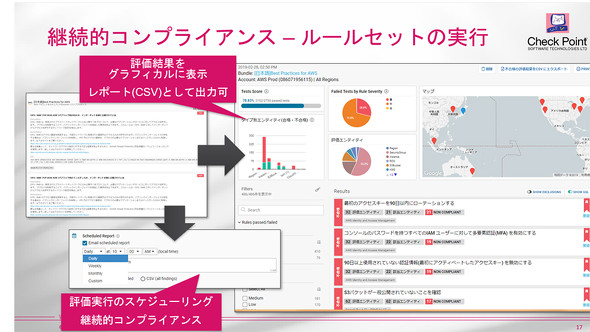

継続的コンプライアンス

新たな機能や設定が随時追加されるクラウドサービスに対応するために、CSPMには継続的に監査する機能が備わっている。個人情報保護などEU域内で適用される個人情報保護に関連したGDPR(EU一般データ保護規則:General Data Protection Regulation)や、クレジットカード会員情報の保護を目的としたPIC DSS、NIST(米国国立標準技術研究所)が定めたものなど、コンプライアンスに関連した標準的なテンプレートが備わっており、各ルールセットに基づいてクラウドサービスの継続的な監査が可能になる。中にはFISC(金融情報システムセンター:The Center for Financial Industry Information Systems)が定めたルールセットなど、日本独自のテンプレートが用意されているものもある。

事前に用意されたテンプレートには、AWSやAzureなどを運用する際に最適なベストプラクティスが組み込まれており、クラウドサービスの詳細な仕様に精通していないエンジニアであっても、テンプレートを利用することで監査対応が可能になり、設定ミスによるインシデントリスクを回避できる。また、企業独自のルールセットについても感覚的な操作で容易に設定できるため、自社の環境に応じた継続的な監査を実施できる。

監査のプロセスで課題となる設定があれば、明示的にポイントが明らかになるため、その部分を手動で修正することになるが、ソリューションによっては事前に設定したルールに基づいて自動的に修正できるのものもある。また、検知した情報をメールやチケット管理システムなどに送り、しかるべき担当者に通知するような運用も可能だ。

特権IDの保護

外部からの不正アクセスなどで狙われるのは、システムごとに設けられた特権IDであり、この特権IDが窃取されてしまうと大きな脅威になりかねない。また、プロジェクトが大きくなればパートナー企業含めたユーザーが増加することで、社外利用も考慮した権限の厳格な管理が求められる。そこでCSPMで各種権限を集中的に管理し、ユーザーのロールやアクションを詳細に制御することで、パスワード侵害やID盗難からの保護を可能にする機能が備わっているものもある。

例えばチェック・ポイント・ソフトウェア・テクノロジーズが提供する「Check Point CloudGuard Posture Management」は、スマートフォンをベースにしたジャストインタイム認証により、タスク実行の際にユーザーのアクセス権をリアルタイムに変更し、アプリケーションまたはシステムへの高度できめ細かな特権アクセスが可能になる。

アクティビティー監視による検知機能

クラウドサービスのアセットを可視化しながら、事前に設定されたルールセットに基づいて継続的な監査が可能なだけでなく、アカウントのアクティビティーログやフローログなどを記録し、分析した上で怪しい動きがあれば通知する機能もCSPMには備わっている。ソリューションによっては、脅威インテリジェンスと連携することで、実際の挙動からWAFなどによって通信をブロックし、アクティビティーを監視して平時と異なる動きがあれば早期にアノマリとして検知した上でデータの移動やコピーを制限するなど、DLP機能によるリアルタイムな防御が可能なソリューションもある。

この検知や防御の機能はCSPMで実現するものもあれば、クラウド全体のセキュリティをマネジメントする包括的なソリューションとしてCSPMとともに組み合わせて実現するものもあるため、周辺ソリューションも含めて検討していくことが必要だ。

CSPMの実装方法

CSPMはSaaSとして提供されるものが中心で、Webブラウザさえあれば利用できるソリューションだ。AWSやMicrosoft Azure、GCPなど自社で利用するクラウドサービスに対して、アカウントごとに連携させるオンボーディングの設定を実施することで、利用するクラウドサービスのアセット情報が可視化できるようになる。

ライセンスについては、基本的には管理するアセット単位にサブスクリプションで費用が発生するケースが一般的で、サイトとして一つのアセットと見るのか、仮想サーバ、仮想ネットワーク機器などそれぞれをアセット単位として考えるのかはソリューションによって異なる。最近はコンテナやサーバレスのソリューションも増えており、自社が利用するサービスにおけるアセットがソリューションのライセンスにどう影響するのかは確認しておきたい。

費用については、ある程度のアセットを単位として契約することになるが、例えば100アセットで数百万円規模。単純に金額だけを見るとそれなりに費用がかかる印象を持つ方もいるはずだが、CSPMを使わずに自社でクラウドサービスのアセットを可視化した上で監査することは現実的に難しく、外部にアセットの調査から監査までを依頼することを考えると、決して高額な投資とはならないはずだ。

なお、対応するクラウドサービスはソリューションによって異なり、CheckPoint Cloud Guard Posture Managementの場合は前述したクラウド以外にも、「Oracle CloudやAlibaba Cloud」などに対応している。

CSPM選びの勘所

CSPMは、セキュリティ監査などを実施する大企業を中心に導入が進んでいるが、実際にインプリメーションを実施する企業はまだ一部にとどまっている。それでも、クラウド利用がさらに加速することを考えると、企業にとっても今後重要なソリューションになるだろう。CSPM活用に向けて意識しておきたい選び方のポイントについて見ておこう。

ソリューションのローカライズがどこまで進んでいるか

継続的なコンプライアンス監査に有用なCSPMだけに、ある程度日本語にローカライズされている方が設定の修正ポイントが分かりやすく、ツールに精通していないメンバーであってもスキルの平準化につながる。特に気に掛けておきたいのが、コンプライアンスルールなどの日本語化だ。GUI自体を日本語化するソリューションは多く見られるが、どんなルールを適用しているのか、どんな理由で設定不備が指摘されているのかを分かりやすく把握するには、ルール自体が日本語対応しているものが望ましい。ただし、ルールは日々進化を続けているため、ローカライズのタイミングはソリューションによって異なり、現時点でローカライズされていないものでも、今後のロードマップなどを確認しておくことが大切だ。

CSPMは海外のツールであることが多いため、日本独自のルールまではテンプレート化されていないケースもある。それでも、自社が所属する業界に必要なルールが実装されているかどうかは見ておくべきで、さらに日本独自のルールがテンプレートに備わっている方が理想的だろう。

継続的な運用に必要な“使いやすさ”

使いやすさの観点は、運用する人のスキルなどによって変わってくるが、運用において使いやすさを実感するポイントは幾つかある。

例えば、企業独自のルールを設定する時などは、特殊なスクリプト言語を用いることなく、GUIで制御したいポイントを選択しながら設定するようなものの方が使いやすいはずだ。利用が拡大していく中でルールも変化することが想定されるため、その都度プログラミングが必要になると属人化した運用になる可能性もある。担当者が変わることも視野に入れた上で、設定しやすい環境を選択したい。

またアセット情報の可視化はもちろん、設定不備なポイントの視認性が高くなければ、どこが問題の設定なのかが判別しにくい。可視化されたアセットの中で問題点が視覚的に把握できるものを選びたいところだ。

最新のトレンドに追随できるソリューションかどうか

クラウド利用が進む中で、事業部門ごとにDevOps思考で開発が進められるケースも増えてきている。DevOps環境を支えるためにも、企業が利用するクラウド環境全般を横断的にチェックできるCSPMは重要な位置付けになるはずだ。その中では、コンテナやサーバレスといった新たな実装環境が増えていくため、常に最新のソリューションに適用できるかどうかは重要だろう。

もっと言えば、CSPMだけの世界ではなく、クラウドネイティブなセキュリティ環境を維持するためにも、周辺のソリューションを含めた包括的な環境が提供されているものかどうかは見極めていきたいところだ。CSPM単体で機能を提供しているものもあるが、脅威インテリジェンスとの連携やネットワーク領域での脅威対策、コンテナをはじめとした新たなワークロードの保護機能など、クラウド環境に必要なセキュリティ対策は設定周りの監査だけにとどまらない。クラウドセキュリティを包括的に捉え、それらに必要な機能が柔軟に選択、提供されるなソリューションが、これからの企業に求められてくるはずだ。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- まるで聖徳太子の耳のように複数話者を聞き分ける「分離集音」技術とは?

- JAつがる弘前が2カ月で「りんご在庫管理アプリ」を内製化 盗難事件を乗り越えて業務変革を成し遂げた舞台裏

- ランサムウェア対策、何から始める? 悩める中小企業を救うIPAの"神ツール"

- ソフトバンクから8000人以上の情報漏えい、2026年版の10大脅威発表