役員が悪いのか、若手が分かっていないのか……2023年もセキュリティで失敗が続く?

キーマンズネット会員654人を対象に「勤務先のセキュリティ対策状況」を調査した。読者からは「テレワークで起こった思わぬ情報漏えい」や「従業員教育の難しさ」などセキュリティにまつわる状況があまり改善されていないエピソードが寄せられた。

キーマンズネット編集部では2023年に注目すべきトピックスとして「セキュリティ」「SaaS」「電帳法/インボイス」「Windows 11」「社内ヘルプデスク」「音声コミュニケーション」「デジタルスキル」の7つのトピックスを抽出し、読者調査を実施した(実施期間:2022年11月11日〜12月12日、有効回答数654件)。企業における2023年のIT投資意向と併せて調査結果を全8回でお届けする。

第1回のテーマは「セキュリティ」だ。

調査サマリー

- 2022年にセキュリティ脅威に遭遇した人は17.7%

- セキュリティ担当者の不足や不在が課題の37.6%を占める

- 自由に振る舞う従業員と情報システム部門の意識の差が浮き彫りに

アンケート調査を基に、キーマンズネット会員が経験したセキュリティインシデントを紹介する。読者からは「パスワードを全て同じにしているユーザーのために侵入された」といった初歩的な課題の他、「データ漏えいを恐れる社長が就業規則を社員が自由に見られないようにした」というとんちんかんな対応、「セキュリティは管理者が完璧に守るもので従業員への要求はお門違い」という困った従業員がいることなど、セキュリティ対策の難しさが伝わってくるエピソードが多数寄せられた。

従業員の行動に踊らされる情報システム部門

サイバー攻撃の対策が進む一方で、セキュリティ脅威の勢いは衰えていない。

「この1年で、何らかのセキュリティ被害に遭った、もしくは水際で食い止めたような経験」の有無を尋ねたところ、回答の多い順に「被害には遭っていない」(67.7%)、「被害を水際で食い止めた」(14.7%)、「分からない」(14.5%)、「被害に遭った」(3.1%)だった(図1)。

「被害に遭った」「被害を水際で食い止めた」を合算すると17.7%となり、前回調査(2021年11〜12月)と比べて0.1ポイント減、つまり同水準で推移しているといえる。

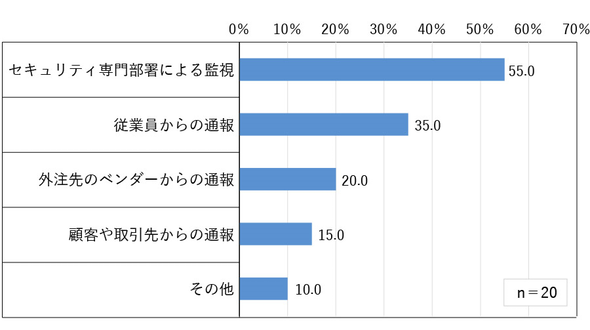

なお、「被害に遭った」と回答した人に「被害に気付いたきっかけ」を聞いたところ、最も多かったのは「セキュリティ専門部署による監視」(55.0%)であり、次いで「従業員からの通報」(35.0%)、「外注先のベンダーからの通報」(20.0%)、「顧客や取引先からの通報」(15.0%)と続いた(図2)。前回調査では従業員からの通報(50.0%)が最も多く、次いでセキュリティ専門部署による監視(40.6%)となり、セキュリティ専門部署の役割が大きくなっていることが分かった。

なおアンケートの回答(複数回答可)によれば、被害に遭ったと回答した人のうち、「外部からのサイバー攻撃」(90.0%)が最も多く、次いで「内部犯行による被害」(15.0%)と内部の人為的なミスによる被害」(15.0%)が続いた。

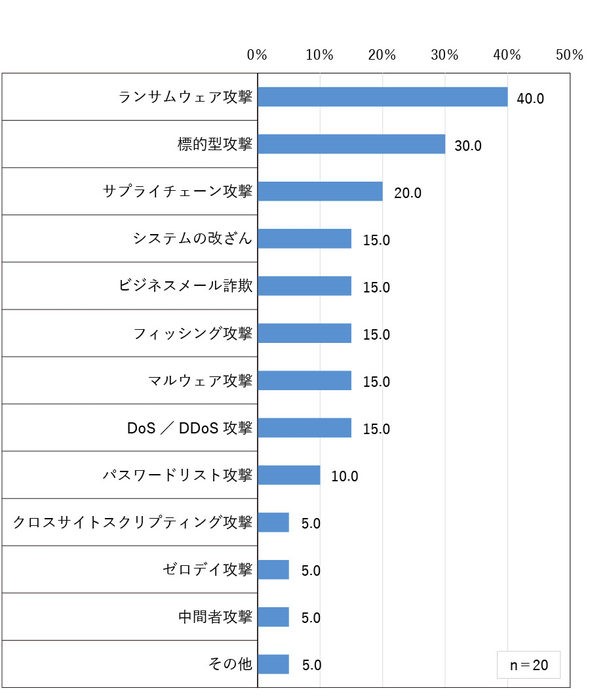

ランサムウェア攻撃と標的型攻撃が7割を占める

この1年で「被害に遭った」と回答した読者にサイバー攻撃の内容を質問したところ、ランサムウェア攻撃(40.0%)、標的型攻撃(30.0%)、サプライチェーン攻撃(20%)が最も多かった(図3)

Zoomで画面共有、秘密の通知がモロバレに……トホホな事件簿

次にテレワークを実施中に起こった「データ漏えい」「従業員のセキュリティリテラシー不足」「私用端末の無断利用」「ネットワーク分散」「シャドーIT」にまつわる課題やエピソードをフリーコメント形式で聞いた。

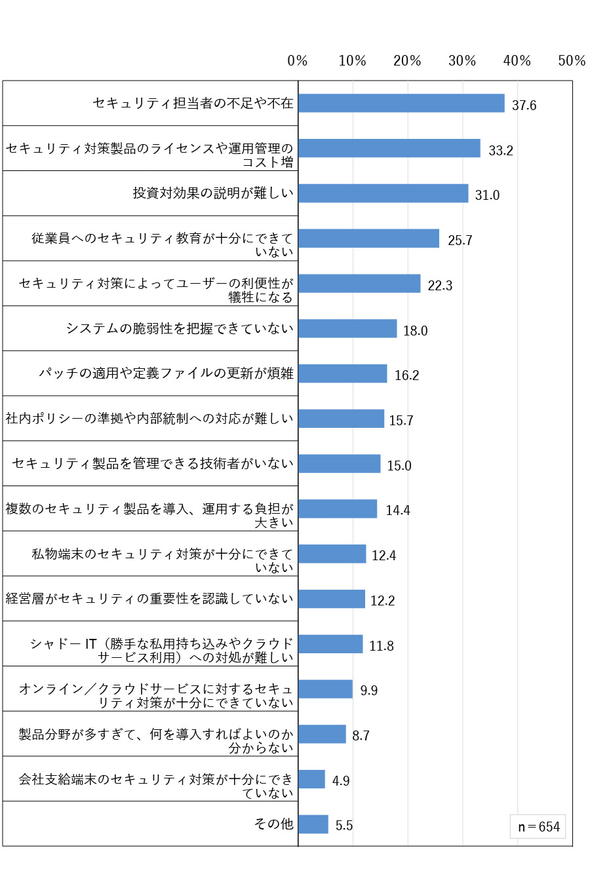

勤務先におけるセキュリティ対策の課題について質問したところ、最も多かったのが「セキュリティ担当者の不足や不在」(37.6%)であり、前回調査よりも5.7ポイント増えた。2位は「セキュリティ対策製品のライセンスや運用管理のコスト増」(33.2%)、3位は「投資対効果の説明が難しい」(31.0%)、4位は「従業員へのセキュリティ教育が十分できていない」(25.7%)、5位は「セキュリティ対策によってユーザーの利便性が犠牲になる」(22.3%)と続いた(図4)。

被害に遭ったと回答した人に回復にかかった期間について聞いたところ、「1週間以上、1カ月未満」(45.0%)と最も多く、次いで「1日以上、1週間未満」(35.0%)、1カ月以上(10.0%)となった。投資対効果の説明には回復期間の視点も必要だろう。

なお、前回の順位はセキュリティ対策製品のライセンスや運用管理のコスト増(32.0%)、セキュリティ担当者の不足や不在(31.9%)、従業員へのセキュリティ教育が十分にできていない(25.8%)だった。

<データ漏えいにまつわる課題、エピソード>

- USBでのデータ持ち出しに制限をかけていたが、特殊なUSBケーブルを用いてデータ持ち出しを試みた利用者がいた。

- Zoomなどで画面共有しているときのWindowsの通知で秘密がバレる。

- セキュリティガバナンスが効いていない海外拠点がランサムウェア攻撃に遭い、情報が漏えいした。

- それほど重要ではないが、社内で作成したドキュメントを私用メールアドレスに送信することが多い。

- データ漏えいを恐れる社長は、就業規則を社員が自由に見られないようにした。

- ノートPCを盗まれたが、暗号化ソフトウェア対応であったので問題ないと判断された事案が多数。

- パスワードが全て同じになっているユーザーがいたので、どこかのサイトで漏えいしたパスワードでログインされた。

- ポケットルーターの紛失で本人が申告しなかったため、端末を無効化するまで半年もの時間がかかった。

- 家族の友人にPC画面を見られてしまった。

- 会議中の画面共有の際、トークソフトから他案件の会話が見えてしまうことがある。

- 退職社員によるデータのコピーがあるため統合管理ソフトがかかせない。

- 大容量のファイルをやりとりする方法をことごとく禁止にしたおかげで、通信経路から来る攻撃は受けなくなったものの、不便を強いられている。

<従業員のセキュリティリテラシー不足にまつわる課題、エピソード>

- 「不足」というよりも、セキュリティリテラシー向上を「拒否」する従業員の存在が課題。「セキュリティは管理者が完璧に守るもので従業員への要求はお門違い」という考え方を払拭(ふっしょく)する術が思い付かない。

- 「Emotet」に気を付けるように言った1週間後に、Emotetのメール添付を開き、「怪しい添付ファイルを開いてマクロを動かしたんですが、何も反応がなくて、これ開いても大丈夫ですかね?」と聞かれた。

- GitHubに公開してしまう。

- 情報システム部門で実施した偽のフィッシングメールをクリック。

- 「Slack」や「Microsoft Teams」などのツールを外部企業と連携し、社内資料を送付。

- デスクトップ仮想化(VDI)、FATクライアント間のデータの行き来のルールが厳しい一方で管理が緩くて通し放題になっていること。

- お客さまから預かったPCやデバイスをためらいなく社内ネットに接続しようとする、ポリシーで制限していることをなかなか理解してもらえない。

- お客さまのポリシーによって、「Box」などの外部ストレージを利用しているが、お客さまのBoxを経由したデータのやりとりなど、インシデントにつながりそうな危うい運用が存在している。

- スパムメール訓練で半数近くが(開いてはいけない)URLをクリック。

- なりすましメールのテストで40%近くがファイルを開いた。

- 社内のセキュリティ訓練で若年層が意外と引っかかる。

- セキュリティ啓発のeラーニングを実施しているが、標的型訓練メールでの開封率が低下しない。

- チャットで個人とグループの区別が付かず、全員に向けて投稿しているケースを散見。

- メールの誤送信が一向になくならない。

- リテラシーが不足しているため、画面に何らかの通知が出るたびに情報システム部門が呼び出される。

- 家族のいる部屋でWeb会議中、音声で共働きの奥さんに情報が伝わり、他の会社へのふとした流出の要因になった。

- セキュリティ教育資料が更新されず古いため、リテラシーがアップデートされていない。

- 電話のケーブルとLANケーブルを間違えた。

- 現場支給のスマートフォンをテザリングに使用してYouTubeを長時間閲覧し、20万円超の請求が来るトラブルがあった。

- 漏えい発生後になってはじめてセキュリティ研修を行っていないことが分かった。

<私用端末の無断利用にまつわる課題、エピソード>

- DHCPサーバ機能が有効になったデバイスを接続したユーザーがいてトラブルになったことがある。

- SASE導入後、社外での私用端末の利用が可能となった。万全なセキュリティ対策が前提条件だ。

- Zoomが社内PCでは使用できないため、海外とのZoom利用会議が、個人のPCを用いて在宅で実施というおかしな実態がある。

- スマートウォッチはまだグレーな存在なので判定が難しい。

- 会社のスマホに社員の私有スマホからLINE通話で連絡があったことを怒っている管理者がいた。管理者の電話料金は会社持ちだが、その社員は違うことを忘れていないか。

- 私用スマホのLINEでお客さまとデータをやりとりしていて、そのスマホを紛失した。しかし経営陣も当人も、データ漏えいの可能性を全く心配していなかった。

- 社長にアンチウイルスがインストールされていない私用端末を持ち込まれ、しかもマルウェア配布サイトにつながれた。挙げ句に逆ギレされた。

<ネットワーク分散にまつわる課題、エピソード>

- VPN装置に負荷が集中し、接続できない端末が出てきているので、ゼロトラスト移行を検討。

- Web会議や動画の利用などが増えて、Windows更新日に社内システム回線が逼迫(ひっぱく)した。

- クラウドプロキシーにより、自由に使えないアプリケーションがある(開発ソフト含めて)。

- クラウド化により帯域に余裕ができた回線でウェビナー通信を実施するなど小手先で対応している。

- 現状、VPN拠点でインターネットローカルブレークアウトしている。ローカルブレークアウトしている各拠点にファイアウォールを置く必要が出てきたため、インターネットへの出口を1カ所にまとめる予定。時代に逆行している。

- 構築当時の担当者が退職して、分散ネットワークを誰も把握していない状況のリプレースを提案して、構築を受注した。想定よりも大幅な工数超過となり、赤字だ。

<シャドーITにまつわる課題、エピソード>

- 「Amazon Web Services」(AWS)などを個人のアカウントで使わないよう(従業員に)お願いはしているが、制限できていない。

- CASBによる野良クラウド利用の防止。

- IT部門が把握していないSaaS(Software as a Service)利用がある。

- シャドーITとそのリスクが十分に把握できておらず、BCP(事業継続計画)の観点で不安がある。

- 事務関連などの業務者が使用しているGoogleアカウントは全て個人で取得したアカウントになっている。無料アカウントを利用する場合でも会社のメールアドレスにひも付けることを義務化するなどの方法はあると思う。だが結局Googleなどの認知度の高いサービスはそのまま使われている傾向がある。

- 無料版のSaaSを利用しているケースが多かった。利用者は特に罪悪感なく利用しており、情報が隠蔽(いんぺい)されることなくほぼ申告により実態を把握できた。

導入予定のセキュリティ製品の上位に「EDR」「ゼロトラスト」が

セキュリティ対策製品の導入状況として、どのようなセキュリティ製品を導入済なのかを尋ねた(複数回答可)。

最も多かったのは「マルウェア対策(アンチウイルスなど)」(60.4%)だった。エンドポイントセキュリティ対策として導入しやすく、効果も分かりやすいためだろう。2位は「ファイアウォール」(56.6%)、3位に「EDR(エンドポイントでの脅威の検出と対応)」(51.2%)が入った(図5)。順位は前回調査と変わっていないが、3位のEDRは2.4ポイント増えた。

最後に今後、導入を予定しているセキュリティ対策製品を聞いた。最も多かったのは「EDR」(18.2%)、次いで「ゼロトラスト」(16.2%)、「次世代ファイアウォール」(12.1%)の順になった。注目を集める「多要素認証」は7位(6.7%)だった。

2023年はランサムウェア攻撃や標的型攻撃の対策がより広がるだろう。メールの添付ファイルなどの主要な侵入口を監視するためのエンドポイントセキュリティはどちらの攻撃にも対応できる。さらにランサムウェア攻撃を受けた場合に備えて、業務遂行に必要なデータのバックアップや隔離といったソリューションにも注目が集まりそうだ。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- IT資格支援を「渋る」大企業と「広げる」中小企業 なぜ大手は支援に慎重になったのか?

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 未修正のまま5年放置――1万台以上のFortiGateが今、ランサムウェアの標的に?

- 高齢化率3割超なのに「オンライン予約6割」を実現 豊岡市が注目した“費用対効果以外”の評価軸

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 「Microsoft 365」運用のNG集 情シスから寄せられた困った、焦った事案