病院は最も「もうかる」攻撃先 日本は米国の失敗をなぞっていないか

医療機関に対するサイバー攻撃が日本においても目立ってきた。これから事態はどう変化していくのだろうか。それを知るには医療情報の共通プラットフォーム化をほぼ完了した米国がどのような状況にあるのかが参考になる。

医療機関へのサイバー攻撃は耐えがたい被害をもたらす。国内では大阪急性期・総合医療センター(大阪市住吉区)が2022年10月にランサムウェア攻撃を受けたことが耳目を集めた。電子カルテにアクセスできなくなったことはもちろん、院内システムのデータが暗号化されてしまった。この事例では復旧まで2カ月を要した。

一般に医療機関が攻撃されると、高額な身代金を要求されたり、医療が停滞して医療法人の経営基盤が揺らいだり、患者に負担がかかったりする。さらに盗み出された患者の個人情報をばらまかれたり、患者への嫌がらせが起きたりもする。

これから医療機関へのサイバー攻撃はどのように変化していくのだろうか。それを知るには世界で最も医療機関への攻撃が激しい米国の状況が参考になる。米国では医療情報の共通プラットフォーム化がほぼ完了しており、これが犯罪者にとって都合のよい足場になっている。マイナンバーを利用して似たような方向を目指す日本にとっても人ごとではない話だ。

全人口を超える個人情報の漏えいが発生

米国では医療機関の情報漏えいが頻発している。米連邦政府の記録では(注1)、2010年から2022年までに3億8500万件の患者記録が流出した。米国の人口を超えているのは、患者記録が複数回の漏えいで重複カウントされている可能性があるためだという。

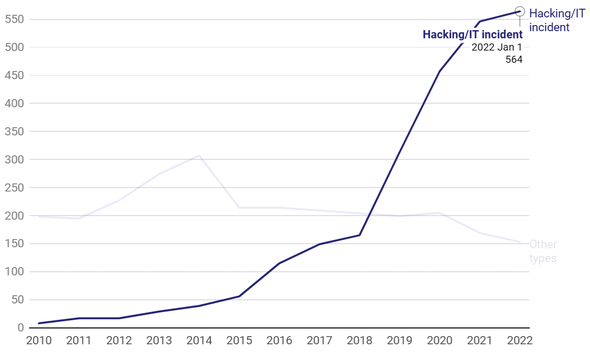

サイバー犯罪者はランサムウェア攻撃も仕掛けている。暗号化して読み出せなくなった医療データを元に戻すことと引き換えに身代金を要求するのだ。医療機関に対するランサムウェア攻撃は過去5年間で急増している(図1)。2022年の漏えい件数は564件だ。これはその他の原因、例えば、不正アクセスや不正な開示、盗難、紛失などによる情報漏えいの151件を大きく上回る数だ。

図1 米国の医療機関における情報漏えい件数の推移 ハッキングやIT関連の漏えいが急増している。その他の原因による情報漏えいはほぼ一定の水準を保っている(出典:Department of Health and Human Servicesの資料《注1》を基にHealthcare Dive編集部が作図)

図1 米国の医療機関における情報漏えい件数の推移 ハッキングやIT関連の漏えいが急増している。その他の原因による情報漏えいはほぼ一定の水準を保っている(出典:Department of Health and Human Servicesの資料《注1》を基にHealthcare Dive編集部が作図)このような侵害やサイバー攻撃の増加を踏まえると、医療関連企業はサイバーセキュリティの水準を高めなければならないだろう。規制当局もセキュリティの水準を引き上げる必要があると、「Healthcare Dive」に語った。

「これらの組織は(サイバーセキュリティについて)さらに努力する必要があるのではないか」と、連邦捜査局サイバー課の元アシスタントディレクターで、現在は世界的なプロフェッショナルサービス企業Aon Cyber Solutionsのシニアバイスプレジデントを務めるジム・トレーナー氏は言う。

医療業界を含む16の重要なインフラストラクチャ部門のどれであっても破壊されることがあれば、国家安全保障上の脅威となる。米国のサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)によると、これらの部門の機能は何百万人もの米国人の日常生活に不可欠であり、機能不全に陥ると社会に衰弱をもたらすことになるという(注2)。

病院の業務を妨害するサイバー攻撃は、患者の命を危険にさらす。他の重要インフラと比較して、「2021年に医療業界がランサムウェア攻撃で最も大きな打撃を受けた(注3)」と米連邦捜査局(FBI)は述べた。病院が人員不足と新型コロナウイルス感染症(COVID-19)のパンデミックによって悪化した財政的圧力と格闘しているまさにその時に起きたからだ。

2022年、国内最大級の病院運営組織がランサムウェア攻撃にさらされたことを受け、Healthcare Diveは医療分野におけるプライバシーとセキュリティに関する法律の執行を任務とする機関HHS Office for Civil Rights(以下、HHS OCR)に対して過去13年間に報告された5000件以上の侵害を分析した。

「侵害」(漏えい)とは患者を特定できる保護された医療情報が不適切に公開または使用された場合を指す広義の言葉だ。HHS OCRによると、ハッキングやITインシデントは技術的な侵入を伴う侵害の一種であり、同機関が追跡している侵害の一種に過ぎないという。

患者のデータにまつわる侵害はどのように変化してきたのか

2009年に報告を受け始めて以来、情報漏えいの件数はほぼ毎年増加している。Healthcare Diveは、500人以上に影響を与えた情報漏えいに限定して分析した。

毎年報告される侵害件数は、通年のデータが入手できた最初の年、つまり2010年の約200件から、2022年には700件以上と、3倍以上に増加した。

2022年には700件以上の侵害が報告されており、個人健康情報が流出した人は5200万人以上に及び、2010年の約600万人から10倍近く増加した(複数の侵害で暴露された場合、1人の人が複数回カウントされる可能性がある)。

侵害の規模、つまり各インシデントで影響を受けた人数の中央値はどのように変化しているのだろうか。

中央値は2018年から急増しており、2022年には中央値が6200人以上に増え、2018年の中央値の侵害の2倍以上の規模になった。

侵害の規模はかなりばらついている。報告された情報漏えいの大部分では、被害者の数は6万5000人未満だ。

報告された最大の侵害は2015年に発生した。当時の米国第2の医療保険者だったAnthem(現Elevance)から約7900万人の個人健康情報が流出した。規制当局の調査によれば、Anthemはサイバー攻撃を防ぐための適切な保護策を講じていなかった。その後、AnthemはHHS OCRと1600万ドルの和解金を支払うことに合意した。

この侵害では攻撃者がAnthemの子会社に送られたスピアフィッシングメール(特定の組織や人物を狙った偽のメール)を通じてAnthemのITシステムに侵入した。HHS OCRによると、攻撃者は氏名や社会保障番号、住所、生年月日、電子メール、雇用情報などの患者情報を盗み出した。

2009年末の報告開始以来、2番目に大きな情報漏えいは、1150万人に影響を与えた。

なお、医療保険会社やサービスプロバイダー、クリアリングハウス、ビジネスアソシエイトは侵害が発生した場合、HHS OCRに通知することが義務付けられている。違反が500人以上の個人健康情報に影響する場合、対象事業者は60日以内に規制当局に通知する必要がある。

情報漏えいが増加したことには原因がある。ヘルスケア企業が過去10年間にデジタルサービスの採用を増やし、医療情報技術に重きを置くようになってきた一方、サイバーセキュリティが追い付いていないことだ。

データの共通プラットフォームが犯罪者に悪用された

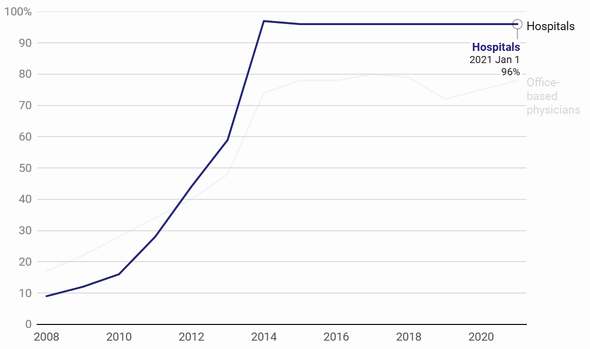

米国では電子健康記録(EHR)の導入率が4年間でほぼ100%に達した(図2)。なぜならEHRを促す政策があったからだ。2010年に、連邦政府はEHRの使用を選択した医療機関に数十億ドルを提供するインセンティブプログラムを開始した。

図2 米国の医療機関における電子健康記録の導入率の推移 政策の後押しがあったため、2008年の9%から2014年には97%に急拡大した(出典:Department of Health and Human Servicesの資料《注1》を基にHealthcare Dive編集部が作図)

図2 米国の医療機関における電子健康記録の導入率の推移 政策の後押しがあったため、2008年の9%から2014年には97%に急拡大した(出典:Department of Health and Human Servicesの資料《注1》を基にHealthcare Dive編集部が作図)しかし、EHRのように組織間でデータが容易にアクセスできる仕組みを導入しておきながら、予防策が十分でないと、脆弱(ぜいじゃく)性の源になってしまう。

「たった1回の診療の間に、医師や病院、レントゲン撮像施設、保険会社など、複数の事業者が患者の情報にアクセスする可能性がある。このような事象を促進するためのネットワークの複雑さは、信じられないほどだ」(トレーナー氏)

テレワークの急増で攻撃者の侵入口が増えた

米国病院協会のジョン・リッジ氏(サイバーセキュリティとリスクに関するアドバイザー)は次のように述べる。

「ネットワークやインターネットに接続されたデバイスの使用がパンデミック以来、劇的に加速したことで、医療機関がさらに脆弱になった」

臨床に携わっていない医療機関の従業員が在宅勤務に移行したことで、病院はサードパーティーやクラウドサービスへの依存度を高めた。

以前はFBIの課長としてサイバー問題を監督していたリッジ氏は、「デジタル攻撃の対象が拡大した」とまとめた。

「病院がサードパーティーの技術に依存すると、その技術に関するセキュリティをコントロールできないため、病院がより脆弱になる」(リッジ氏)。その結果、病院は利用中の医療機器のパッチをベンダーが送ってくるまで待たなければならず、自ら問題を修正することができない。

「鎖の強さは最も弱い環によって決まる。問題は最も弱い環が多過ぎることだ」(CybereasonでCISO《最高情報セキュリティ責任者》を務めるイスラエル・バラク氏)

「重要なのは、私たちは外国の敵対者から攻撃されているということだ。漏えいした記録の大部分は、敵対的行為によるものだ。つまり、FBIでさえ手を出せないような外国に拠点を置く敵対者だ。パンデミックの際に、攻撃対象が拡大し、安全性を確保することが非常に難しくなった」(リッジ氏)

「多くの医療機関は強固なサイバーセキュリティプログラムを備えていない。そのため、医療機関はサイバー攻撃者にとって扱いやすく収益性の高い標的になってしまった」(バラク氏)

West Monroeのパートナーで、プライベート・エクイティ・プログラムのサイバーセキュリティ・アドバイザリーを担当するクリスティーナ・パワーズ氏は次のように述べる。

「(EHRのような)情報共有のおかげで、侵害が発生した場合、爆発半径が大きくなった。近年、情報漏えいの平均規模が急増しているのは、このためかもしれない」

全ての情報漏えいがサイバー攻撃者の仕業でないのは、このような情報共有を悪用する別の道があるからだ。

「Healthcare Dive」の分析によると、近年2番目に多い情報漏えいの経路は、不正アクセスや不正開示によるもので、例えば従業員が職務外の記録にアクセスした場合に起こる。誤った通信によって患者情報が漏えいした場合も含まれる。この他、ノートPCやUSBメモリが公共の場に放置されて紛失したり、盗まれたりする場合も含む。

攻撃者が利益を得やすい理由は?

セキュリティ専門家によると、医療機関は利益を生むターゲットだ。このため、ランサムウェア攻撃は業界が直面する最大の脅威になった。

ランサムウェア攻撃では、医療機関が持つ重要なファイルや情報を暗号化し、人質にして、暗号を解除するための復号鍵と引き換えに金銭の支払いを要求する。

サイバー犯罪者は、医療機関が救命システムや技術へのアクセスを迅速に復旧させなければならないというプレッシャーを感じていることを当然理解している。

「医療機関は緊急治療室が閉鎖されたり、患者が転院せざるを得なくなったりした場合、つまり、患者のケアを脅かす混乱が生じた場合には身代金を支払う可能性が高くなる」(トレーナー氏)

当然ながら、このような攻撃は治療や重要な情報へのアクセスを遅らせ、患者を危険にさらす可能性がある。FBIもその点を警告する。

Wall Street Journal紙の報道によると(注4)、ランサムウェア攻撃によりアラバマ州の病院のコンピュータが使用不能になり、リソースが圧迫された結果、新生児が死亡した。

2021年にプロバイダー組織のITおよび医療部門の幹部約600人を対象に実施された調査では(注5)、ランサムウェア攻撃は患者ケアに大きな影響を与えることが分かった。ランサムウェア攻撃を経験した人のうち、大多数が入院期間の延長の他、処置や検査の遅延、転院を報告している。また、3分の1以上の回答者が合併症の増加を挙げ、4分の1近くが死亡率の上昇を指摘した。

ランサムウェアの犯罪者は「投資利益率」を最重要視する

研究者の調査によれば(注6)、医療機関へのランサムウェア攻撃は、2016年以降、頻度と深刻度が増している。データベース「THREAT」(Tracking Healthcare Ransomware Events and Traits)を通じた追跡により判明した。

「これらの犯罪者にとって、投資利益率(ROI)が全てだ」(トレーナー氏)

セキュリティ専門家によると、他国から攻撃を仕掛けることができ、米国の法執行機関の手が届かない場所にいることが多い悪質業者を抑止するのは困難だ。

例えば2022年9月には、3人のイラン人が、米国最大級の小児医療センターとして知られるボストン小児病院にサイバー攻撃を仕掛けようとした容疑で起訴された。なお、この攻撃は失敗した。

FBIのクリストファー・レイ長官は後にこの事件を「私がこれまで見た中で最も卑劣なサイバー攻撃の一つ」と評した。

FBIは攻撃が行われる前に介入できたが、この事件は、米国内の医療事業者に対する国民国家の攻撃に対する懸念を抱かせた。

バージニア州マクリーンに本社を置くサイバーセキュリティ企業IronNetのモーガン・デンボスキ氏(脅威情報アナリスト)は、「国家による医療への破壊的な攻撃の可能性についても、準備しておく必要があると思う」と述べた。

攻撃者には別の動機もあるという。

「攻撃はサイバースパイを動機とすることもある。一部の国家は、自国の商業部門を強化するために、COVID-19に関するワクチン関連情報やその他の医療研究を盗むことを目的としていた」(デンボスキ氏)

このような脅威の中で、医療機関はサイバー攻撃への備えを強化すべきであり、連邦規制当局からの後押しが必要かもしれない、とセキュリティ専門家は述べた。

2023年3月1日、ジョー・バイデン米大統領は、国家のサイバー防衛力を向上させることを目的とした、大規模な「国家サイバーセキュリティ戦略」を発表した(注7)。政策目標では、医療業界を含む重要インフラ全体でサイバーセキュリティの最低基準を確立することを求めている。

この政策計画は、大統領令ではないものの、連邦政府機関や国会議員がサイバー要件を制定する際の指針となるものだ。

サイバーセキュリティの基準を引き上げることは、ヘルスケア企業にとって決定的に重要だと、セキュリティ専門家は述べている。

「医療機関には、より高い規制基準を設定する必要があると思う」(バラク氏)

「確かに、基準を引き上げることは、病院にとって経済的な影響をもたらす可能性が高く、医療費の値上げにつながるかもしれない。しかし、業界全体のセキュリティレベルは、患者の医療情報を保護するために必要なレベルには達していない」(トレーナー氏)

今回の調査ではHealthcare Diveが、2023年3月2日にHHS OCRから情報漏えいに関するデータセットをダウンロードした。このデータは動的に更新される可能性がある(HHS OCRはそれぞれのインシデントの調査後にデータを更新する可能性がある)。なおインシデントの対象となった事業者は、500人以上に影響を与える侵害をHHS OCRに報告するために60日間の猶予がある。500人未満を対象とする情報漏えいは年単位で報告することができ、ダウンロード可能なデータには含まれない。

出典:Hacking healthcare: With 385M patient records exposed, cybersecurity experts sound alarm on breach surge(Cybersecurity Dive)

注1:Breach Portal: Notice to the Secretary of HHS Breach of Unsecured Protected Health Information

注2:Critical Infrastructure Sectors

注3:FEDERAL BUREAU of INVESTIGATION Internet Crime Report 2021(PDF)

注4:A Hospital Hit by Hackers, a Baby in Distress: The Case of the First Alleged Ransomware Death

注5:The Impact of Ransomware on Healthcare During COVID-19 and Beyond(PDF)

関連記事

なぜ「悪者」にされるのか ランサムウェアに攻撃された企業

なぜ「悪者」にされるのか ランサムウェアに攻撃された企業

「攻撃で暗号化されたファイルを元に戻すには身代金の支払いが必要だ」というのがランサムウェア攻撃の基本的な流れだ。2023年時点では状況が悪化している。なぜなら、被害者組織を「悪者」に仕立て上げる新しい戦術が使われ始めたからだ。 医療分野のサイバーインシデントに「内部犯」が他分野の3倍多い理由

医療分野のサイバーインシデントに「内部犯」が他分野の3倍多い理由

ヘルスケア分野でのサイバー侵害は従業員が原因になっていることが多い。特に「不正な権限の乱用」による問題はその他の分野の3倍に上るが、その背景には業界特有の構造的な問題があるのかもしれない。

© Industry Dive. All rights reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- HDDも世代交代? Microsoftがこっそり開発中の「1万年消えない不滅のディスク」:869th Lap

- 「IT化なんて無理」と諦めていた古い工場が、ある技術で業務効率を爆上げした話

- IT資格、給与アップや転職に本当に効果がある? 読者387人に人気資格を聞いた

- 「AWS認定」「登録セキスぺ」に並ぶ新定番 受験者急増のIT資格と納得の理由

- いまさら聞けない「Claude Code」 できることと使用感を実践レビュー

- 通信インフラを襲うランサムウェア なぜ4倍に増えたのか

- IT資格支援を「渋る」大企業と「広げる」中小企業 なぜ大手は支援に慎重になったのか?

- その情報、筒抜けかも? 何もしなくても漏れるAI×チャット連携の落とし穴:868th Lap

- スパコン並みの処理能力でAI研究開発を加速する「ABCI」とは?

- 「C言語はもう言語じゃない」あるプログラマーの主張が妙に納得できる理由:867th Lap