「Dropbox詐欺」が始まった どうやって防げばよいのか

強力な「Dropbox詐欺」が現れた。これまでのビジネスメール詐欺と比べると検出が難しく、よりだまされやすくなっている。どのように対応すればよいのだろうか。

オンラインストレージサービス「Dropbox」を利用したビジネスメール詐欺(BEC)が急増している。Checkpoint Software Technologies傘下のAvananの報告によれば、2023年9月の最初の2週間だけで、このような攻撃が5440件も発生した。Dropboxをどのように悪用しているのだろうか、どうやって防げばよいのだろうか。

そもそもDropboxが悪いのだろうか

攻撃の手口は3段階に分かれる。まず攻撃者が無料のDropboxアカウントを作成する。

次に危険性のない文書を作成して、関係者のふりをして攻撃対象(ユーザー)と共有する。最後に狙われたユーザーにDropboxから「共有したコンテンツを誰かがクリックしてコメントや返信を待っている」という内容の通知を送る。このメールはDropboxから直接送られたもので、Dropboxの正常な動作だ。ここからどう攻撃につながるのだろうか。

狙われたユーザーがメールセキュリティサービスを使っていたとしても、第二段階のメールはDropboxから送られてきた正規のものなので、ブロックされることはない。メール内のリンクをクリックすると、DropboxのWebページに誘導される。そのWebページもDropboxにある正常なページで、なりすまし要素はない。だが、そのWebページには、受信者の認証情報を盗むための外部ページにリダイレクトするリンクが埋め込まれている。

これは新しい攻撃戦術だ。もはや攻撃者は実在する企業やサービスのWebサイトに見せかけてなりすます必要はない。Dropboxのような合法的なWebサイトの無料アカウントにサインアップするだけで攻撃を組み立てられる。コーディングも必要なく、ノーコードで動作する。

注意しなければならないのは、この攻撃ではDropboxがハッキングして「いない」ことだ。悪用はされていない。偽のDropboxサイトでもない。攻撃者が無料のDropboxアカウントを作成して、Webページに悪意のあるコンテンツを載せているだけだ。

共有されたリンクを被害者がクリックして、安全なDropboxのWebページに飛ぶまで何も攻撃要素は見当たらない。だがDropboxのページに埋め込まれたリンクをクリックすると手遅れになる。

これは、Avananの研究者が「BEC 3.0」と呼ぶ新しいビジネスメール詐欺の手口だ。上司や取引先になりすます代わりに、攻撃者は合法的なサービスから直接被害者にメールを送ることができる。

こうした攻撃は増加の一途をたどっており、攻撃者はGoogleやDropbox、会計ソフトパッケージの「QuickBooks」の他、「PayPal」など、お気に入りのWebサイトを悪用している。Avananの研究者によればこれまで発見された攻撃の中でも最も巧妙なものであり、攻撃者に人気があり、効果的なものだという。

実際の攻撃はこうして始まる

BEC 3.0攻撃の実例を紹介しよう。以下の例では攻撃者がDropboxのドキュメントを利用して、IDやパスワードなどのクレデンシャル情報を収集するサイトをホストしている。この攻撃ではメールがベクターとなり、ソーシャルエンジニアリングとクレデンシャルハーベスティング(収集)を組み合わせてBEC 3.0攻撃を実行している。狙われるのは不特定のエンドユーザーだ。

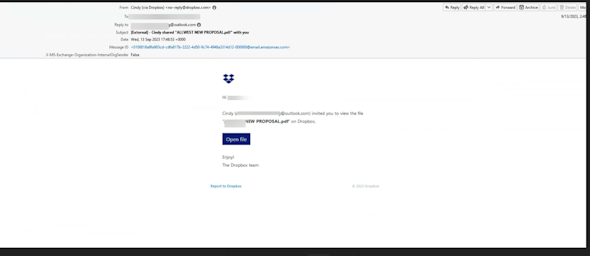

まずDropboxからメールが直接送られてくる。これが攻撃の第一段階だ(図1)。

図1に示したメールはDropboxから送られてくる標準的な形式のものであって、内容にも異常はない。単に閲覧した方がよいドキュメントがあることをユーザーに通知しているだけだ。

ユーザーは正規のDropboxページに誘導されて、図2の画面を見ることになる

このページに表示されているコンテンツは「Microsoft OneDrive」のものにそっくりだが、URLはDropboxのものだ。

「Get Document」ボタンをクリックすると、ユーザーは図3に示したページに誘導される。「CLICK HERE」ボタンを押すとクレデンシャルハーベスティング攻撃にさらされる。

図3はDropboxの外部でホストされているWebページで、認証情報を盗むためにユーザーにクリックを促している。

ビジネスメール詐欺の進化

ビジネスメール詐欺はかなり急速に進化している。Avananの研究者は古典的な「ギフトカード詐欺」から進化を語った。CEOや重役からのメールを装って、部下に「ギフトカード」の購入を依頼する詐欺だ。攻撃者は取得したギフトカードを個人的に使う。このようなメールは通常、なりすましのGmailアドレスを使って送られてくる。「CEO@gmail.com」を「CEO@company.com」(companyの部分は自社の社名)の代わりに使っていた。

この時点ではドメインやパートナーのなりすましはあったものの、本物のWebサイトは使っていなかった。

その次に現れたのは、侵害されたアカウントを利用する攻撃だ。これは、財務担当者のような社内ユーザーを危険にさらす場合もあれば、パートナーユーザーを狙う場合もあった。このような攻撃は、正規のアドレスから送られてくるため、厄介だ。しかし、「Microsoft 365」の偽のログインページへのリンクが表示されたり、自然言語処理(NLP)機能を備えた自動ツールが検出できるような不自然な言葉を使っていたりしたため、検出はさほど難しくなかった。

これが最新のBEC 3.0に変わった。正規のサービスを使った攻撃だというところがこれまでと違う。もはやNLPは役に立たない。URLスキャンを実行していたとしても、合法的なDropboxやその他のWebサイトを使っているため、機能しない。

どのような対策が必要なのか

BEC 3.0の攻撃は、セキュリティサービスを使って検出することが困難で、エンドユーザーが自分で気を付けことも難しい。

それでも第一歩は教育から始めなければならない。攻撃の第一段階でユーザーが疑問を感じるようにする。誰がこのような文書を送ってきたのだろうか、さらに文書をクリックした第二段階でDropboxの文書にOneDriveのWebページがあるのはおかしいのではないかという疑問が、ユーザーの脳裏に浮かぶようにする必要がある。DropboxページのURLにカーソルを合わせて異常がないかどうか調べることも役立つ。

誰もが常にこのような注意を払うことができればよいのだが、非現実的だ。BEC 3.0の攻撃が勢いを増している理由はこれだ。

Avananのジェレミー・フックス氏(マーケティングコンテンツマネジャー)はCheckpoint Software Technologiesの「Harmony Cloud Email & Collaboration Security」を例に挙げて、セキュリティの専門家であれば次のような能力を備えたセキュリティソリューションの導入を検討できるとした。

- 人工知能(AI)技術を用いて、多数のフィッシングインジケーターを分析、識別することで、複雑な攻撃を未然に防ぐ

- 文書やファイルのスキャン機能を利用する

- 徹底的なスキャンとWebページのエミュレーションを実行し、セキュリティを強化する堅牢(けんろう)なURL保護システムを用いる

なお、Checkpoint Software Technologiesの研究者はBEC 3.0攻撃について2023年9月18日にDropboxに連絡済みだ。

関連記事

「ChatGPT」ならぬ「WormGPT」、サイバー犯罪専用AIが登場

「ChatGPT」ならぬ「WormGPT」、サイバー犯罪専用AIが登場

ビジネスメール詐欺向けに開発された生成AI「WormGPT」が登場した。何が水面下で起こっているのだろうか。 Microsoftが警告 「ビジネスメール詐欺」が強くなって帰ってきた

Microsoftが警告 「ビジネスメール詐欺」が強くなって帰ってきた

組織内の関係者や取引先からの連絡だと偽って金銭の奪取に至る「ビジネスメール詐欺」は古典的なサイバー攻撃の一種だ。これまでは職人芸に頼った攻撃が多かったが、Microsoftによれば状況は悪い方向に変化しているという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- コストを抑えた「脱VPN」対策 ZTNAやSASE以外の選択肢とは

- 今から受験できる「AI関連資格9選」完全ガイド エンジニア向けからビジネス活用まで

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap