どう見ても怪しくない「Microsoft詐欺」にご用心 何がどう危険なのか?

Webブラウザのポップアップログインウィンドウを悪用したサイバー攻撃「BitB」が出現した。ユーザーが日常慣れ親しんだ操作をすると、ごく自然に認証情報を盗まれてしまう。

「Google Chrome」や「Microsoft Edge」などのWebブラウザを利用してユーザーを欺くサイバー攻撃「BitB」(Browser-in-the-Browser)が確認された。本稿で紹介するポップアップが表示されたら、注意が必要だ。

うっかりだまされそうになる「BitB攻撃」は何が危険なのか?

BitB攻撃を発見したのはメールセキュリティを提供するCofenseのPhishing Defense Center(PDC)に所属するエルマー・ヘルナンデス氏(脅威アナリスト)だ。

なぜBitB攻撃は危険なのだろうか。脅威アナリストが発見した内容を紹介しよう。

BitB攻撃はWebブラウザでポップアップする正規のログインウィンドウを使う。このウィンドウには信頼できる認証プロバイダーと同一ドメイン名になるよう偽装された「URLバー」が付いている。外観を見る限り、攻撃だとは思えない。

BitB攻撃は2つの要素を利用してユーザーをだます。まずは1回認証を通すだけで、さまざまなサービスを利用できるシングルサインオン(SSO)の考え方を利用する。SSOは広く普及しているため、SSO用の画面が現れても異常だとは思えない。

さらにそのウィンドウで表示されるURLバーはSSOを提供する信頼できる認証プロバイダーと同一のドメイン名で偽装されており、ユーザーが不信感を抱くことは難しい。

図1は脅威アナリストが収集した電子メールの例だ。この電子メールには本文がなく、タイトルにはユーザーに向けた新しい電子スキャンファイルだと書かれている。添付されているのは悪意のあるhtmlファイルだが、ここにマルウェアが含まれているのではない。

添付ファイルの名前にある「EFT」はElectronic Funds Transferを表し、「SWF」はSWIFT決済システムを意味する可能性がある。末尾の数字はyyyy/mm/dd形式で日付を示す。決済関連の添付ファイルを偽装したものだ。

添付ファイルを開くとどうなる

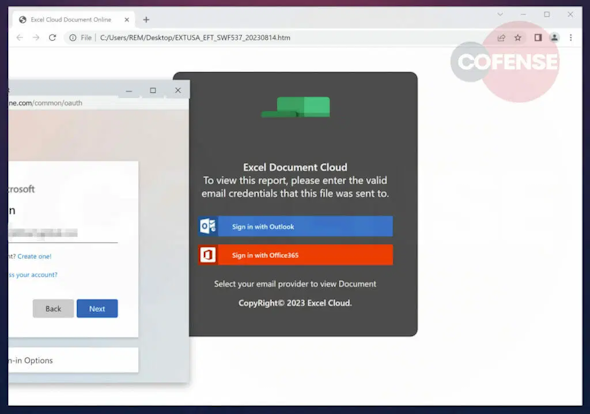

この添付ファイルを開くと、「不完全な」フィッシングページが表示される(図2)。このページには半分隠された「Microsoft Excel」のロゴがあり、背景画像はない。ファイルの内容を見るためには、メールを受け取ったユーザーが「Microsoft Outlook」または「Microsoft 365」の認証情報を入力しなければならない(と思い込ませる)。

いずれかのボタンオプションをクリックすると、認証情報を入力するポップアップウィンドウが開いた(図3)。SSOに慣れているなら、ユーザーはMicrosoftやGoogleのような認証プロバイダーの画面を毎日のように見ているはずだ。BitB攻撃はこうしたSSOへの慣れを利用する。

図3を注意深く見ると、ウィンドウタイトルの横にMicrosoftのロゴがないことや、「Sign into your Microsoft Account」というメッセージが本物ではないことに気付くかもしれない(本物であれば「Sign into your account」と表示される)。

だが、このような細部に注意を払うユーザーは多くはないだろう。さらにまずいことにフィッシング詐欺について学ぶ際、危険ななりすましサイトなのかどうかを調べるためにURLバーを確認するように強調されることが多い。ユーザーは、ドメイン名のつづりやセキュアな接続を示す南京錠アイコン(SSL/TLS証明書アイコン)をチェックするだろう。だが、図3を見ると、南京錠アイコンがあり、Microsoftのログインドメインのつづりも正しい。セキュリティに気を付けているユーザーはかえって、このウィンドウを正規のものだと思い込んでしまう可能性がある。

BitB攻撃は他人の成果を横取りして作られた

図3のポップアップウィンドウはもちろん偽物だ。さらにオリジナルのものでもない。2022年に初めてBitB攻撃について記述した「mr.d0x」として知られるセキュリティ研究者のテンプレートを使って、攻撃者がひねり出したものだ。

図4から分かるようにポップアップウィンドウは独立しておらず、親ウィンドウの中だけに存在している。本物のポップアップウィンドウなら画面上のどこにでも移動できるはずだが、図4はそうではなく、偽物だと分かる。

URLバーはテキストではなく、画像だったため、操作はできなかった。図5にmr.d0x氏が作成したBitBテンプレート(htmlファイル)の内容を示す。

ウィンドウの上部にロゴがなかったのは攻撃者が図5にあるid "logo"の画像のソースを提供していないためだ。偽のウィンドウタイトルを追加しているのは最初の<span>要素だ。URLバーの南京錠アイコンはbase64のインライン画像で作られており、偽のドメインとパスは下部の<span>要素で追加されている。ポップアップの機能は、追加のJavaScriptによって提供されていた。

mr.dox氏が作ったテンプレートはカスタマイズ性が高く、適切なスタイル要素を使えばMicrosoftだけではなく、信頼されているあらゆるブランドになりすますことが可能だ。つまり、認証情報を盗む効果的なテクニックだと言える。図3にあったようなテキストの誤りも、すぐに攻撃者によって修正されてしまうだろう。

BitB攻撃は説得力のあるポップアップウィンドウが表示されることで成り立っている。つまり、BitB攻撃には弱点がある。ポップアップウィンドウは図1のようなファイルだったり、フィッシングサイトだったり、常に偽のソースから届く。これが弱点だ。

ユーザーは警戒を怠らず、最初の赤信号に注意を払う必要がある。最初の赤信号を見逃してしまったら、攻撃は成功したも同然だからだ。

関連記事

「Google Chrome」でパスワードがダダ漏れに そのカラクリとは?

「Google Chrome」でパスワードがダダ漏れに そのカラクリとは?

Webブラウザと拡張機能の組み合わせは便利だが、セキュリティホールを生み出してしまうこともある。Amazon.comやGmailのパスワードを第三者が盗む方法を研究チームが発見した。 Google ChromeとMicrosoft Edgeがあなたのデータを盗み出す

Google ChromeとMicrosoft Edgeがあなたのデータを盗み出す

Google ChromeやMicrosoft Edgeに入力した個人情報がGoogleやMicrosoftに筒抜けになる「スペルジャッキング」という不具合が見つかった。パスワードも漏れてしまう。 話題の「パスキー」は「シングルサインオン」と何が違うのか?

話題の「パスキー」は「シングルサインオン」と何が違うのか?

パスワードだけの認証では安全とは言えない。そのため、多要素認証やパスキーなどの改善策が生まれた。シングルサインオンもその一つだ。パスキーとシングルサインオンは何が違うのだろうか。それぞれの利点と欠点は何だろうか。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- VDIはもう限界? 専門家が「5年後、VDIは少数派」と予測する4つの理由

- 「2026年は脱MySQLすべき」エンジニアたちが突然騒ぎ出したワケ:864th Lap

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- AI時代にサイバーセキュリティはどう変わるか どの企業でも必要な対策のポイントとは

- “VMwareショック”の影響は想像以上に根深い――IT担当408人調査で見えた実態

- Excelの「Copilot関数」は何ができる? 試して分かった使いどころ【機能レビュー】