話題の認証方法「パスキー」とは何か? 基礎解説と企業活用の是非

パスワードを使わずに安全かつ負担なく認証できる手法の1つとして、コンシューマーを中心に「パスキー」(Passkey)が広がりつつある。この認証手段、企業ユースへの展開はあるのだろうか。

パスワードを使わずに安全かつ負担なく認証できる手法の1つとして、コンシューマーを中心に「パスキー」(Passkey)が広がりつつある。この認証手段、企業ユースへの展開はあるのだろうか。パスキーの基礎解説と、企業で運用する際のポイントなどを解説する。

パスワードレスの認証手段、パスキーとは?

パスキーは、FIDO Allianceが進めるFIDO標準の仕様に基づく、パスワードを利用しないアクセス方法として注目されている。特定のユーザーがWebサイトやアプリへサインインする際に、迅速かつ簡単に、安全にアクセスできる仕組みだ。業界標準のAPIとプロトコルに基づく公開鍵暗号を用いることで、面倒なログイン名とパスワードの入力が不要となる。

パスキーは、2022年にGoogleとMicrosoftが情報を公開しはじめ、2023年9月には「Windows 11」のアップデートによって「Windows Hello」を使用して PIN、顔や指紋などの生態認証でさまざまなアプリケーションにサインインできるパスキー採用を正式リリース、すでにパスキーの管理画面も用意されている。

AmazonやApple、メルカリ、任天堂、NTT Docomo、Yahoo! JAPANなど、多くのWebサービスがパスキーに対応しており、今後も増えることは間違いないだろう。

パスキーは1970年代に登場した公開鍵暗号方式

パスキーは、1970年台にRSA暗号として具現化された公開鍵暗号方式による仕組みを採用している。暗号化と復号に必要な異なる手順(鍵)を事前に生成し、復号に必要な秘密鍵は鍵を生成したユーザー自身で保有し、暗号化するための公開鍵を事業者が保有するのが公開鍵暗号方式だ。

一般的なパスワードの場合、ユーザーとサービス事業者のサーバは同一の文字列で認証する必要がある。どちらか一方が漏れた場合は乗っ取られてしまう危険性がある。

一方で公開鍵方式は、ユーザー側には秘密鍵、サーバ側には公開鍵という異なる鍵を持たせている。この秘密鍵はペアとなる公開鍵で検証でき、その秘密鍵でしか生成できない署名を発行できる。

サーバーがチャレンジと呼ばれるランダムな文字列をユーザーに送り、ユーザー側では秘密鍵でチャレンジに署名をつけてサーバーに送り返す。サーバーはペアとなる公開鍵で検証することでチャレンジをユーザー本人が返送したことを確認し、認証を行う。ユーザーは秘密鍵さえ守っていれば、正当性を証明できるようになるわけだ。

この秘密鍵を絶対に漏らさないようにすることが重要になるものの、実際にはITリテラシーの高いユーザーばかりではない。そこで、専用デバイスによる認証器(オーセンティケーターとも呼ばれる)が実装されている。認証器は、登録時に新しい公開鍵ペアの作成と秘密鍵の保管、公開鍵だけの返送、ログイン時の署名生成など、認証に特化した機能を持っている。

この認証器は、専用のハードウェアやスマートフォン内のソフトウェアなどさまざまな種類があるが、いずれの認証器の仕様がプラットフォームごとに異なってしまうと普及が難しくなる。

そこで、FIDO Allianceと呼ばれる団体が標準化を進め、各種プロトコルを標準仕様として定めている。現在はFIDO2と呼ばれる新たなバージョンで、認証器とやりとりするためのCTAP2と呼ばれるプロトコルやWebブラウザから認証器を扱うためのWebAuthnと呼ばれるJavaScript APIが標準化されている。

FIDO標準仕様のパスキーは、ユーザーのスマートフォンやPCなど使用デバイスのロック解除機能で認証し、サーバからのチャレンジに対して秘密鍵で署名を実施、サーバ側では公開鍵にて正当性の検証を行う。つまり、画面ロックの解除といった普段から使い慣れたデバイスの認証処理だけでサービスにアクセスできるため、使い勝手を損なわずに安全性を確保できる。

企業で使えるの? エンタープライズシーンでのパスキー活用の是非

認証のための手段が簡便でストレスなく利用できるパスキーだが、企業向けの認証手段として利用する際には注意が必要だ。

パスキーを利用するための認証器は、スマートフォンそのものであってもいいが、万一秘密鍵が保持されたスマートフォンを紛失してしまうと、必要なサービスにアクセスできなくなってしまう。

そんな状況を回避するために、サービス事業者と秘密鍵を共有する「Synced Passkey」という仕組みがある。

GoogleやAppleといった事業者側に秘密鍵がシェアされることから、スマートフォンを新しいものに変更しても秘密鍵がシェアされることで今までのサービスにアクセスできるようになる。本来はユーザーだけが持つ唯一無二の秘密鍵をサービス事業者と共有するため、企業システムにアクセスするメインの認証手段としてそのまま利用するわけにはいかないだろう。

なお、パスキーには共有型のSynced Passkey以外にも、デバイス側にひも付いて保管可能なDevice-bound Passkeyと呼ばれるものも用意されている。このDevice-bound Passkeyを用いるのであれば、エンタープライズ領域でも十分利用できるはずだ。

RSAでは、認証器としてのドングル形状のデバイス(あるいはUSBタイプCで接続できるデバイス)にFIDO2仕様のパスキーに対応した秘密鍵が保管できる。また、FIDO未対応のサービスに対しては、デバイスで生成されるワンタイムパスワードを用いてアクセスできるようになるなど、複数の認証に対応できるソリューションを提供している。コロナ禍で、市場が大きく拡大したソリューションだ。

ただし、利便性の高いSynced Passkeyを使って企業システムへの認証手段として採用したいと考える企業も当然出てくるだろう。現在FIDO Allianceにて議論されているのは、エンタープライズ領域でのパスキー利活用の方法で、利便性の高い共有型のSynced Passkeyで認証した場合は、機密情報が格納されたアプリケーションへのアクセスは制限した上で、汎用的に利用する業務システムにはアクセスできるといったアクセス制御を行う使い方だ。多要素認証における選択肢の1つとして実装されることになり、その手段によってアクセスできる範囲を限定させるアプローチは十分想定される。

企業におけるID管理トレンド〜IDaaS

多くの人が個人的に利用するGoogleなどのサービスでパスキーが広がりつつあるが、エンタープライズ領域におけるID管理のトレンドは何か。現在注目されているものの1つが、IDaaSソリューションだ。なお、このIDaaSにアクセスするための認証手段の1つとしてパスキーが実装されることも想定されている。

このIDaaSは、コロナ禍において業務アプリケーションのクラウド化が進み、社内に閉じた環境で利用しているActive Directoryとは別に、複数のクラウドサービスへ円滑にアクセスするためのシングルサインオンの仕組みとしてIDaaSへの興味関心が高まっている状況にある。また、認証と同時に誰がどのアプリケーションやサービスにアクセス可能なのかといったアクセス制御も可能なため、次世代の認証基盤としてのIDaaS検討が進んでいるようだ。

実はIDaaS注目の背景にあるのが、企業規模や業界に関係なく猛威を振っているランサムウェアへの対策だ。さらに転職市場の広がりで人材の流動性が高まる中、情報漏えいへの対策としてIDライフサイクル管理への対応も求められている。

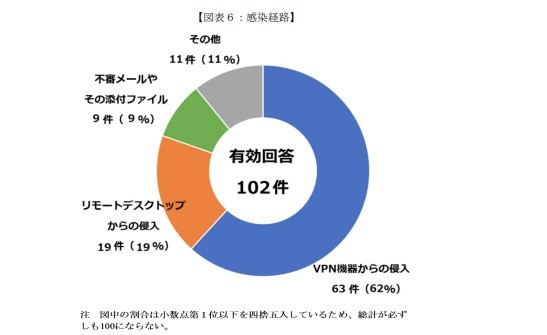

ランサムウェアについては、2024年1月にIPAより公開された最新の「情報セキュリティ10大脅威 2024」で、組織向けの脅威としてランサムウェアによる被害が1位となっている。これは9年連続という不名誉な記録を達成している。ランサムウェアの感染経路として大きなものの1つがVPN機器からの侵入だ。警察庁が2023年3月に発表した資料からも、62%がVPN機器からの侵入という結果が出ている。

VPN装置の脆弱(ぜいじゃく)性によって内部に侵入した攻撃者は、ラテラルムーブメントで幅広いアクセス権を持つIDを乗っ取り、感染を拡大させる。

そこで、VPNを経由した社内システムからのインターネットアクセスから脱却し、自宅に持ち帰ったPCなどで会社以外からクラウドサービスに直接アクセスするローカルブレークアウト環境が広がりつつある。

VPN装置のライセンス費用の削減や快適なインターネットアクセスを可能にするなど利便性の面でもローカルブレークアウトが検討されているが、当然ながら利用するためにはシステム部門が管理できる、何らかの認証が必要になってくる。

この場合のID管理及びアクセス権管理の基盤としてIDaaSが検討されている。ユーザー認証とアクセス制御を実現するサービスとして、IDaaSへの期待が高まっている。

転職市場が活況を呈しており、今では人材の流動性も高い状況にある。これまで以上に中途入社や退職が頻繁に発生することになり、IDを管理するシステム部門としてもID管理の負担が大きくなってきているのが実態だ。

そこで、入社時点で適切なアクセス権が付与されたIDを発行し、部署異動が発生したIDに対してはアクセスできる範囲の自動変更、そして退職するメンバーが持つIDの利用停止まで、IDのライフサイクル管理の自動化が求められている。このIDのライフサイクル管理を柔軟にできるIDaaSが注目されている。

群雄割拠のIDaaS市場、RSAが提供するRSA ID Plus

IDaaSはグローバルでも広く普及しているだけでなく、日本国内でもさまざまな企業がサービス提供を始めている。グローバルでいえば、Oktaが大きなシェアを持っており、国内でいえばMicrosoft Entra ID(旧Azure AD)がIDaaSとしてよく利用されている。そんな群雄割拠のIDaaS市場において、オンプレミスでのワンタイムパスワードに強みを持つRSAが提供するのがRSA ID Plusだ。

RSA ID Plusは、IGA(Identity Governance & Administration)とIAM(Identity and Access Management )を包括するRSAアイデンティティープラットフォームで、アクセスしてくるユーザーの本人認証やオンプレミス含めたアプリケーションへのシングルサインオン、ユーザーごとにアクセス可能なアプリケーションを制御するアクセス制御、そしてID生成から廃棄に至るライフサイクル全般の管理が可能な機能を備えている。

RSA ID Plusは、利便性を優先させたパスキーとは異なり、セキュリティファーストのアイデンティティーソリューションとして展開している。加えてパスワードレスやリスクベース認証など利便性も犠牲にしないバランスの取れたものだ。さらに、オンプレミスとのハイブリッドモデルを提供しており、クラウド側の不具合時にあらゆるサービスへのアクセスを停止させることなく、オンプレミス側へフェイルオーバーできる環境を用意するなど、可用性の高さも特長の1つだ。

以前から強みを持っているハードウェアトークンをはじめ、ソフトウェアトークンやモバイルMFA、FIDO2、QRコード、ODA、オフライン認証といったさまざまな認証方式に対応しており、複雑なユースケースにも柔軟に対応できる基盤となっている点も大きい。

今回は、大きなトレンドとなっているパスキーから、IDにまつわる動向について、IDaaSを交えてお伝えした。セキュリティと利便性を兼ね備えたパスキーが、企業内にどのように入ってくるのか、これからも注目したい。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「AI時代に“御社の強み”は通用しますか?」 8割のSIerが漏らした“まさかのホンネ”【調査】

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 「偽人事部」からのメールに要注意 だまされやすいタイトルとは

- 素人がAIに作らせたコード、プロが見ると何点? エンジニアレビューで分かる危険性