Microsoft Entra IDとは? Active Directoryドメインとの違いや移行のポイントを解説

オンプレミスのIDおよびアクセス管理を担っているサービスとして「Active Directoryドメインサービス」(以下、AD DS)がある。しかし、クラウドシフトが進む中、企業にとってID管理におけるアップデートが必要となり、AD DSとは異なるディレクトリサービスが求められている。

オンプレミスのIDおよびアクセス管理を担っているサービスとして「Active Directoryドメインサービス」(以下、AD DS)がある。しかし、クラウドシフトが進む中、企業にとってID管理におけるアップデートが必要となり、AD DSとは異なるディレクトリサービスが求められている。

Microsoftは、クラウドベースのIDおよびアクセス管理サービスである「Microsoft Entra ID」を提供している。同サービスは、2023年7月に、「Azure Active Directory」からリブランドされたものだ。

Microsoft MVPおよびMicrosoft認定トレーナーとして長年活躍してきた竹島友理氏は、「クラウドサービスやテレワーク、生成AIの普及などにより、これまで以上にゼロトラストセキュリティの重要性が増し、その基盤となるMicrosoft Entra IDの必要性がより一層高まっています」と語る。

本稿では、Microsoft Entra IDとは何か、オンプレミスのAD DSとの違い、および移行のポイントについて、竹島氏に聞いた。

クラウド時代にニーズが高まるMicrosoft Entra IDとは何か?

竹島友理氏は、Microsoftのさまざまなサービスや技術に関する研修を提供する、エディフィストラーニングの講師を務めている。「Windows Server」や AD DSをはじめ、「Microsoft Azure」(以下、Azure)や「Microsoft 365」の管理やセキュリティ分野に精通している。現在は、「Microsoft 365 Copilot」のトレーニングにも力を入れている。

19回目のMicrosoft MVP受賞経験、および2023年から始まったMicrosoft Top Engineer Awardを2年連続受賞している同氏は、『ひと目でわかるMicrosoft Entra ID』(日経BP)などの書籍も多数執筆している。

Microsoftが提供するオープンなクラウドプラットフォームを「Microsoft Cloud」と呼ぶ。Microsoft Cloudは、AzureやMicrosoft 365などMicrosoftのクラウドサービスに加え、「Amazon Web Services」や「Google Cloud Platform」とのマルチクラウド構成もサポートしている。

「Microsoft Entra IDは、Microsoft Cloudの認証基盤です。私たちがAzure、Microsoft 365、『Microsoft Power Platform』『Microsoft Teams』、Microsoft 365 Copilotなどを利用するには、Microsoft Entra IDが必要です」(竹島氏)

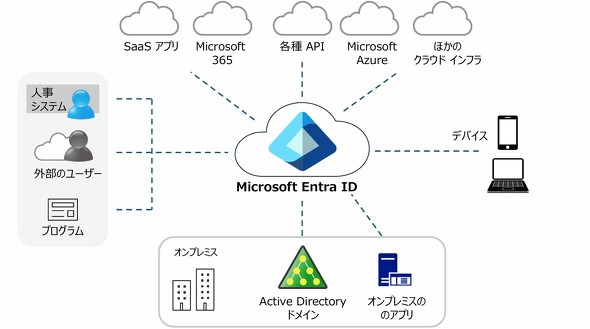

なお、「Microsoft Entra」とは、ゼロトラストセキュリティを実現できる、企業の多様なITリソースへのアクセスを安全に管理・保護するためのサービス群の名称だ。Microsoft Entra IDは、その中でIDおよびアクセス管理を担っており、認証、アクセス制御、ID保護といった機能を提供している。

Microsoft Entra IDは、Microsoftのクラウドサービスはもちろんのこと、サードパーティ製SaaSアプリやオンプレミスのアプリなど、組織内のさまざまなアプリケーションの認証基盤として機能することも特徴的だ。これは、Microsoft Entra IDの認証方法が、システムごとの特定の形式やプロトコルに依存せず、異なるシステムが使っている認証の仕組みにも対応しているためだ。

「ところで、よく『Entra ID』と略されるのですが、マイクロソフトが推奨している呼び名は『Microsoft Entra ID』です。マイクロソフトは、『Entra ID は、スペースが本当に限られている場合にのみ慎重に使用する必要があります』と述べています(注)」(竹島氏)

注:「Azure Active Directory の新しい名前」の「更新された用語集」

Active Directoryドメインサービスとの違いは?

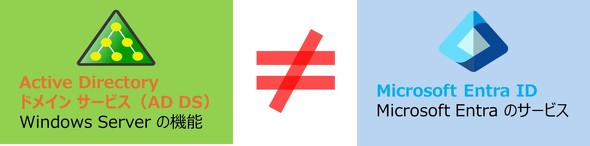

オンプレミスのID管理を担うAD DSとMicrosoft Entra IDは、よく比較の対象になるが、両者はどう違うのだろうか。「どちらも企業のIDとアクセスを管理するサービスですが、完全に別のものです」と竹島氏は言う。

AD DSは社内ネットワーク内で使用されるWindows Serverの機能で、オンプレミスのID管理に特化している。それに対し、Microsoft Entra IDはMicrosoft Entraサービス群の1つであり、クラウド(インターネット)で使用され、クラウド環境のID管理に最適化されている。そのため、これらはユーザーの認証方式も異なる。AD DSは「Kerberos」プロトコルを利用するが、Microsoft Entra IDは「OpenID Connect」や「SAML 2.0」などを利用する。

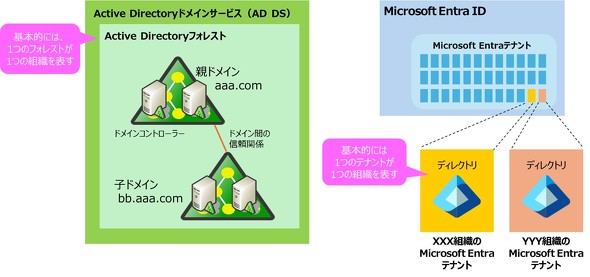

また、ドメインの概念や構成方法も異なる。AD DSには、ドメインコントローラー(Windows Server)の構築が必要だ。しかし、Microsoft Entra IDはクラウドサービスのため、ドメインコントローラーの構築は不要であり、Microsoft 365やAzureにサインアップするだけで、迅速に導入できる。

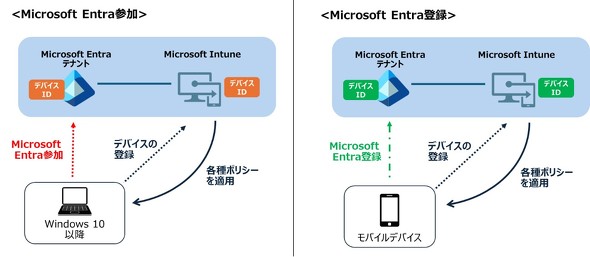

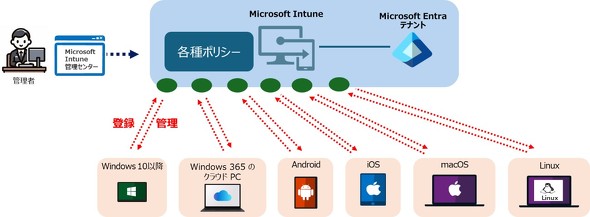

また、AD DSはグループポリシーを利用して、ドメインに参加したデバイスにルールを適応する。一方、Microsoft Entra IDは「Microsoft Intune」(以下、Intune)サービスを利用して、Microsoft Entra参加およびMicrosoft Entra登録したデバイスを管理する。

そのため、Intuneを利用すると、従来のActive Directoryドメインでは対応できなかったモバイルデバイスや「macOS」「Linux」も管理できる。

その他にも、AD DSとMicrosoft Entra IDには、細かい機能や構成の違いが多くある。例えば、パスワードポリシーについて、Microsoft Entra IDはAD DSほど細かく設定できない仕様になっている。その背景には、Microsoft Entra IDがグローバルなサービスであり、既に一定のセキュリティ基準を満たしていること、さらに「パスワードの定期的な変更は必要ない」とする新たな情報セキュリティの考えに従っていることがある。

Microsoft Entra ID P1かP2か――ライセンス選定のポイント

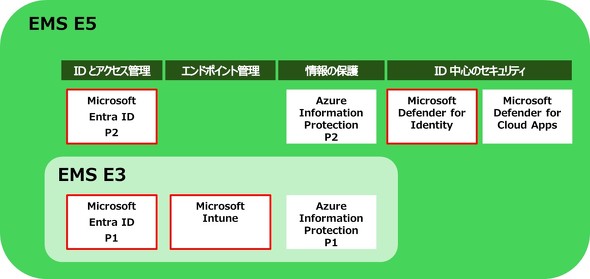

Microsoft Entra IDのライセンスには、無償版の他、「Microsoft Entra ID P1」(以下、P1)や「Microsoft Entra ID P2」(以下、P2)といった有償プランがある(「Microsoft Entra のプランと価格」)。

竹島氏は、「無償版はセキュリティ機能が不足しているため、企業では最低限P1ライセンスをおすすめします。そして、より強固なセキュリティを求める企業には、P2が適しています」とアドバイスする。

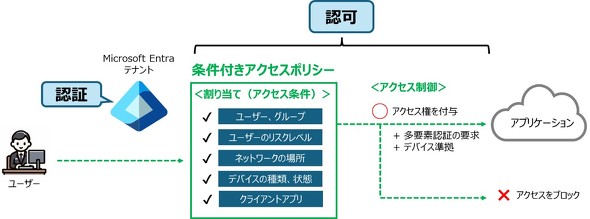

P1では、多要素認証や条件付きアクセスポリシーなど、一般的な企業で必要とされるセキュリティ機能が提供されている。P2では、P1の機能に加え、AIを活用した高度なセキュリティ機能およびIDガバナンスの一部の機能も提供されている。

特にP2ライセンスでは、「Microsoft Entra ID Protection」を利用できる。これは、AIを活用してMicrosoft Entra IDのユーザーの振る舞いを分析し、普段とは異なる危険なサインインや危険なユーザーを検出する機能だ。これにより、リアルタイムでユーザーアカウントのリスクを検知し、迅速な対応が可能となる。

なお、竹島氏はライセンスを、単体ではなくパッケージで提示するケースが多いという。例えば、「Enterprise Mobility + Security(以下、EMS )E3/E5」は、Microsoft Entra ID P1/P2など、さまざまなセキュリティサービスを含むライセンススイートだ。

「Microsoft Entra IDを単体で使用することもできますが、EMS E3/E5の各種サービスと組み合わせて構成することで、より強固なセキュリティ対策を実現できます」(竹島氏)

例えば、EMS E3のMicrosoft Entra ID P1とIntuneを組み合わせると、デバイスベースのアクセス制御(会社で管理しているデバイスからのアクセスのみ許可する)を構成できる。そして、EMS E5のMicrosoft Defender for Identityを活用すると、AIを活用して、オンプレミスのドメイン環境のセキュリティも強化できる。

Active Directoryドメインからの移行ステップ

オンプレミスActive Directoryドメイン環境からMicrosoft Entra IDへの移行は、慎重な計画と段階的なアプローチが鍵になる。一度に全てを移行しようとすると、予期せぬ問題が発生し、業務に支障を来す可能性があるからだ。以下で竹島氏が推奨する移行方法を紹介する。

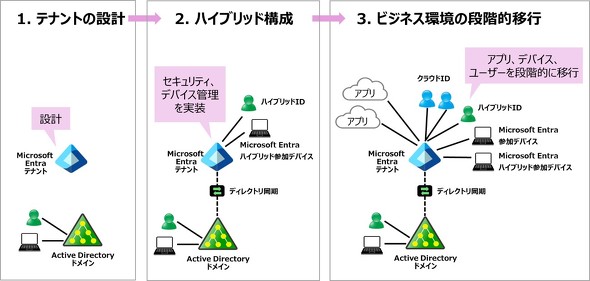

1. Microsoft Entra テナントの設計

Microsoft Entra テナントとは、Microsoft Entra IDにおける組織の単位だ。適切なテナント設計は、管理の効率化とセキュリティの向上に大きく影響する。ある企業では、部門ごとに個別のテナントを作成した結果、管理が煩雑になり、セキュリティリスクも高まってしまったという事例もある。

理想的には、シンプルなシングルテナント構成が推奨されるが、グループ会社など複数の組織が存在する場合は、マルチテナント構成も選択肢となる。企業の規模や組織構造に合わせて、最適なテナント設計を選択する必要がある。

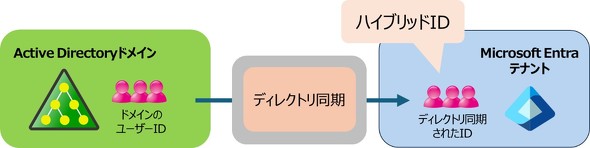

2. ハイブリッド環境の構成

Microsoft Entraテナントの設計が終わったら、Active DirectoryドメインとMicrosoft Entraテナント間でアカウントを同期し、ハイブリッド環境を構成する。これを、「ディレクトリ同期」と呼ぶ。そして、オンプレミスのドメインからテナントに同期したユーザーアカウントを「ハイブリッドID」と呼ぶ。ハイブリッドIDは、オンプレミスのアプリにも、Microsoft Cloudのアプリにもアクセスできるアカウントのことだ。

ディレクトリ同期を実施するには、主に「クラウド同期」と「コネクト同期」という2つの方法がある。どちらか一つの方法を使用するか、または共に使用するか、その選択が必要だ。どちらも、ディレクトリ同期という目的は同じだが、構成の仕方やできることに違いがある。例えば、クラウド同期は軽量なエージェントを使用し、クラウドで同期設定を管理できるが、コンピュータアカウントの同期には対応していない。一方、コネクト同期はコンピュータアカウントの同期にも対応しているが、オンプレミスのWindows ServerにMicrosoft Entra Connectというツールをインストールする必要がある(注2)。

注2:「Microsoft Entra クラウド同期とは?」の「Microsoft Entra Connect とクラウド同期の比較」

「コンピュータアカウントの同期が必要な場合は、コネクト同期を使用してください。オンプレミスのコンピュータアカウントをMicrosoft Entra テナントに同期することで、オンプレミス環境に対してもデバイスベースのアクセス制御を適用できるようになり、オンプレミス環境も含めたゼロトラストセキュリティの実現につながります」(竹島氏)

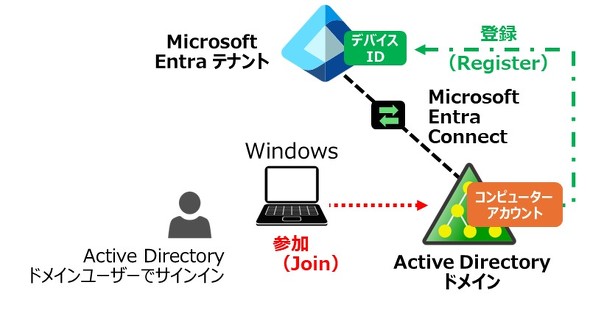

ちなみに、ディレクトリ同期によって、オンプレミスのドメイン参加デバイスのコンピュータアカウントをMicrosoft Entra テナントに登録する構成を、「Microsoft Entraハイブリッド参加」と呼ぶ。

Microsoft Entra Connectのインストールと構成およびMicrosoft Entraハイブリッド参加の構成は、管理者がウィザードに従って操作することで完了できる。

そして、この段階で、多要素認証や条件付きアクセスポリシーなど、Microsoft Entra IDの主要なセキュリティ機能も、できるかぎり実装する。多要素認証を導入することで、たとえパスワードが漏えいしたとしても、他の認証要素がない限りアクセスを阻止できるため、セキュリティを大幅に向上できる。また条件付きアクセスポリシーを導入すれば、きめ細かなアクセス制御が可能となり、組織のリソースアクセスに対するセキュリティリスクを低減できる。

さらに、この段階で、デバイス管理においても、クラウド側の体制(Intuneサービスの構成)をできるかぎり整えておく。

3. 段階的な移行

ここまでの構成が終わったら、オンプレミスのドメインからクラウドへ、ビジネス環境(アプリ、デバイス、ユーザーなど)を少しずつ移行していく。たとえば、「Microsoft 365」など、エンドユーザーのメールや会議、ファイル管理などの環境をクラウドベースのアプリに移行することで、Microsoft Entra IDとの連携が強化され、よりセキュアな環境を構築できる。

なお、この移行期間中は、オンプレミス側に新しいアプリやデバイスを追加しないように注意する必要がある。新しいデバイスは、直接Microsoft Entra IDに参加および登録することで、移行作業の複雑さを軽減できる。

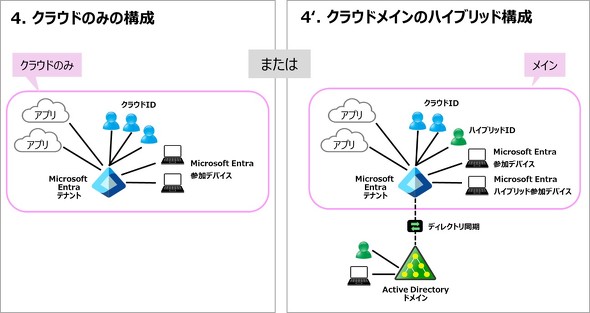

4. 最終的な構成

このように段階的に移行しながら、最終的にはクラウドのみの構成を目指す。ただし、Active DirectoryドメインとMicrosoft Entraテナントは全く異なる環境なので、システムのニーズによっては、オンプレミスのドメインを残し、2つのディレクトリサービスの並行運用が最終形になることもあり得る。だとしても、オンプレミスよりクラウドの方が最新、かつより多くのセキュリティ機能が提供されているので、できるだけクラウド環境をメインとするハイブリッド構成の実現が推奨されている。

最後に

Microsoft Entra IDは、クラウド時代におけるIDおよびアクセス管理の要となる、非常に重要なサービスだ。本稿で紹介した内容を参考に、Microsoft Entra IDへの移行を検討し、計画していただきたい。そして、企業内のセキュリティ対策を強化し、Microsoft Cloud の最新のサービスや生成AIのメリットを、みなさんのビジネスで最大限に活用していただきたい。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 資生堂や小田急リゾーツが不正アクセスを受ける、新電力も

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 大企業がこぞって使うM365 CopilotとChatGPT、業務への貢献度は? 生成AI利用状況を徹底調査

- ランサムウェア対策、何から始める? 悩める中小企業を救うIPAの"神ツール"

- 情シスはなぜ忙殺される? 時間を奪う「計画外業務」の正体と対策

エディフィストラーニング株式会社 竹島友理氏

エディフィストラーニング株式会社 竹島友理氏