史上最大400Gbps攻撃も、増幅を続けるDDoS攻撃のカラクリ:すご腕アナリスト市場予測(3/4 ページ)

DNSとNTPを利用するリフレクション攻撃の登場

従来の攻撃ではサーバやPCに感染させた「ウイルス」や、個人が用いる「攻撃用ツール」を用いて多量の通信を発生させることが多かったが、現在ではISPや大企業を中心に通信を解析してDDoS攻撃の兆候があればブロックするセキュリティツールの導入が進み、サービス停止に至らせるほどの攻撃を行うことが困難になってきている。

またウイルス対策やPCおよびサーバの脆弱性対策にも各組織が敏感に対応しており、大規模感染による総攻撃を可能にする「ボットネット(リモート操作可能な感染PCのネットワーク)」のテイクダウン事例が見られるようになるなど、対策側も徐々に進んでいる。これはOSメーカー、ISPはじめインターネット利用者が積極的に対策してきた成果といえるが、攻撃者の方も黙ってはいない。

従来の手法の代わりに使われるようになったのが、UDPプロトコルを用いる「DNS」や「NTP」などを利用した「リフレクション攻撃」だ。UDPプロトコルはいわば送りっぱなしのプロトコルであり、送信元IPを偽装しやすく、特定サーバに向けて膨大な量の通信が行われるとそれを防ぐ手だてがない。

2013年にはスパム対策組織のSpamhausなどをターゲットにした300Gbps以上のトラフィックでのDDoS攻撃が行われる事件が起きており、2014年2月には400Gbpsの攻撃も確認されたという。これらの新しい手法を使えば、これまでにない規模での攻撃トラフィックを発生させることができるのだ。

リフレクションとは何か?

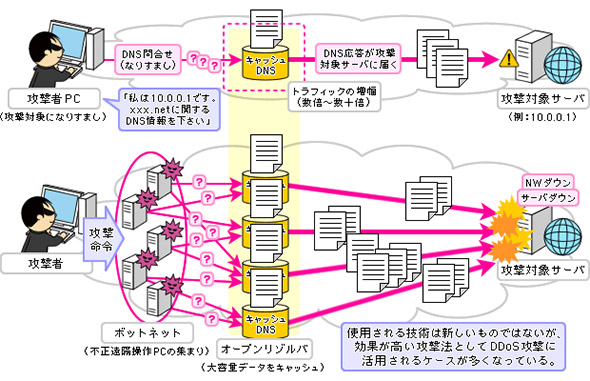

送信元からの問合せに対して即座に応答を返すことを「リフレクション(反射)」という。送信元を詐称してリフレクション動作を行うと、応答は本当の送信元ではなく、詐称したIPアドレスに返される。攻撃先のサーバから送信されたように装った問合せを大量に送信すれば、その応答が攻撃先サーバに集中することになり、サービス妨害が成立する。

ただし普通に行ったのでは、帯域に余裕がある現在のネットワークではなかなか実害を生じさせることができない。そこで、小さい問合せパケットに対して大きな応答パケットが返るようにする手口と、リフレクターになり得るサーバ機能をもつ機器であれば何でも利用して踏み台サーバの数を増やす手口が合わせて使われる。

DNSリフレクション攻撃では、従来DNS Amp(DNS増幅)攻撃と呼ばれる手口がよく使われてきた。これはDNSキャッシュサーバに大きなサイズのデータを読み込ませた上で攻撃を加えるやり方で、もともとの問合せパケットをリフレクターとなるサーバで数十倍に増幅した応答パケットを攻撃先に送りつける方法だった。

しかし、現在では本来はDNSキャッシュポイズニングによる不正アクセスなどを防ぐ目的で使われるDNSSECをはじめ、SPF/DKIM、IP V6が普及しているため、そもそも応答パケットが問合せパケットよりもはるかに(100倍程度まで)大きくなっている。つまり、踏み台サーバを多数利用すれば、事前に増幅のための仕掛けを仕込む手間なく、簡単にDNSリフレクションによるDDoS攻撃を成立させることができるわけだ。

DDoSの踏み台として狙われる「オープンリゾルバ」

一般的なDNSサーバの多くは組織内部からの名前解決問合せのみを受け付ける設定になっているが、中には外部からの問合せを受け入れる設定のサーバがある(このような設定のサーバをオープンリゾルバという)。

これを利用してDDoSの踏み台とする。海外のセキュリティ団体によれば日本国内にオープンリゾルバとして機能するDNSサーバが数十万単位で存在するという。この数は非常に大きく、通常のDNSサービスを行っているサーバの数と比較しても非常に多い。

この原因、実は一般家庭に設置されているブロードバンドルーターが持っているDNSフォワーダー機能である。国内のブロードバンドインターネットを利用している家庭は4000万以上といわれており、ブロードバンドルーターをご利用のご家庭もほぼそれに近い数であると考えられる。これは非常に大きい数字であり、その一部がオープンリゾルバであったとしても巨大な数字になってしまうのだ。

古いブロードバンドルーターはこうしたDDoS攻撃への対策が意図されておらず、標準設定ではオープンリゾルバとして動作するDNSサーバが組み込まれている製品が多いのだ。現在登場している製品、比較的新しい製品では、標準で外部からのDNS問合せを受け付けるものは非常に少なく、古い製品の一部にもファームウェア更新や設定変更で対応できるものが一定程度あるものの、対策がとれない、あるいは危険に関する認識がなく対策をとっていない古いブロードバンドルーターをそのまま利用しているケースが非常に多い。

DNS問合せパケットは40バイト程度のものだが、リフレクションするパケットは最大4KBに及ぶ。踏み台を10万台利用すれば400MB、短時間に攻撃を集中させればGbpsのトラフィック発生も容易に行えることになる。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 資生堂や小田急リゾーツが不正アクセスを受ける、新電力も

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- ソフトバンクから8000人以上の情報漏えい、2026年版の10大脅威発表

- 「偽人事部」からのメールに要注意 だまされやすいタイトルとは

図2 DNSリフレクション攻撃の仕組み(出典:日本データ通信協会テレコム・アイザック推進会議)

図2 DNSリフレクション攻撃の仕組み(出典:日本データ通信協会テレコム・アイザック推進会議)