内部不正を許さない、ログから不正行為を検知する方法:セキュリティ強化塾(3/4 ページ)

内部不正防止のための有効な対策は?

CSIRTの対応のベースになるのは、システムの日常的な監視であり、インシデントを発生次第に検知し、必要な対応が行える仕組みだ。そこで主役となるのは、各種システムから操作に応じて出力されるログ(操作/処理記録)だ。

少なくともセキュリティにまつわる各種ログの取得と保管は最低限の対策となる。いったん内部不正などのセキュリティインシデントが発覚したら、保管されたログを分析することで現実に何が起きたかを把握することができる。

また、ユーザーがシステムを利用して行う行動のほぼ全てがログとして記録され、不正を働けばその事実の証拠が残るという事実を知らしめることで、不正行為の抑止につながることも期待できよう。上述の5原則の全てに、ログ管理が有効に利用できることは明らかだ。

問題は、ログの種類の多様さと膨大な量だ。全てを常時IT部門が確認するのは事実上不可能といってよい。不正行為や攻撃に関わるログをスクリーニングし、分析、検討、対応が必要なログを抽出し、システムで何が行われているかを可視化する必要がある。

そのために利用されるITツールが「統合ログ管理ツール」と「SIEMツール」だ。簡単にいえば、各種のログを比較的長期間蓄積し、必要な都度検索、分析してフォレンジックを行うのが「統合ログ管理ツール」、設定された不正や攻撃シナリオを基にリスクの高い行動が検知されたらリアルタイムにアラート発報や自動処理(ネットワークの接続断など)が行えるようにするのが「SIEMツール」の役割だ。

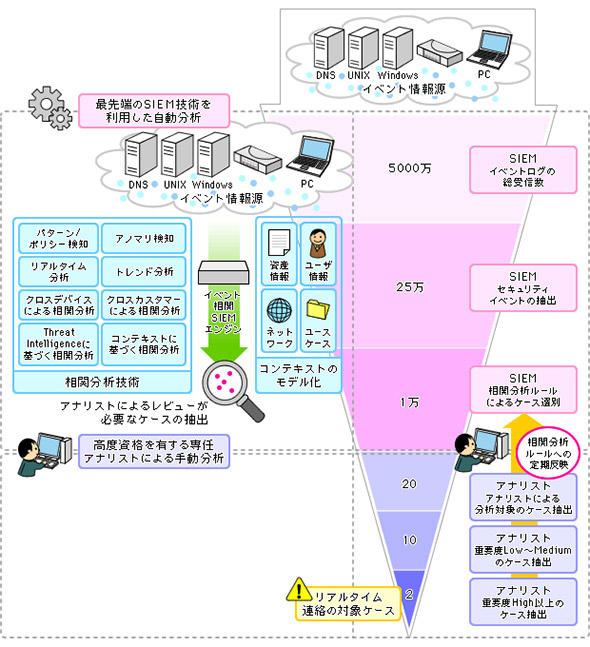

CSIRTの運用にあたっては、SIEMツールの機能があると都合がよい。図2は、NRIセキュアが同社のマネージドセキュリティサービスに利用しているSIEMツールの役割を図示したものだ。

図に見るように、各種のシステムやネットワーク機器から収集されるログは、一例ではあるが5000万件というような膨大な量にのぼる。そこからセキュリティに関連するログ(セキュリティイベント)を抽出すると25万件に、さらにSIEMツールに設定されたルールに基づき、ログとログを突き合わせてリスクの高い操作などを検出する「相関分析」を通すと1万件ほどに絞り込める。

このサービスの場合は、セキュリティの専門チームがSIEMツールが絞り込んだログをさらに専門的ノウハウを用いて分析し、リスクの大小に応じて区分をする。最終的にサービスのユーザー企業が対応すべきリスクの高いケースだけを割り出してユーザー企業に連絡するという仕組みになっている。

大震災の際などに、限られた医療資源を傷病者の緊急度に応じて優先的に配分する「トリアージ(triage)」がよく知られるようになったが、それと同じことをセキュリティ問題に対して適用するのがSIEMツールとそれを利用したマネージドサービスだと考えれば分かりやすいかもしれない。

24時間365日の常時監視体制が用意されたサービスを利用すれば、ITスタッフの勤務時間外の出来事でも即座に通知がなされ、迅速な対応が可能になる他、マルウェアが外部に情報を送信しようとしている場合などには、ファイアウォールを自動操作して外部の攻撃用サーバとの通信を遮断するといった直接的な被害防止手順も自動化し、被害発生や被害拡大を予防できる効果がある。

またSIEMツールを利用することにより、各種のログを基にシステムの運用状況がリアルタイムのダッシュボードや定期的に更新される日次、週次、月次レポートなどの形で視覚化できるのも重要なポイントだ。セキュリティ面の弱点を発見して是正できるとともに、例えば「不正とは断定できないが怪しい行動の多いユーザーや部門」を特定し、より詳細な監視を行う体制を敷くこともできる。

統合ログ管理ツールやSIEMツールは、セキュリティ機器だけでなく、例えばWebサーバのアクセスログやActive Directoryなどのディレクトリサーバなども監視、管理対象にできるため、セキュリティ機器単体では発見できない不正行為やマルウェアの活動などを発見できるところがポイントだ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- IT資格、給与アップや転職に本当に効果がある? 読者387人に人気資格を聞いた

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 「AWS認定」「登録セキスぺ」に並ぶ新定番 受験者急増のIT資格と納得の理由

- みんな薄々気付いている「生成AIのコスパ悪い問題」の実態と対策

- 基本情報はもう古い? 今後取得したいIT資格【読者調査】

図2 SIEMツールによるセキュリティイベントログの絞り込みの例(出典:NRIセキュア)

図2 SIEMツールによるセキュリティイベントログの絞り込みの例(出典:NRIセキュア)