高度化するサイバー脅威に対応する境界セキュリティ:セキュリティ強化塾(1/4 ページ)

脅威の高度化により侵入を前提とした対策が求められている。とはいえ境界セキュリティをおろそかにしてよいワケではない。

サイバー脅威が高度化する中で「多層防御」という言葉が浸透しつつある。例えば、侵入対策を突破されたとしても、重要な情報が外部に持ち出されないような対策も組み合わせておくべきだという考え方だ。とはいえ、ネットワークの境界セキュリティをおろそかにしてよいワケではない。

多層防御の要、ネットワーク境界で守ること

標的型攻撃やランサムウェアなどサイバー脅威は日々、高度化している。これまで一般的だったファイアウォールやゲートウェイでのウイルス対策など、ネットワークの境界における防御だけでは対応に限界が見えてきた。

15年くらい前のネットワークセキュリティ対策を振り返ってみたい。例えば、「ファイアウォール」や「IPS」「IDS」といった装置を導入していれば合格だった。これは企業の外部から、直接内部へ侵入することを防ぐための仕組みだ。

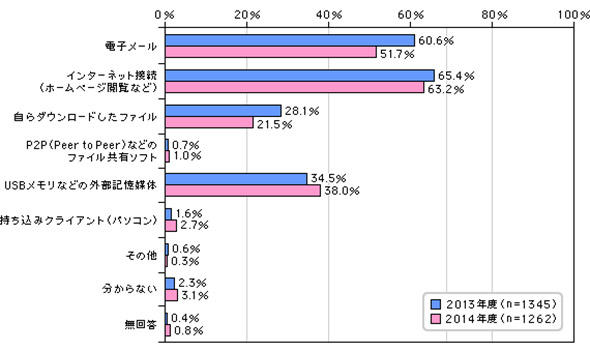

しかし攻撃手法が多様化した今日、直接侵入以外の手法を用いた攻撃が目立つ。情報処理推進機構(IPA)がまとめた、2013年度におけるコンピュータウイルスの侵入経路を見てみよう。ほとんどのコンピュータウイルスは、電子メール経由、Webサイト閲覧などのインターネット接続、そしてダウンロードで侵入している。

「メールの添付ファイルを開く」「指定されたURLをクリックし、ダウンロードする」――。ビジネスシーンにおける一般的な動作だ。だから、少し前までのセキュリティ記事では「『あやしい』URLは開かない」「『おかしな』Webサイトは閲覧しない」ように教育することが対策だと書かれてきた。だが、高度化した攻撃では「あやしく」もなければ、「おかしく」もないケースが多い。

つまり、ブロックリストをアップデートし、特定のファイル名などを通さないようにするファイアウォール/IPS/IDSの手法だけでは脅威を防ぐことが難しい。それが多層防御という言葉につながる。

だからといって、ネットワークセキュリティにおいて「境界防御」をおざなりにしていいはずがない。むしろ、とても重要なポイントだ。たとえ100%防ぐことはできなくても、ここで99%守ることができれば多層防御の仕組みをより効率的に実施できる。企業を守る最前線であり、最も重要な「ネットワークの境界を守る」手法を再点検してみよう。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 利益になるデータ、ゴミになるデータ BIツールを入れても成果が出ない4つの理由

- HDDも世代交代? Microsoftがこっそり開発中の「1万年消えない不滅のディスク」:869th Lap

- いまさら聞けない「Claude Code」 できることと使用感を実践レビュー

- コーディング中に突然「Gemini」が暴走、これはバグか、それとも……?:843rd Lap

- ChatGPTが突然バグる、入れてはいけない「NGワード」とは?:809th Lap

- Microsoft Copilotを使いこなせない人に共通する“思い込み”とは?

- CADにも生成AI機能が搭載される時代 人手不足の製造業向け、AI活用アイデア3選

- サーバは水没させる時代、液浸冷却技術で消費電力4割減

- 真のデジタルエンタープライズへ。第一生命保険がRPAに課した5基準

- 「もう、漏らしません」量子コンピュータでも解読できない秘密分散技術って?

図1 ウイルスの侵入経路は電子メールとWebサイトが多い(出典:IPA「2014年度情報セキュリティ事象被害状況調査」報告書)

図1 ウイルスの侵入経路は電子メールとWebサイトが多い(出典:IPA「2014年度情報セキュリティ事象被害状況調査」報告書)