クラウドWAFで「守れること」「守れないこと」と選び方のコツ:IT導入完全ガイド(3/4 ページ)

手間と技術をサービスとして享受する

利用者にとっては運用の手間が少なくなる仕組みだが、実際にはその「運用」はクラウドWAFサービス事業者側が擁するセキュリティ専門のエンジニアらが一括して肩代わりしている。多くのクラウドWAFサービス事業者は国内に監視・研究センターを持っており、セキュリティ専門のエンジニアが日々、インターネット上の脅威を監視し、脆弱性の情報をつかんだ場合には攻撃の兆候が出る前に「パターンをアップデートする」という重要な作業をしている。

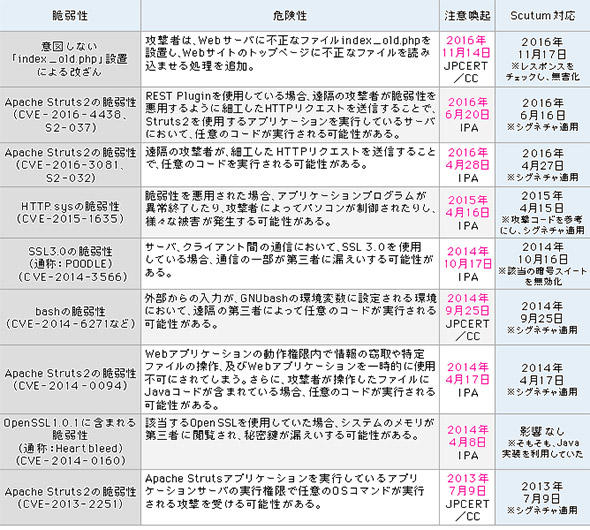

例えば、セキュアスカイ・テクノロジーやNECの場合は、日本国内に監視センターを持ち、多くのアナリストを在席させている。セキュアスカイ・テクノロジーでは昨今話題になったApache Struts2の脆弱性やSSLの脆弱性(Poodle)、bashの脆弱性(shellshock)といったものに対しては、情報処理推進機構(IPA)による注意喚起が出た当日、またはその前にパターンを提供している。

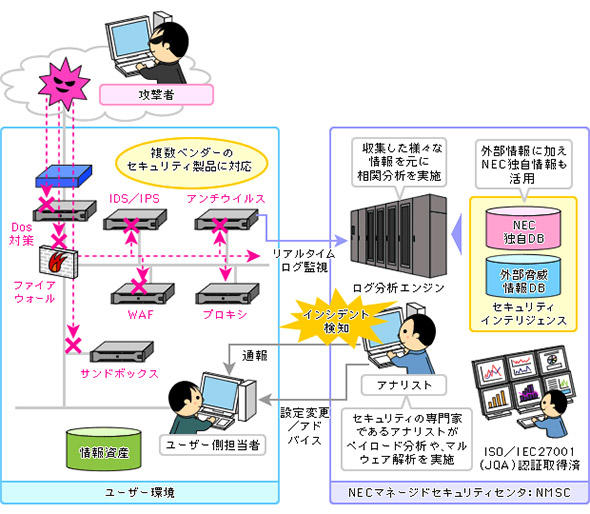

また、NECの場合はクラウドWAFだけでなく、他のセキュリティデバイスに対して独自のデータベース情報を活用したセキュリティ運用サービスを提供している。例えば、NEC自身の社内ネットワークで分析・収集した情報もクラウドWAFサービスのパターンに反映しているという。

このように、クラウドWAFはサービスの機能もさることながら、どのくらいの「セキュリティインテリジェンス」があるのかという点も選択の重要な指標となる。最近ではセキュリティベンダーも技術ブログなどの形で技術情報を広く公開していることが少なくない。こうした情報源からサービス事業者らの技術力を推し量ることもできるだろう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- ChatGPTが突然バグる、入れてはいけない「NGワード」とは?:809th Lap

- 「AWS認定」「登録セキスぺ」に並ぶ新定番 受験者急増のIT資格と納得の理由

- 「メール暗号化はムダ」エンジニアがぶっちゃける、メールの構造的な欠陥とは?:863rd Lap

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

表1 セキュアスカイ・テクノロジーの「Scutum」での対応事例(出典:セキュアスカイ・テクノロジー)

表1 セキュアスカイ・テクノロジーの「Scutum」での対応事例(出典:セキュアスカイ・テクノロジー) 図2 NECの「ActSecureトータルセキュリティサービス」の例 独自の情報を含むセキュリティインテリジェンスを防御に活用している(出典:NEC)

図2 NECの「ActSecureトータルセキュリティサービス」の例 独自の情報を含むセキュリティインテリジェンスを防御に活用している(出典:NEC)