最新の標的型攻撃対策ツールの動向を探る:IT導入完全ガイド(3/3 ページ)

課題はセキュリティの専門技術者不足

標的型攻撃の予防の観点から次世代アンチウイルスについて記したが、どのような予防策を取っても攻撃を完全には予防できないのは専門家の意見が一致するところだ。予防策を取った上で、攻撃が実行された時に組織はどう動けば良いのかを、事前に整理してルール化し、関連する従業員に周知徹底しておく必要がある。一般従業員のセキュリティ意識向上も課題だ。つまり組織のセキュリティ管理体制が重要になってくる。

セキュリティ管理の重要部分を担うのが、何かが起きたことを発見して対応する「インシデントハンドリング」で、標的型攻撃対策としては、その中でもインシデントの分析と対処、被害の拡大防止、早期復旧を担う「インシデントレスポンス」の実行体制が極めて重要だ。

インシデントの発見や分析には、SIEMツールやEDR(Endpoint Detection and Response)ツールが利用される。SIEMは各種ログからインシデントを発見、リアルタイムアラートや詳細分析が行えるツール、EDRはエンドポイントの情報からウイルスや侵入の痕跡を発見、被害原因や影響範囲などを突き止めるツールだ。

現在は政府機関や都市部の自治体、大企業でCSIRT(Computer Security Incident Response Team)やSOC(Security Operation Center)の構築や運用が行われており、専門技術者がいる組織では、こうしたツールを利用したインシデントハンドリング体制が整備されてきている。しかし多くの民間企業ではそうはいかない。社内にツールが出力する情報を分析するノウハウやスキルのある人材がいないからだ。

こうした場合には、対策や対応の大部分を外部のサービス会社に頼るのが得策だ。現在では数々のシステムベンダー、SIer、コンサルタント会社がセキュリティ管理のアウトソーシング事業を提供しているので、コストと責任分担範囲を適切に調整した上で利用するのがお勧めだ。ツールも業者側で提供してもらえる場合がある。

標的型攻撃対応を模擬演習できるサービス

そうはいっても、セキュリティ管理は自組織の責任であり、全てを外部化することはできもしないしするべきでもない。また外部の協力を要所で仰ぐとしても、基本的には自組織内で作業分掌や進捗管理を行う必要がある。しかも情報漏えいなどの被害が出た場合の法的な対応、マスコミや顧客への被害状況や賠償内容の告知やおわびなどについても考えなければならない。これには、組織を挙げての対応手順の明文化や訓練による周知徹底が必要になる。

コンサルタント会社の中には、外部サービスを適材適所で使いながら自社の責任で標的型攻撃による被害の際の対応全般を支援してくれるところもある。2015年に設立されたPwCサイバーサービスはそうした会社の1つで、PwC Japanグループ内の弁護士法人や監査法人などと連携し、各種のセキュリティ管理サービスや対応コンサルティングが行えることを特徴にしている。

メニュー化されたサービスとして「脅威・脆弱(ぜいじゃく)性情報提供(TI)」「インシデントレスポンスアドバイザリ(IRA)」「リアルタイムインシデントレスポンス」「サイバー攻撃演習(レッドチーム演習)」があり、TIとIRAは年間契約で提供される。特に注目されるのは、迅速なインシデントレスポンス支援が一定時間まで提供してもらえること(同社によると国内初)と、セキュリティ状態や対応体制、システム構成が妥当か否かを実地調査可能な「レッドチーム演習」だ。

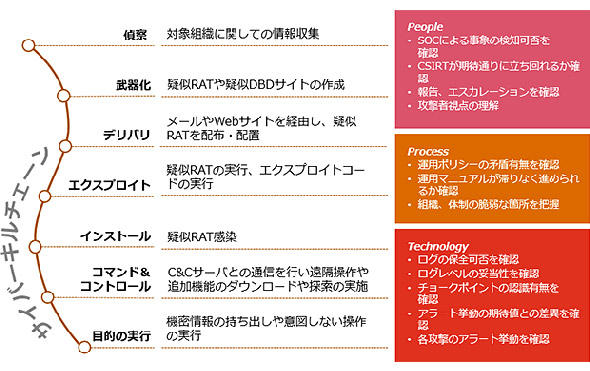

「レッドチーム演習」は、同社の専門家が標的型攻撃(実害のない疑似攻撃)をユーザー組織にしかけ、セキュリティ対策や事後対応が適切にできるかどうかを調べるものだ。ペネトレーションテストと呼ばれる脆弱(ぜいじゃく)性診断は多くのベンダーが提供しており、専用の疑似環境での攻撃テストを提供しているベンダーがあるが、こちらはユーザーの実環境を利用して繰り返し行うのが特徴だ。

攻撃の段階に応じて、専門家が作成したシナリオで疑似攻撃が実行される。ウイルスは現実の標的型攻撃に使われたウイルスの仕様を下敷きにしている

疑似攻撃は、組織の情報収集から始まり、ウイルスに感染させて機密情報の持ち出しやリモート操作に至るまでを実際に行う。各段階の攻撃が成功するか否か、対策や対応体制が十分かどうかが検証・評価され、レポートにまとめられる。場合によってはユーザー企業で「ブルーチーム」を構成し、攻撃の防御を行う演習も行い、対応スキルを磨くこともできる。また攻撃側のレッドチームに入り、攻撃者側の視点で自社システムを眺めることも可能だ。

自治体向けの実践的なサイバー攻撃演習は国立研究開発法人情報通信研究機構(NICT)から無償で提供されているが、一般民間企業は受けられず、定員も限りがあり、模擬環境で行われ、時間も短い。それでもCSIRT担当要員の育成や研修には効果的と考えられている。

それに対して企業の実環境で、業務に影響を与えないように、しかも何度も繰り返し(数日かけて、数カ月に一度程度の頻度)て演習できるサービスは、有償であるとはいえ、一般の民間企業にとって利用しやすいだろう。現実にCSIRT担当者や製品ベンダー、従業員、管理者、経営層がとるべき対応手順の漏れや不整合を発見して修正する好適な機会になりそうだ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- AIエージェントの無制限の利用が招く致命的な末路

- 「OneDrive」新設定の"死角"とは? 「Microsoft 365」直近3カ月のアプデ総括

- 消えたRPA、覇権のAWS 5年分の調査で分かった、現場が選ぶ“地味だが強い”IT資格

図4 レッドチーム演習における攻撃プロセスと課題抽出(出典:PwCサイバーサービス)

図4 レッドチーム演習における攻撃プロセスと課題抽出(出典:PwCサイバーサービス)