ランサムウェアや標的型攻撃は多層防御で撃退、最新UTM事情:IT導入完全ガイド(2/4 ページ)

UTMは攻撃をどのように防御するのか?

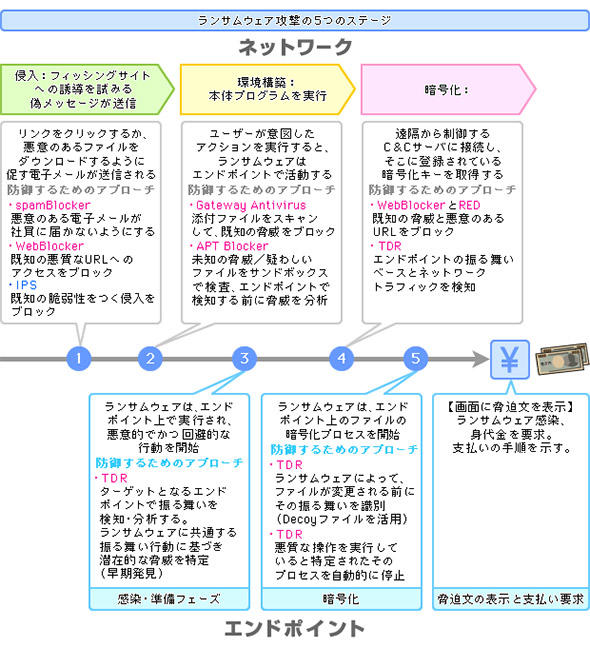

ファイアウォールだけでは防げない攻撃を、UTMはどうやって防ぐのか。被害が大きく報道されたランサムウェア「WannaCry」の活動例に沿って説明しよう。これは標的型攻撃の侵入から被害発生のケースともよく似ているので、その場合も含めて解説する。

図2は、攻撃のステージを5つに分け、UTMによるネットワーク対策と、エンドポイント(端末に導入した)対策で防御する方法の一例を示したものだ。図中にはウォッチガードの製品名や独自機能名が書かれているが、以下に一般的に説明する。

(1)侵入(最初の感染活動)

攻撃メールが届く。マルウェアを含む偽装ファイルが業務文書を装って添付されている場合や、クリックを誘う文言とともに不正サイトのURLリンクが記されていることもある。なお、アクセスを促される不正サイトは、マルウェア配布サイトだけでなく、改ざんされて感染の仕組みを組み込まれた一般サイトの場合もあるため、よく知られたサイトから感染する可能性も少なくない。サイトのURLリンクについても、表示されている文字列と実際のリンク先URLは別物というケースがあり、注意が必要だ。

UTMによる防御機能

【メールフィルタリング】

スパムメールの特徴があるメールを隔離する

【Webフィルタリング】

攻撃サイトとして登録されているドメインからの通信をブロックするとともに、そこへの内部からのアクセスも遮断する

【Webレピュテーション】

一般サイトでも改ざん履歴があるなどのリスクをランキングした外部データベースに照合し、リスクが高いドメインとの通信をブロックする

【IPS/IDS】

IPSは既知の不正侵入行動のパターンを「シグネチャ」として記憶し、同様のパターンの通信を遮断する。これによって、例えばマルウェア配布用のサイトに仕込まれた不正プログラムが既知の脆弱性を悪用すること防ぐ。IDSは即座に遮断するのではなく管理者に通知し注意喚起する

(2)環境構築(不正プログラムの実行)

添付ファイルの実行やURLリンクのクリックにより、マルウェアが感染の道具として使う脆弱性がPCにある場合に感染する。

UTMによる防御機能

【ゲートウェイアンチウイルス】

添付ファイルをスキャンして既知のマルウェアをブロック(隔離)

【サンドボックス】

未知のマルウェアの可能性がある不審なファイルを疑似実行環境(UTM内部またはクラウド上の環境を利用)上で実行して振る舞いを確認。不正な振る舞いをするものは通知し、エンドポイントでの実行前に削除するなどの対応が可能になる

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 消えたRPA、覇権のAWS 5年分の調査で分かった、現場が選ぶ“地味だが強い”IT資格

- 石井食品、脱AS/400への「4つの戦略」 30年の安定稼働を捨てたレガシー刷新の記録

- 33万台の調査から見えた"買い"のHDDはどれ? 「故障ゼロ」の優秀4モデルと共通点

- 「AWS認定」「登録セキスぺ」に並ぶ新定番 受験者急増のIT資格と納得の理由

図2 ランサムウェア攻撃の5つのステージと対策(出典:ウォッチガード・テクノロジー・ジャパン)

図2 ランサムウェア攻撃の5つのステージと対策(出典:ウォッチガード・テクノロジー・ジャパン)