ランサムウェアや標的型攻撃は多層防御で撃退、最新UTM事情:IT導入完全ガイド(3/4 ページ)

(3)マルウェアの実行

エンドポイントでランサムウェアの本体が実行される。ネットワーク対策ではマルウェアの実行を阻止することは無理だ。不用意な添付ファイルの開封やURLクリックを避けるよう従業員を啓発し、日頃からシステム内に既知の脆弱性が存在しないよう、セキュリティパッチ適用やバージョンアップを適時に実行しておく必要がある。

マルウェアの実行を阻止するためには統合的なセキュリティサービスとエンドポイントでの監視ツールが必要だ。例えば、図2にあるウォッチガードの「TDR」は、セキュリティアプライアンスとエンドポイント(センサーモジュール)からのイベント情報を収集し、クラウド上の管理基盤上で脅威インテリジェンスとの相関分析、脅威情報のスコアリングを行い、エンドポイントでの自動レスポンスまで含めたセキュリティ強化を可能とするソリューションだ。PC上のホストセンサーはスタンドアロン環境でも有効なランサムウェア防御機能に対応している。

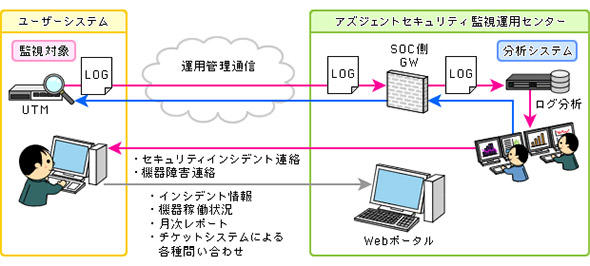

また、参考までに、セキュリティサービス業者が提供している監視サービスの一例を図3に示す。

なお、攻撃パターンの分析によりシグネチャが出来上がったタイミングで、同ベンダーのUTM全てにシグネチャが自動配布されるので、以降、同種の攻撃はブロック可能になる。つまり、世界のどこかで発見された攻撃はシグネチャ化され、同じ攻撃はそれ以降ブロック可能になるわけだ。

(4)暗号化(C&Cサーバへの接続とデータなどのダウンロード/実行)

内部に潜伏したマルウェアの機能により、外部の司令サーバ(C&Cサーバ)との通信経路を確立し、ランサムウェアの場合は暗号化キーを取得する。標的型攻撃の場合はさらなる侵入のためのツールなどをダウンロードする。

UTMによる防御機能

【Webフィルタリング】

既知のC&Cサーバとの通信を検知次第に遮断する

【Webレピュテーション】

ハイリスクな外部サイトとして登録されている通信先との接続を遮断、あるいは通報する

(5)暗号化などの開始

ランサムウェアの場合はファイルの暗号化がスタート。標的型攻撃の場合はシステム内の情報探索、その後の情報収集、外部送信などのプロセスが続く。

プロセスの動作を監視するにはエンドポイントでのツールが不可欠だ。(3)の場合と同様に、統合的なセキュリティサービスとエンドポイントの監視ツールを利用する場合は、実ファイルの変更前に変更の振る舞いを検知し、そのプロセスを自動停止することが可能だ。

以上が、ランサムウェアや標的型攻撃の典型的なパターンとそれに即したUTMを利用した防御機能となる。これほどの多層的な防御をしていても、現在の脅威に完璧な対策とはならないことには注意が必要だ。例えばPetyaなどの新手の攻撃ではOSのマスターブートレコードを改変する手法が使われており、エンドポイントのセンサー機能が無効化されることもままある。同様に、特にIPSやアンチウイルス、サンドボックスでの検知を回避する機能など、セキュリティ機器の裏をかく手口が日々追加されている状況にあることは理解しておかなければならない。

もちろん、だからといって対策が無意味になることはない。現実では既知の古い手法を使った攻撃が主流だ。標的型攻撃であっても、実際は無差別に標的探索が行われており、セキュリティが甘いシステムや脆弱性を狙いやすいシステムが標的になることが多い。これは金銭目的の攻撃者は、常にコストと報酬をてんびんにかけており、攻撃コストが高いと思えば狙わないからだ。その意味でも既知の攻撃に対応できるよう、UTM導入などの基本的なセキュリティ対策を急ぐ必要がある。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 消えたRPA、覇権のAWS 5年分の調査で分かった、現場が選ぶ“地味だが強い”IT資格

- 「OneDrive」に加わった新設定、Copilotを積極活用する企業は少し注意?

- 今から受験できる「AI関連資格9選」完全ガイド エンジニア向けからビジネス活用まで

図3 セキュリティサービス業者によるUTM監視サービスの一例(出典:アズジェント)

図3 セキュリティサービス業者によるUTM監視サービスの一例(出典:アズジェント)