国内で「6000億円の損害」を生んだ証券口座乗っ取り事件、企業が対策すべき認証の穴とは?:不正ログインの手口と防止法(前編)

被害者の証券口座にログインし、保有株を売却して利益を別口座に送金する――このような手口のサイバー犯罪が2025年に起こった。なぜ乗っ取りが起きたのだろうか、どうすれば対策できるのだろうか、有識者に聞いた。

2025年に国内で起きたサイバーセキュリティ関連の最大のニュースの一つが、複数の証券会社で相次いで口座の乗っ取り事件が発生したことだろう。この犯罪は2025年の初頭に始まり、2025年3月ごろに急増して社会問題になった。

金融庁によると2025年7月末時点での不正取引件数は8111件に上り、売却や買い付けにより6205億円を超える損害が発生した。1件当たり平均7650万円という多額の損害だ。

金融庁は証券会社各社に対策の徹底を通達した他、「金融商品取引業者等向けの総合的な監督指針」の改正案をまとめ、いっそう強力なセキュリティ対策を求めた。

こうした状況を背景に認証サービスを提供するLiquidは2025年8月7日、乗っ取り事件の手口やなぜ犯罪を防ぐことができなかった理由を解説し、さらにはパスワードだけに頼った認証やSMSなどを使ったワンタイムパスワードなどと比較してフィッシング耐性が高い多要素認証として注目を集める「パスキー」を扱ったセミナーを開催した。セミナーの内容を2回に分けて紹介する。

架空口座の開設や不正ログインを許す認証の弱さが一因に

Liquidの保科秀之氏(取締役COO、ポラリファイ 代表取締役、日本金融犯罪対策協会 理事)はまず、多発している証券口座乗っ取りの実態を解説した。

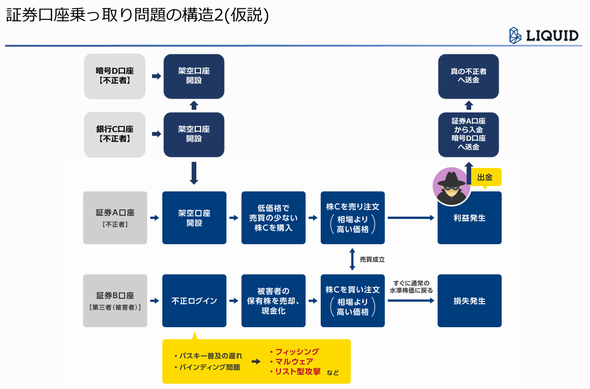

「乗っ取り」と呼ばれる通り、一連の不正アクセスでは、被害者の証券口座にログインする際の認証が突破された結果、攻撃者が本人になりすまして売買を実行していた。攻撃者は同時に、何らかの手法で認証を突破するなどして別の証券口座を用意しており、売買を成立させて得た利益をその口座に出金していた。

保科氏によると、手口の中で重要なポイントは2つある。1つは、不正ログインを許してしまった「認証の弱さ」、もう1つは攻撃者による架空の証券口座やそれにひも付く「銀行口座の開設」を許してしまったことだ(図1)。

認証の弱さとは

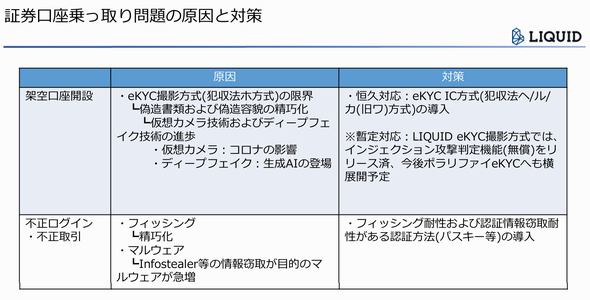

架空の口座開設を許してしまった原因として、保科氏は認証に利用されている「eKYC」*の撮影方式の限界を挙げた(図2)。

*eKYC(Electronic Know Your Customer)の目的は、対面や郵送に頼っていた本人確認をスマートフォンやPCなどオンラインで完結させる仕組みだ。銀行口座の開設やクレジットカードの発行、携帯電話の契約など、本人確認が義務付けられているさまざまなサービスで利用されている。24時間365日利用できることがユーザーメリットだ。事業者にとっても本人確認書類の受領や保管、確認にかかる人的コストや時間的コストを大幅に削減できるメリットがある。

特定のベンダーが開発した技術、サービスだが、犯罪収益移転防止法(犯収法)の改正により、オンラインでの本人確認方式として正式に認められた。これはマネーロンダリングやテロ資金供与対策として、本人確認手続きの厳格化が求められるようになったことが背景にある。

「偽造書類や偽造の容貌が精巧化しています。仮想カメラ技術やディープフェイク技術の進化が背景にあります」。コロナ禍を機に非対面での取引が増え、オンラインでやりとりをする機会が激増したことと、PCに搭載された物理カメラをシミュレートする仮想カメラ技術の進化が同時に起こった。生成AIの登場によって、以前よりも手軽かつ精巧に書類や容貌、それも静止画だけでなく動画についても偽造できるようになった。

従来のeKYCをかいくぐるこうした手法を踏まえ、保科氏は、IC方式のeKYC、つまり犯収法で言うところのヘ、ル、カ方式*のeKYCを導入することが重要であり、しかも証券業界に限らず金融業界全体で進めていくことが必要ではないかと語った。

*eKYCの認証方式が分かりにくいのは犯収法が改正されるたび本人確認書類を扱う認証方式の名前が変わったり、認証方式が追加されたり、廃止されたりするからだ。2018年11月30日〜2025年6月23日の期間は本人確認書類を用いたホ、ヘ、ト、チ方式と電子署名を用いたワ方式が認められており、2025年6月24日時点の現行法ではワ方式がカ方式に変わり、ル方式が加わった。2027年4月1日の改正予定では名称変更後のホ、ヘ、ト、リ、ヲ方式以外が廃止になる予定だ。

もう一つのポイントは、なりすましによる不正ログインを許してしまったことだ。

さまざまな報道で、不正ログインの原因が指摘されている。原因の一つは偽のWebサイトに誘導してIDとパスワードを盗み取る古典的なフィッシングの手口だ。作りが精巧になるだけでなく、電子メールやSMSによるワンタイムパスワードによる多要素認証を突破する「リアルタイムフィッシング」、いわゆる中間者攻撃(MITM)も確認されている。

この他、被害者の端末からIDやパスワード、クレジットカード情報やスクリーンショット、キー入力履歴といったさまざまな情報を盗み取る情報窃取型マルウェア「インフォスティーラー」(Infostealer)のリスクも指摘されている。

保科氏はデモを通してその危険性を紹介した。何らかの正当な認証を経てWebサービスにログインすると、Webサイトからは「セッションID」が含まれたCookieが発行される。セッションIDが有効な間は、認証を済ませた本人としてさまざまな操作が可能だ。ここでもしPCがインフォスティーラーに感染しているとセッションIDが盗まれてしまう。「セッションIDを盗んでしまえば、攻撃者は利用者本人になりすまして不正行為ができてしまいます」(保科氏)

この対策として、「フィッシング耐性があり、かつ認証情報の窃取にも耐性がある認証方法」が必要であり、そのためには「パスキー」を導入する必要があるとした。

金融庁や日本証券業協会(日証協)は一連の不正アクセスを踏まえて、証券各社に多要素認証の必須化を求めている。ただし、2025年7月7日時点で79社が多要素認証の設定必須化を決定したにもかかわらず、被害が目に見えて減少したわけではない。これ以上の対策はあるのだろうか。

「サービスにログインする際だけでなく、ログイン後の注文や送金、出金先口座の変更といった重要な操作のタイミングでも多要素認証を導入することが重要だ」と保科氏は述べた。

これは金融庁が公開した改正案にも明示されている。ログイン時だけでなく重要な操作時にも、パスキーやPKIベースの認証といったフィッシング耐性のある多要素認証の実装と必須化を求めている。保科氏はこれに加え、パスキーを登録する際の本人確認も重要な操作であり、同様にフィッシング耐性のある多要素認証を導入する必要があると付け加えた。

「パスキー」がフィッシングに強い理由とは

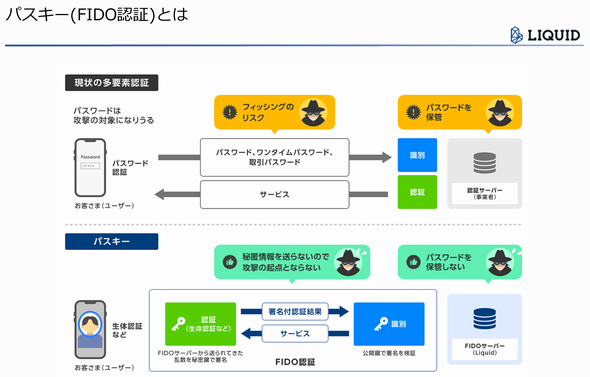

保科氏は続けて、パスキーとはどのような認証方式で、なぜフィッシングに強いのかを説明した。

パスキーは4つの技術的概念を組み合わせて実現した認証方式だ。(1)公開鍵暗号方式、(2)チャレンジ&レスポンス認証、(3)認証器内の安全な領域、(4)オリジンバインドを利用する。

パスキーではまずスマートフォンなどの「認証器」で生体認証などを実行する。本人確認後、認証サーバ側が「チャレンジコード」が認証器に送られてくる。認証器は内部の安全な領域に格納されている秘密鍵によって署名を加えて、証明付きの認証結果を認証サーバに送信する。認証サーバは、あらかじめ登録されていた公開鍵で受け取った認証結果を検証する。ここで正当なものだということが識別できれば認証が成立する、という流れだ。ここでは先ほどの4つの技術的概念のうち、(1)〜(3)が登場した。

なぜパスキーはこのような複雑な流れになっているのだろうか。ワンタイムパスワードをベースとした多要素認証の場合、利用者が何らかのコードを入力する必要がある。ユーザーのスマートフォンやPCがインフォスティーラーなどのマルウェアに感染していたとしよう。ユーザーが入力したコードが窃取される恐れがある。さらに認証サーバ側で保管されているパスワードなどの重要情報が漏えいするリスクもある(図3)。

「パスキーの場合、お客さまが持つスマートフォンで何かを入力することは基本的にはありません。何らかのマルウェアをスマートフォンに仕込まれたとしても入力情報を盗まれるリスクが低くなります」と保科氏は説明した。

攻撃者が利用者と認証サーバの間で盗聴を試みる中間者攻撃に対する強度はどうだろうか。

パスキーの場合、ユーザーから送付されるデータを攻撃者が手に入れたとしても、内容を検証するすべがないため、中間者攻撃のリスクはない。加えて、認証サーバ側には公開鍵情報しかないため、漏えいしたとしてもリスクは少ないと言える。

パスキーで認証する際には、前提として利用したいWebサービスへの「登録」が必要になる。その際に、公開鍵と秘密鍵のペアを生成する。秘密鍵はユーザーの手元にある認証器の安全な領域に格納され、公開鍵はサーバに登録される。パスキー登録にまつわる一連の流れの中で、「オリジン」つまり「ドメイン」も登録して、そのパスキーをバインドした特定のドメインでしか利用できないようにも制限できる。これは前述の技術的概念の(4)に相当する。これは何の役に立つのだろうか。

「仮にフィッシングサイトが作られて、人間の目で区別できないほど精巧だったとしても、システム上はバインドされたドメインではないため、パスキーを利用してアクセスした際にはじかれます」と保科氏は説明した。これもフィッシング耐性を高める一つのポイントだと言う。

なお、パスキーには世代がある。スマートフォンにインストールしたアプケーションでのみ利用できる第1世代の「FIDO UAF」と、第2世代に当たる「FIDO2」だ。FIDO2は主要なクラウドサービスと同期することでスマートフォンアプリだけでなくWebでも利用できる。さらにスマートフォンだけでなくPCでも使える。これにより第2世代では「シームレスなパスキー体験」を実現できる。

後編ではパスキーを企業が導入する際に抑えるべき7つのポイントを紹介する。

関連記事

「パスキー」とパスワードの違いって何?

「パスキー」とパスワードの違いって何?

パスワードは危険だ。覚えにくく漏えいしやすい。AppleやGoogle、Microsoftはパスワードに代わる認証方法「パスキー」に移行しようとしている。パスキーは何が優れているのだろうか。パスワードや多要素認証とは何が違うだろうか。 パスキーの仕組みを分かりやすく解説 企業にどう役立つか

パスキーの仕組みを分かりやすく解説 企業にどう役立つか

パスワードの問題を一気に解決できる「パスキー」の採用が広がっている。パスキーを採用すれば社外向けのサービスだけでなく、社内向けのサービスのセキュリティも向上できるという。 話題の認証方法「パスキー」とは何か? 基礎解説と企業活用の是非

話題の認証方法「パスキー」とは何か? 基礎解説と企業活用の是非

パスワードを使わずに安全かつ負担なく認証できる手法の1つとして、コンシューマーを中心に「パスキー」(Passkey)が広がりつつある。この認証手段、企業ユースへの展開はあるのだろうか。 多要素認証はこうして突破される 5大攻撃手法と防御策

多要素認証はこうして突破される 5大攻撃手法と防御策

サイバー攻撃を防ぐためにパスワードに加えて多要素認証が広く使われている。だが多要素認証は必ずしも安全ではない。多要素認証を突破する攻撃のテクニックと、攻撃を防ぐ方法について紹介する。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 「2026年は脱MySQLすべき」エンジニアたちが突然騒ぎ出したワケ:864th Lap

- 99%の企業が攻撃された AIセキュリティの弱点はどこだ

- 会社の規則は穴だらけ? 誰も守ってくれない「無視されるITルール」【実態調査】

Liquidの保科秀之氏

Liquidの保科秀之氏