「EDR」導入の前に知っておくべきこと:セキュリティ強化塾(3/4 ページ)

課題は「検知」と「インテリジェンスの活用」

先に挙げたように、昨今のサイバー攻撃は検知こそが重要で、もっとも難しいポイントだ。なぜならば、攻撃者は「どうしたら検知されなくなるか」を考え、あの手この手で攻めてくるわけだ。

EDRの検知手法では、普段の業務プロセスでは行われないような挙動を検知したり、マルウェアしか利用しないようなAPIを検知したりといった、振る舞いを基に判断するロジックが活用される。

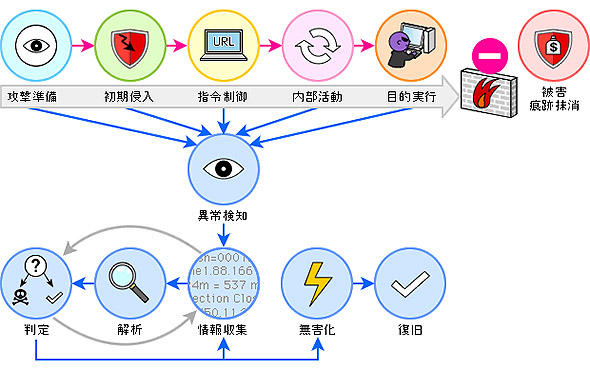

例えば、標的型攻撃では、単一のマルウェアで全てを実行しない。まず、攻撃の準備として情報を収集し、メールやWebサイトからの「初期侵入」を行う。初期侵入が成功すれば、企業内のネットワークで静かに感染を広げながら外部からの指令を待ち、情報を盗み出したり、内部破壊を行ったりといった最終目的を実行する。特に情報を盗み出す場合は、その痕跡もきれいに消して発覚を遅らせようとする。

防御側は、「準備」「初期侵入」「指令」「活動」のどこかのステップで異常を検知する必要がある。EDRはデバイス単体ではなく、システム全体で検知を行い、「何らかのおかしな動きの兆候」をつかむ。これがEDRの有用性だ。

ところで、「何かの兆候がつかめたが、これが何だか分からない」ということではEDRを導入する意味がない。例えば、あるPCで、普段実行されないプロセスが動いたことが検知でき、それを止めたとしよう。だが、一体どのような攻撃なのか、他のPCでも同様のことが発生する可能性があるのかが分からなければ、サイバー攻撃対策としては不十分だ。

EDRを提供するベンダーの多くは、検知機能だけでなく「インテリジェンス」の提供も行う。各社が運用するセキュリティオペレーションセンター(SOC)が日々ネットワーク上の脅威を研究し、世界中で行われている攻撃の解析結果を分かりやすいレポートとして提供するサービスだ。

「解析」が加わることで検知した兆候がもたらす影響を正しく判断し、しっかりとした対策が行える。EDR導入を成功させるには、単にツールを導入しただけでは不十分だ。インテリジェンスを活用できる体制を作ること、つまり、情報セキュリティ人材を適切に育成し、情報を活用するプロセスを保持することが重要だ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- ソフトバンクから8000人以上の情報漏えい、2026年版の10大脅威発表

- ランサムウェア対策、何から始める? 悩める中小企業を救うIPAの"神ツール"

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 利用者急増中の「Microsoft 365 Copilot」 “一番便利な使い方”をユーザーに聞いてみた

図2 EDRは攻撃の全ての局面で異常を検知し、被害を防ぐ(出典:カスペルスキー)

図2 EDRは攻撃の全ての局面で異常を検知し、被害を防ぐ(出典:カスペルスキー)