これからIDaaSを始める企業はまずココを確認 「3つの導入パターン」と注意ポイント(1/3 ページ)

従業員の利便性や生産性、セキュリティ対策を向上させる上で、さまざまな効果が期待できるID管理システム。そこで注目を集めつつあるIDaaS(Identity as a Service)だが、導入時に考えるべきポイントはどこか。

グローバル、特に米国ではIDaaSは急速な勢いで普及しており、企業がビジネスアプリケーションを選定する際に、「Okta」「OneLogin」といったIDaaSサービスに対応することが、前提条件として挙げられるほどだという。

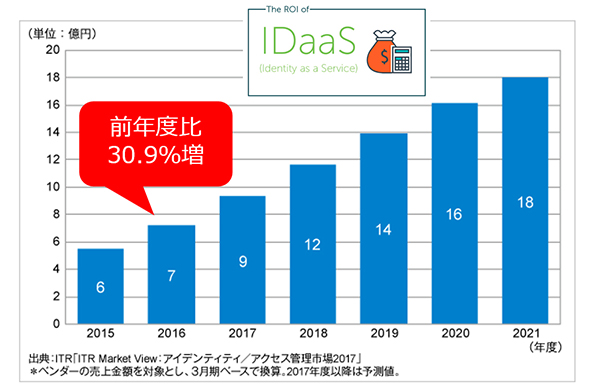

一方、日本ではまだ海外ほどではないものの、徐々に導入時例も増えている。現在、国内SaaS型IDM(Identity Management)およびIAM(Identity and Access Management)市場は成長過程にあり、ITRの調査によると、2018年は12億円規模であるが、2021年には18億円にまでなるだろうと予測される。

導入前の事前確認フェーズ、それぞれのチェックポイントを解説

IDaaSを導入する前にまず何から始めるべきかをまとめた。導入前に確認したい事項は、以下の6点だ。

事前確認フェーズでのチェックポイント

(1)自社アプリの洗い出し

(2)登録するユーザー情報の精査

(3)ユーザー権限と管理者権限

(4)グループ管理とアクセスコントロール

(5)デバイスと利用環境

(6)管理運用ルール

(1)自社アプリの洗い出し

まずは、基幹系システムや勤怠管理システムなどの業務システムから、グループウェア、社内ポータルサイトなどの社内情報系システム、そして「Office 365」「Salesforce」といったクラウドサービスなど、全社で利用するシステムの棚卸と把握から始める。このフェーズでは、システムの棚卸とともにID管理の対象を「どこからどこまで」とするかを決める。

(2)登録するユーザー情報の精査

管理するシステムが決まれば、次は管理対象となるユーザーだ。企業によっては、正社員だけではなく派遣社員や協力会社、アルバイト社員を含めて進める業務やプロジェクトもあるだろう。その場合は、契約満了後のID、パスワードの無効化のため、契約期間も確認したい。

(3)ユーザー権限と管理者権限

利用者が把握できれば、次は、業務に関わるユーザーと付与する権限を整理するために、一般社員か管理者か、正社員か派遣社員、協力会社の社員かによって「できること」と「させたくないこと」の切り分けを行う。管理者の中でも、メイン管理者とサブ管理者に分けている場合は、それぞれの役割の把握も必要だ。

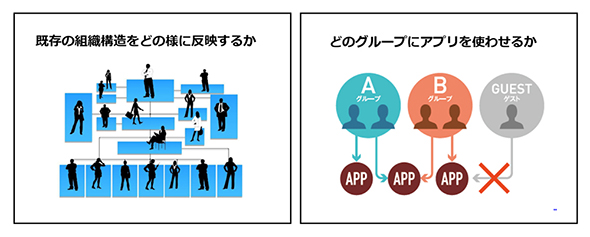

(4)グループ管理とアクセスコントロール

(1)で、業務で利用するアプリケーションやサービスを洗い出したが、中には、プロジェクト単位や役職、管理部門など、部門単位で利用するツールやアプリケーションもある。適切なID管理を行うには、個人だけでなく、グループ単位、部門単位でも誰が何を利用し、権限設定はどうなっているかも確認したい。

(5)デバイスと利用環境

最近は、BYOD(Bring Your Own Device:個人保有の機器利用)を許す企業も増えてきた。その一方でシャドーITといった見えないリスクもある。そうしたリスクを排除するために、会社で許可したPCやデバイスのみにアクセス件を与えなければならない。管理部門は、現場で利用するデバイスを正確に把握し、一元的に管理したうえで、端末やOS、ブラウザごとのアクセス許可設定を考える必要がある。

(6)管理運用ルール

今まで企業単位でのID管理をしていなかった組織がこれから新規でIDaaSを利用する場合やオンプレミスからIDaaSへシステムを切り替える企業は、従業員へ利用方法やアクセス方法の周知も忘れずに行いたい。また、万が一、サービスがダウンしIDaaSが利用できない状況になった時の、アプリケーションへのログイン対策も併せて考えたい。

ID管理システムも無停止を求められるシステムの一つである。IDaaSのサービス提供者側も可用性を考慮した運用を行うが、万に一つの事態に対しても備えておきたい。

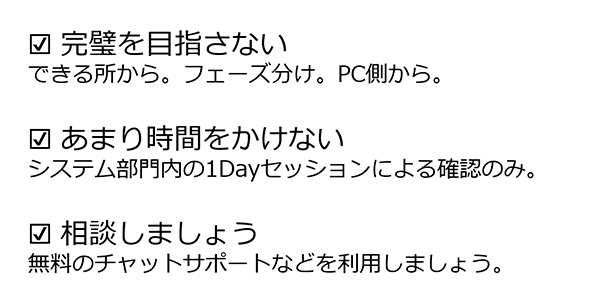

これら6点が事前確認フェーズのポイントではあるが、少数体制でシステム管理を行う組織にとっては、工数がかかり大変な作業と感じる企業もあるだろう。そこで、「SKUID」を提供するGMOグローバルサインがまとめた事前確認フェーズでの「コツ」についても紹介しておく。IDaaSは、利用範囲や機能のスケールも容易に行える。そのため、最初から完璧な状態を目指さず、フェーズを区切って、段階的に考えてたい。

関連記事

ID管理システムの導入状況(2018年)/前編

ID管理システムの導入状況(2018年)/前編

キーマンズネット会員201人を対象にアンケート調査を実施したところ、業務で利用するIDの数やID管理システムの導入状況、導入目的などが明らかになった。 ID管理システムの導入状況(2018年)/後編

ID管理システムの導入状況(2018年)/後編

キーマンズネット会員201人を対象にアンケート調査を実施した。ID管理システムの導入形態や連携するシステムなどID管理システムの利用状況が明らかになった。 統合ID管理、シングルサインオンとどう違う? 「IDフェデレーション」基礎知識と選定ポイント

統合ID管理、シングルサインオンとどう違う? 「IDフェデレーション」基礎知識と選定ポイント

クラウドの普及や情報セキュリティの観点から、注目される「IDフェデレーション」。従来のID統合管理ソリューションやSSOとはどう違うのか? 基礎知識から製品選定ポイント、IDaaS最新機能まで幅広く解説する。 企業合併に海外拠点、Office 365利用の企業も活用 事例で分かる「IDフェデレーション」の使い方

企業合併に海外拠点、Office 365利用の企業も活用 事例で分かる「IDフェデレーション」の使い方

昨今注目の「IDフェデレーション」。既に活用している企業がある一方で、具体的な利用イメージ湧かないために導入に二の足を踏む企業も少なくない。今回は事例を幾つか挙げながら、その活用方法を解説する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 「データ分析をAIに丸投げ」はまだ早い? 現場が答えた賢いAIサービスの使い分け

- 「2026年は脱MySQLすべき」エンジニアたちが突然騒ぎ出したワケ:864th Lap

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 99%の企業が攻撃された AIセキュリティの弱点はどこだ

- 発売から40年、伝説のCPU「Intel 386」に見つかった“おきて破り”な設計:858th Lap

- 今から受験できる「AI関連資格9選」完全ガイド エンジニア向けからビジネス活用まで

国内SaaS型IDM/IAM市場(資料提供:GMOグローバルサイン)

国内SaaS型IDM/IAM市場(資料提供:GMOグローバルサイン)

事前確認フェーズのポイント(資料提供:GMOグローバルサイン)

事前確認フェーズのポイント(資料提供:GMOグローバルサイン)