シングルサインオンとは 増え続けるアカウント、負荷を増やさず安全な認証をする方法

パスワードを巡っては昔から、弱いパスワードが使われたり、使い回しが発生したりといったリスクが指摘されてきた。昨今はクラウドサービスの広がりもあって、1人のユーザーが管理すべきパスワードの数は増える一方だ。この課題を解決するIDaaSのシングルサインオン機能について解説する。

メールを送るにせよ、社内でファイルを共有するにせよ、外部のクラウドサービスを使うにせよ、何らかのシステムを使って業務をする際、必ず求められるのが「認証」だ。生体認証、パスワードレス認証などの方法も広がってきているが、やはり広く使われているのは「パスワード」を用いた認証だろう。本稿では、「テレワーク時代のID/パスワード管理の在り方」を実現するシングルサインオン製品の最新情報を紹介する。

目次

- 弱いパスワード、使い回し……パスワードにまつわる永遠の課題とは

- 多数のアカウント管理、パスワード管理の手間を省く「シングルサインオン」

- シングルサインオン最新製品を選定するポイントはどこ?

- スマートフォンを活用した「パスワードレス」認証へ

弱いパスワード、使い回し……パスワードにまつわる永遠の課題

パスワードは、広く使われると同時に利用者を悩ませ、セキュリティ上の課題にもなっている仕組みだ。例えば、セキュリティ関連企業が定期的に公表している「よく使われるパスワード」を見ると、「123456」「password」といった、容易に推測できる文字列が必ずといっていいほど上位に入ってくる。こういったパスワードは、なりすましによる不正ログインの温床ともなっている。

そこで多くのシステムやクラウドサービスでは、なりすましが困難になるよう、文字や数字、記号を組み合わせてある程度の長さを持ったパスワードを設定するよう求めている。しかしこの仕様は、複数のシステムを使い分けなければならないユーザーにとっては負担だ。

ユーザーの負担を考慮せずにパスワードのルールを押しつけてしまうと、今度は「使い回し」のリスクにつながりかねない。ユーザーIDとパスワードのリストはサイバー犯罪者の主要なターゲットの1つで、盗まれたデータは「ダークウェブ」などで売買されている。もし、あるサービスで利用しているIDとパスワードを別のサービスでも使い回していた場合、流出したリストが悪用されて不正アクセスを受ける恐れがある。

付せんに書いてモニターに貼り付け、Excelやメモ帳で管理

一番の課題は、管理者側がこうしたリスクを認識していても、ユーザー側の意識がそれに追い付かない、あるいはユーザー側も理解しているが現実的に運用が難しいという現状だ。1人の従業員が利用するシステムは多岐にわたり、クラウドサービスの広がりがそれに拍車を掛けている。企業の規模にかかわらず、複数の、場合によっては二桁に及ぶ数のアカウントを使うことが一般化している。

GMOグローバルサイン トラスト・ログイン事業部の森 智史氏は次のように話す。「今なお、パスワードを記した付せんをモニターに貼り付けていたり、個人のExcelやメモ帳にまとめて保管したりしているという課題を耳にすることがあります。また、漏えいしたパスワード情報を見ると、弱いパスワード、推測可能なパスワードを使っている人はまだ多いように思います。かといって複雑なパスワードをシステムごとに振り分けてそれを暗記しておくというのも難しい。覚えられずにいちいちリセットを依頼していては手間ですし、情シス担当者も他の仕事を中断しなければいけなくなってしまいます」。

多数のアカウント管理、パスワード管理の手間を省く「シングルサインオン」

こうした課題の解決策の1つが、一度認証を経れば複数のシステムやサービスにログインできる「シングルサインオン」(SSO)だ。

付せんやExcelでアナログにパスワードを管理する"困った従業員"をシングルサインオンはどう解決するのだろうか。

シングルサインオン自体の歴史は意外と古い。2000年代、自社で構築した複数の基幹システムやアプリケーションごとにアカウントを別々に発行していては手間が掛かり、しかも弱いパスワードが設定されがちだという課題を踏まえ、オンプレミスの環境を前提にしたシングルサインオンソリューションが登場した。ただ、構築にはそれなりのコストと手間がかかることから、導入できる企業は限られていた。

ここ10年あまり、クラウドサービスの広がりに伴いその状況は大きく変わった。オンプレミスに導入する大掛かりなシングルサインオンシステムに代わり、複数のクラウドサービスと連携してシングルサインオンを実現する「Identity as a Service」(IDaaS)が登場した。サービス自体がクラウドベースで提供され、より容易かつ低コストで使えるようになった。

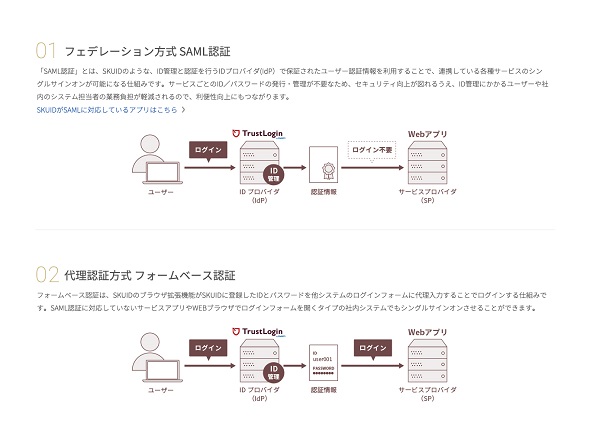

IDaaSの特長は、SAML(Security Assertion Markup Language)認証に対応していることだ。単にパスワード入力を代行したり、Cookieに基づいて制御を行う仕組みとも違う。IDaaSはSAMLの仕組みの中で「Identity Provider」という役割を果たしており、ユーザー認証の結果に基づいて、「アサーション」と呼ばれる情報を生成してサービス側に渡す。そして各サービスはアサーションに含まれる認証情報と属性情報、アクセス権限情報などに基づいて適切な認可、アクセス制御を実現する。

利用者側のメリットは、マスターとなるIDでいったんIDaaSにログインすれば、ほかのサービスもシームレスに利用できる点だ。

「特にパスワードで認証している場合、パスワードの数を減らせば、その分管理も楽になり、漏れる危険性も少なくなります」(森氏)。さらに、IDaaSのログイン時にパスワード以外の認証方式として例えば「Windows Hello」を使った生体認証や、スマートフォンの通知を使ったプッシュ認証などを採用すれば、セキュリティをより高いレベルで確立できる。

次の章では、シングルサインオンで実現可能なことを具体的に見ていきたい。

組織の中でのアカウント管理や再発行の手間も軽減

GMOグローバルサインが提供する「トラスト・ログイン」も、SAMLに対応したIDaaSであり、シングルサインオンを実現する。

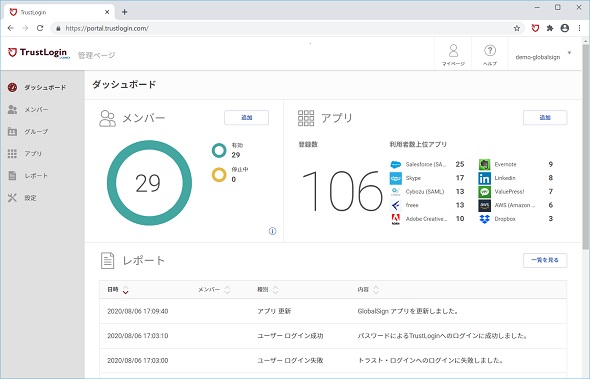

森氏によるとトラスト・ログインの特徴は、パスワード管理、ID管理、デバイス管理という3つの機能を通してユーザーの課題を解決することだという。

まず、パスワード管理機能を活用すれば、システムごと、クラウドサービスごとにパスワードを作成して管理し、入力する手間が不要になる。

「PCを立ち上げて、OSにログイン、Webブラウザを立ち上げてタブごとにパスワードを入力するのは、意外と面倒なものです。また、久しぶりに使うシステムだとパスワードも忘れがちです。そのたび情シスに依頼してリセットして……とやっていては、余計な時間がかかります。業務をするためのログインなのに、その前にやらなければいけない事柄が増えてしまい、業務に集中できなくなってしまうでしょう」(森氏)

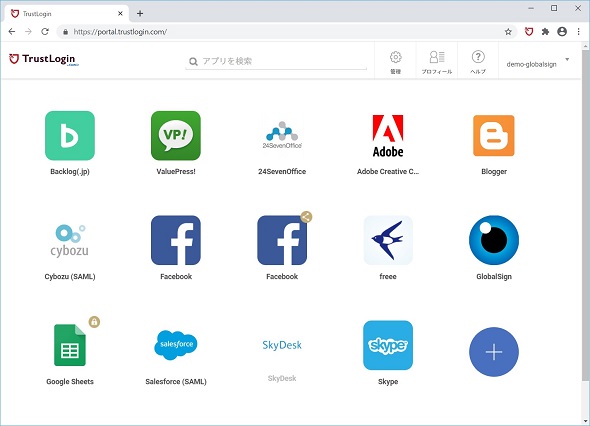

これに対しトラスト・ログインは、ポータルサイトに一度ログインすれば、あとはアイコンをクリックするだけで各サービスに遷移するため、一連の手間や心理的な負担を軽減できる。

2つ目のID管理は、どちらかというと管理者に優しい機能だ。これまで情報システム部では、人事システムなどをマスターにして、それにひも付く「Active Directory」や「Office 365」、その他システムのアカウントを作成して従業員に渡すという作業を行っていた。誰かが入社するたびにそうした作業が発生し、特に年度初めなどは手間が掛かる上、ミスが生じる恐れもあった。トラスト・ログインのようなシステムを使うことで、マスター情報さえ登録すれば、後は必要なサービスやシステムのアカウントがまとめて自動的に作成できる。いわゆる「プロビジョニング」と呼ばれる機能だ。

社員が退社する際も同様だ。退職者による情報の持ち出しをいかに防ぐかという課題に対し、パスワードベースの認証だと、そのパスワードを変更しない限り退職後のユーザーもログインできてしまう恐れがある。これに対しSAML連携のIDaaSならば、マスターアカウントを停止すれば、ひも付いているほかのサービスへのアクセスはできなくなる。

それでなくても管理者は、「パスワードを忘れたので再発行をお願いします」といった利用者からの問い合わせに忙殺されがちだ。専門の部署がある大企業ならばともかく、あれもこれも1人でこなさなければならない「一人情シス」にとっては負担の大きい作業となる。うまくID管理システムを活用し、パスワードの再発行も含めたアカウントにまつわる処理を自動化することで、管理者の負荷を減らすことができるだろう。

トラスト・ログインのもう1つの機能がデバイス管理だ。「最近のテレワーク導入にともない、BYODは禁止したい、会社が支給したPCやモバイルデバイス以外からのアクセスを防ぎたいというニーズが増えています」(森氏)。そこでトラスト・ログインでは、GMOグローバルサインが発効する電子証明書をインストールしたデバイス以外はアクセスを拒否する機能を提供し、デバイス制御を行っている。このとき、アクセス元のIPアドレスを確認し、社内からのアクセスならばIDとパスワードのみでログインを許可するが、社外からのアクセスならば電子証明書のインストールを必須にする「ステップアップ認証」もサポートしている。

サービス選定にはさまざまなポイントが、中でも重要なのは「信頼性」

このようにパスワードにまつわるさまざまな悩みを解消するIDaaS、シングルサインオンだが、トラスト・ログイン以外にも、海外、国内ともに多くのサービスが提供されている。

選択のポイントはどこになるだろうか。森氏によると、価格はもちろんだが軸になるのは以下のポイントだという。

- 信頼性

- 実績と対応サービスの幅広さ

- サポート体制

- 操作性

- 機能の更新頻度

特にポイントになるのは信頼性だ。「シングルサインオンという仕組みは、システムへのログインに必要なIDとパスワードという非常に重要度の高い情報を扱うため、どれだけ信頼できるかが鍵になります。止まってしまった、漏れてしまったというのが許容できない部類のシステムであり、いかに堅牢に、安全に提供されているかを見ていくことが重要です」(森氏)。そしてトラスト・ログインでは、グローバルサインで蓄積してきた認証局の安定運用のノウハウや知見を活用することで、信頼性の確保に努めていると説明した。

また日本企業の場合「Microsoft 365」や「G Suite」といったグローバルのサービスだけでなく、国内のクラウドサービス、Webサービスへの対応もポイントになるだろう。「トラスト・ログインは国産ということもあり、日本企業にとっては選びやすいと思います。もし利用したいサービスがSAMLに対応していない場合、対応のためのツールを提供しているほか、Web経由でリクエストも受け付けており、シングルサインオンの対象を拡大しています」(森氏)。同様にサポートについても、代理店を経由して問い合わせる必要がある海外製のツールに比べ、レスポンスの早さが期待できるとした。

今後はスマートフォンを活用した「パスワードレス」認証が拡大

使いやすさを優先すればセキュリティが損なわれ、逆にがちがちにしてしまうとユーザーに不便を強いることになる、と思われてきた認証・認可の世界だが、SAMLベースのシングルサインオンサービス、IDaaSの広がりによって、徐々に変わりつつある。

そして今後は、生体認証機能を搭載したスマートフォンが普及し、業務用に一人一台支給するケースも珍しくなくなってきたことから、いよいよパスワードレス認証が広がっていくだろう。トラスト・ログインでも年内にプッシュ認証に対応する予定だという。SAML対応サービスの広がり具合にもよるだろうが、「パスワードはゼロになることはないだろうが、依存度は減っていくと思います」と森氏は述べた。

トラスト・ログインではほかに、CSVを用いた一括設定機能の搭載、OpenLDAPやクラウドベースのHRシステムなどとのアカウント連携、対応サービスの拡大などを進めることで、「管理者がより簡単に操作できるようにしつつ、クラウドサービスのハブになっていきたいと考えています」という。

同時に注目したいのが、BYODならぬ「BYOID」(Bring Your Own ID)の流れだ。会社が払い出したIDではなく、もともとユーザーが個人的に持っていたIDを会社組織に持ち込み、業務に必要なサービスへのログインに活用する仕組みだ。BYODと同様、持ち込みIDを許可するか、しないかは会社のポリシー次第になるだろうが、BYOIDは徐々に普及していくのではないかと森氏は予測している。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- いまさら聞けない「Claude Code」 できることと使用感を実践レビュー

- 利益になるデータ、ゴミになるデータ BIツールを入れても成果が出ない4つの理由

- HDDも世代交代? Microsoftがこっそり開発中の「1万年消えない不滅のディスク」:869th Lap

- 無料、GPU不要、高精度 国会図書館が作ったOCRツールを触って試す【実践レビュー】

- 「IT化なんて無理」と諦めていた古い工場が、ある技術で業務効率を爆上げした話

- Excelが強すぎる BI導入済みなのに表計算ツールを使う企業がかなり多いワケ

- 大塚商会 議事録作成の負担をゼロへ 「LINE WORKS AiNote」導入で文字起こし改革

- クラウドサービスの管理不足で起こる重大トラブル 効率よく管理する方法とは

- 見て分かる、Excel「パワーピボット」「DAX関数」初級講座 分析をラクにする方法

- 品川区とSHIFTが生成AI実証実験 電話対応自動化で行政サービス向上図る