在宅社員が狙われる VPN機器へのサイバー攻撃を防ぐポイントとは

ラックは2020年9月8日、VPN機器を狙ったサイバー攻撃が増加しているというテクニカルレポートを公開した。レポートでは増加傾向にあるVPN機器の脆弱性を狙った攻撃と、その攻撃を防ぐための3つのポイントを提言している。

ニューノーマル(新常態)時代、新たな働き方として在宅勤務などのテレワークを継続的に実施するために、社外からも業務システムにアクセス可能なVPN環境を安全に保つことは企業活動の生命線だ。

識者が警鐘「VPN機器の脆弱性放置は危険、増加する攻撃」

在宅勤務に取り組む従業員が増える一方で、2019年夏ごろから、VPN機器に存在する脆弱(ぜいじゃく)性を狙った攻撃が増加している。

ラックは、これまでに報告されているVPN機器の脆弱性の例として次の3つを挙げている。これらの脆弱性はベンダー側で修正済みで、バージョンアップによって対策が可能だ。

- Fortinetの「FortiOS」の脆弱性(CVE-2018-13379)

- Pulse Secureの「Pulse Connect Secure」の脆弱性(CVE-2019-11510)

- Citrix Systemsの「Citrix ADC(Application Delivery Controller)」および「Citrix Gateway」の脆弱性(CVE-2019-19781)

しかし、2020年8月にはバージョンアップを怠ったことで、機器の脆弱性を悪用されVPNの接続に用いられる認証情報が漏えいし、ネットに公開されるという事件も発生した。この情報漏えい事件は先に挙げたPulse Secure製品の脆弱性(CVE-2019-11510)を悪用したものとされているが、脆弱性の公開から攻撃を受けるまでに時間が経過していたことから、対策の不備を狙われたのではないかとみられている。

「日本は犯罪の標的となりやすい」その理由と解決策

脆弱性による攻撃を防ぎ、影響を最小限にするには速やかな機器のアップデートが重要だ。しかし、ラックによると、アップデートを見落としたなどの理由で、脆弱性対策がされないまま、危険な状態にあるVPN機器も少なくない。セキュリティ企業のBad Packetsが発表した資料によると、先のようなサイバー攻撃が発生したPulse Secure製品もいまだにアップデートされていない機器が多数存在しているという。

Pulse Secure製品の脆弱性の対応状況(引用元:Over 14,500 Pulse Secure VPN endpoints vulnerable to CVE-2019-11510 - Bad Packets)

Pulse Secure製品の脆弱性の対応状況(引用元:Over 14,500 Pulse Secure VPN endpoints vulnerable to CVE-2019-11510 - Bad Packets)資料には、Pulse Secureの脆弱性(CVE-2019-11510)の影響を受ける機器の対策状況が記載されている。この資料からは、日本のVPN機器が犯罪に遭いやすい理由も読み取れる。

米国や英国、ドイツなどの諸外国では脆弱性公表から最初の1週間で2〜5割の製品がアップデートされているが、日本では1割にも満たない。加えて、脆弱性の公表から7カ月たった2020年3月下旬の時点でも、諸外国と比較して日本の脆弱性アップデート対応率は低いままとなっている。

攻撃者の目線では、この脆弱性を悪用すれば、企業ネットワークに侵入する足掛かりとなる。脆弱性情報の公開から半年経過しても世界で1000台以上の機器が未対応であり、その間も、攻撃コードはインターネットに公開されている。

一般的な標的型攻撃は、攻撃メールを開封してしまうなど、成功するためには従業員のアクションを必要とする。しかしリモートから脆弱性を狙った攻撃の場合、その必要はなく、攻撃をする側が仕掛けるだけで必要な情報を得られる。脆弱性未対応の機器は攻撃の標的としてうってつけだ。

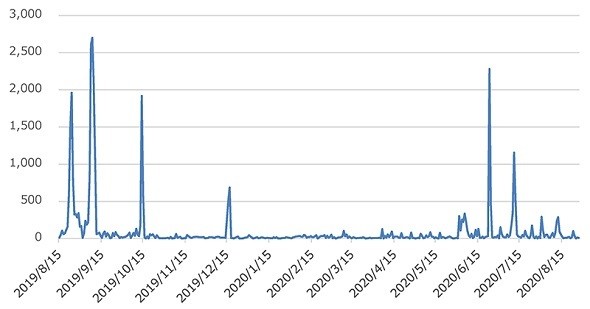

ラックのセキュリティ監視・運用センター「JSOC」が監視するユーザーのネットワークでも、Pulse Secureの脆弱性(CVE-2019-11510)を狙った攻撃は多数観測されており、2020年8月時点でも発生し続けているという。

脆弱性情報の公開から1年たっても攻撃が起きているということは、攻撃をするメリットがあるということだ。つまり対策がされておらず、攻撃が成功する環境がまだあることを示唆する。

対策が遅れる理由

ラックによると、脆弱性情報が公表された後、アップデートなどの対策を促すと「業務の都合上すぐに対応できない」という言葉を聞くことがあるという。脆弱性情報公表直後の対策率の低さは仕方がないとしても、半年後となっても諸外国と比較して日本の対策率の低さが明確なのは、「脆弱な機器を利用している」という意識がないことが原因の一つだと推察できる。

組織内にシステムを管理できる担当者がおらず、外部ベンダーを活用している場合や、どのような機器を利用しているか管理できていない場合など、対策の遅れにつながりやすくなる。特に業務上欠かせない基盤システムに対する脆弱性の対処は、アップデート作業そのものの影響だけでなく、被害によって業務が停止した場合のインパクトやビジネス上の多角的な判断が必要だ。

ラックは「日頃からの管理だけでなく、有事の際に相談できるセキュリティ専門家を用意しておくことも、迅速で的確な意思決定に不可欠だ」と指摘する。また、万が一、認証情報が漏えいした場合でも、被害が発生しないようにパスワードのみの認証ではなく、他の認証と組み合わせた認証方式(多要素認証)が利用できる機器を選定することも重要だとする。

VPN機器の脆弱性を狙った攻撃を防ぐ3つのポイント

ラックは、VPN機器の脆弱性を狙うサイバー攻撃で被害を受けないために、以下の3つがポイントを提言する。

1.脆弱性のある機器がないかどうか調べる

利用している機器を調べて、脆弱性が報告されていないかどうかを確認する。影響を受ける機器の情報はJPCERTコーディネーションセンター(JPCERT/CC「複数のSSL、VPN製品の脆弱性に関する注意喚起」)などの信頼できる機関からの情報や、ベンダーから情報提供される。また、使用機器の安全性は、現時点では大丈夫でも明日には分からないものだ。脆弱性情報は「何の前触れもなく、突然発表されるもの」と考え、常に関心を持って最新情報を入手するようにする。

2.脆弱性の影響受ける機器があった場合は速やかに対処する

脆弱性のある機器が見つかり、発見時点においても修正されていなかった場合は、過去に攻撃を受けている可能性が高いと考えられるため、単なるアップデートの適用だけでなく、機器のアカウントやパスワードの変更とともに、侵害の有無について調査を実施する必要がある。

3.予備機のアップデートも忘れずに

故障や障害などで予備の機器への交換が発生することもある。そのような場合に備えて、予備機のアップデートも必ず実施する。ラックによると、過去に一度撤去した機器を再導入したことで脆弱性の影響を受けた事例もあったこという。

先述した2020年夏の事件をきっかけに、ドイツでは未対策のVPN機器が急減したという。ラックは、日本国内でも適切な対策を取ってほしいとする。

関連記事

VPNとは? 4種類あるVPNの違いと導入費用、製品の選択肢、注意点を解説

VPNとは? 4種類あるVPNの違いと導入費用、製品の選択肢、注意点を解説

テレワークなどで利用する機会の多いVPNには用途ごとに4種類の実現方法がある。セキュリティや品質、利用デバイスの種類によって複数の選択肢を検討できるため、それぞれの最適解を把握しておきたい。実現コストなどを基にした比較も紹介する。 テレワーク社員を直撃も? Windows 10のVPNにトラブルの可能性、対処法を解説

テレワーク社員を直撃も? Windows 10のVPNにトラブルの可能性、対処法を解説

ある特定の条件下で、Windows 10のVPNがうまく接続できなくなるケースが発見された。TeamsやO365などが影響を受ける。Windows 10の春の大型アップデートも延期の見通しだ。 ローカルブレークアウトとは? SD-WANでどう実装? 仕組みと使い方

ローカルブレークアウトとは? SD-WANでどう実装? 仕組みと使い方

SaaS型アプリ利用の増加で注目を集めるのが「ローカルブレークアウト(インターネットブレークアウト)」だ。ローカルブレークアウトを実現する重要な技術がSD-WANだが、日本での普及はこれからと見られる。基礎情報、選定のポイントを解説する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 情シスはなぜ忙殺される? 時間を奪う「計画外業務」の正体と対策

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- 「Microsoft 365」と「Google Workspace」の利用状況(2022年)/前編

- 電波から身を守る「アルミホイル帽子」と5Gの意外な関係性:712th Lap

JSOCによるPulse Secureの脆弱性(CVE-2019-11510)を狙った攻撃の観測件数(出典:ラック、テクニカルレポート)

JSOCによるPulse Secureの脆弱性(CVE-2019-11510)を狙った攻撃の観測件数(出典:ラック、テクニカルレポート)