パスワードレス認証でリスク回避 運用軽減と利便性向上を両立できるってホント?

SaaSのログイン情報が盗まれ、架空の請求書による被害や機密情報の漏えいなど多くの社会問題が起きている。パスワードに頼らないSaaS認証を、セキュリティベンダーの専門家が解説した。

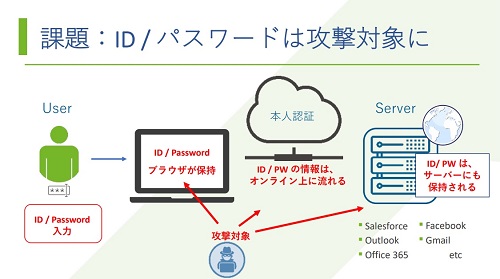

SaaSのログインには、一般的にIDとパスワードによる認証が用いられる。ただ、ログイン情報が盗まれることでなりすましログインをされ、架空の請求書による被害や、個人情報や機密情報を漏えいするなど、社会的問題も起きている。

ウィンマジック・ジャパンの田沼洋之氏が、ITサービス利用におけるID、パスワードを用いた認証の危険性とパスワードに頼らないSaaS認証について説明した。

本稿は、マジセミが2022年1月14日に開催したWebセミナーの講演を基に、編集部で構成した。

データ侵害の80%はIDとパスワードの盗難が原因

世の中のデータ侵害のうち80%以上がパスワードの流出により発生しており、企業のパスワード管理コストによる生産性低下で発生する経済損失は、毎年520万ドルにもなると田沼氏は言う。

「パスワードは長きにわたりセキュリティと利便性のバランスをとる唯一のソリューションだったが、今やそれ自体に問題があると言わざるを得ない」(田沼氏)

田沼氏は、パスワードによる認証が起こす問題について説明した。

パスワード情報は何らかの形でサービス提供会社のサーバに保存され、ユーザーの設定次第ではWebブラウザにも記録される。認証時もオンラインに暗号化なしでパスワード情報が流れた場合は犯罪者の格好の攻撃対象になる。

パスワードの管理運用にもセキュリティリスクがある。総務省のガイドラインでは、「企業は社員に対して、パスワードを定期的に変える指示を出すべきでない」としている。

「これはNIST(米国立標準技術研究所)のガイドラインに沿った内容だ。パスワードを定期的に変える指示をすると、ユーザーは自分が覚えられる簡単なパスワードを設定しがちだ。パスワードを変えない場合は厳格なルールで堅ろうなパスワードを設定する必要がある」(田沼氏)

だが現実には利用するSaaSごとにパスワード設定のポリシーが異なるため、パスワードの管理が煩雑になる。「結果的に簡単なパスワードの設定やパスワードの使い回しが起こるのが現状だ」と田沼氏は言う。

SaaSベンダーのパスワードに対する対応も変わりつつある。Salesforceは、2022年2月から多要素認証によるログインが必須化され、IDとパスワードだけでは利用できなくなった。「他のサービスでも同様の動きが広がるのでは」と田沼氏は述べる。

だが、多要素認証といっても、SMSはSIMスワップやSMSインターセプトなど傍受される可能性があり、ワンタイムパスワードは、認証を受ける側と認証する側で鍵を共有する仕組みのため、万全のセキュリティ対策とはいえない。

そのため、IDとパスワードに代わる、新しい認証方式が求められている。

パスワードに頼らない「FIDO認証」とは何か

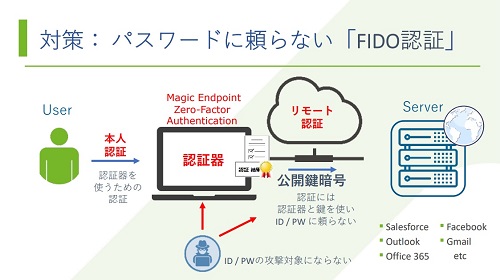

安全な認証として注目されるのが、「FIDO認証」だ。FIDO認証では、サーバとユーザーの認証を切り離して、「認証器」で本人認証を行い、サーバとの認証を連携する。SaaSなどのログインには「認証器」と公開鍵暗号が使われる。

田沼氏は、安全性と利便性の両面から評価されるFIDO認証に対応したWindowsアプリケーションとして「Magic Endpoint」を紹介した。Windows OSのPCにMagic Endpointをインストールすると、PCを認証器として使えるようになる。

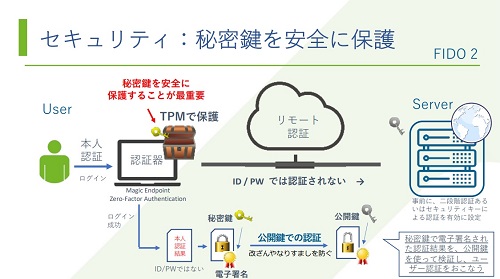

利用方法は次の通りだ。まず、利用するSaaSに対して二要素認証またはセキュリティキーによる認証を有効化する。認証に使用する方法としてMagic Endpointを選択すると、Magic Endpointが秘密鍵と公開鍵を自動生成し公開鍵をSaaSに渡し、秘密鍵はMagic Endpointをインストールしたデバイスのみで保管する。

次回SaaSにログインする際、多要素認証を必要とするサーバからは、IDとパスワードの他に認証器での認証結果を要求される。ユーザーがMagic Endpoint で本人認証に成功すると、Magic Endpoint は、認証結果に秘密鍵を使って電子署名し送り返す。サーバ側で、秘密鍵とペアの公開鍵でそれを復元できればログインを許可する。

「もしIDやパスワードが盗まれても、サーバ側から二要素認証かセキュリティキーによる認証を求められログインができないため、IDとパスワードに頼らない認証ができる」(田沼氏)

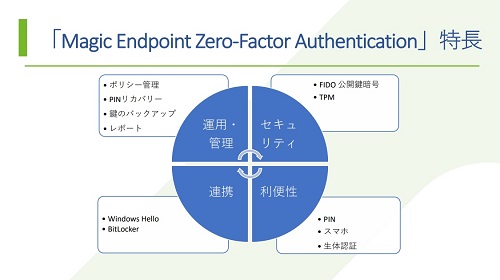

FIDO方式では、秘密鍵を安全に保護することが最重要課題となる。Magic Endpointでは現在高い割合でPCに搭載されている「Trusted Platform Module」(TPM)を、秘密鍵を守るセキュリティモジュールとして使用できる。

TPM内にある秘密鍵は窃取が事実上不可能なため防御力が高い。USBトークンなどを使う必要がなく追加コストも発生しない。

田沼氏は、認証器であるMagic Endpointに対して本人認証する方法を説明した。「本人認証はPINコードの入力をはじめ、Windows Helloの生体認証も使える。PCとBluetooth接続したスマートフォンの顔認証、指紋認証でも可能だ」と述べる。

セキュアでありながら、ユーザーに複雑な操作を求めない

同社は、企業内でMagic Endpointを集中管理するためにコンソール「SecureDoc Enterprise Server」も用意する。Webブラウザベースでの利用が可能で、本人認証のためのPINを企業のルールに即すことや秘密鍵のバックアップにも対応する。

また、同社の製品の「SecureDoc Disk Encryption」を併用すれば、Windows起動前の段階でPCディスクを暗号化し、Magic Endpointがインストールされた認証器を保護できる。BitLockerによる暗号化済みデバイスの解除キーとしての利用も可能だ。

シングルサインオンの機能を使えば、BitLockerの解除とWindowsサインオン、Magic Endpointのログイン(PINの入力)までを含めて、全てを1回のコード入力で済む。パスワード同期によって、Windowsのパスワードをシングルサインオンで使える。Azure ADなどとの連携も可能だ。

「ユーザーは、PCのスイッチを入れた後にWindowsパスワードを1回入れるだけで、SaaSやファイルサーバなど全てのシステムにセキュアにログインでき、高いセキュリティと利便性の両立が実現する」(田沼氏)

Magic Endpointの次世代製品では、シングルサインオン規格のSAML認証にも対応予定だ。多要素認証のサイトでもIDやPW入力が不要になり、Magic Endpointが全てのサービスへのリモート認証を担う。いっそうの利便性向上が期待できるだろう。(2022年3月対応予定)

関連記事

生体認証の安全神話を信じるユーザーたち 2人に1人がリスク無理解

生体認証の安全神話を信じるユーザーたち 2人に1人がリスク無理解

日立が公開した「生体認証」に関する調査結果では、利用が進む半面、そのリスクについては理解が進んでいないことが明らかとなった。 パスワード不要の認証技術「FIDO」とは何か?

パスワード不要の認証技術「FIDO」とは何か?

本人確認手段として長らく用いられてきた「ID/パスワード」に限界が訪れている。では、パスワードに替わる手段とは? その有力候補として高い注目を集めているのが「FIDO」だ。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- AIエージェントの無制限の利用が招く致命的な末路

- 「OneDrive」新設定の"死角"とは? 「Microsoft 365」直近3カ月のアプデ総括

- 消えたRPA、覇権のAWS 5年分の調査で分かった、現場が選ぶ“地味だが強い”IT資格