「これでセキュリティ被害に遭いました」 体験者が語る要注意な攻撃メール:標的型攻撃への対策状況(2023年)前編

標的型攻撃は回避しにくく、攻撃されたことになかなか気が付かない実態が明らかになった。キーマンズネットの読者調査から、"思わず開いてしまうような"攻撃メールが分かった。

総務省サイバーセキュリティタスクフォースが2023年8月に公表した「ICT サイバーセキュリティ総合対策 2023」によると、大規模サイバー攻撃観測網「NICTER」で観測された1年間のサイバー攻撃関連の通信数は5226億パケットだという。これは各IPアドレスに対して約17秒に1回通信した計算になる。

2022年のランサムウェア被害の報告件数も2020年下半期と比較して5倍以上に増えており、年々サイバー攻撃の脅威が広がっている。キーマンズネットは毎年「標的型攻撃の対策状況に関するアンケート」と題し、企業による標的型攻撃への対策状況を調査している。今回は2023年度版(実施期間:2023年10月27日〜11月10日、回答件数:248件)から、企業の被害状況の現実を見ていこう。

標的型攻撃による被害の経験 直近3年では減少傾向だが……

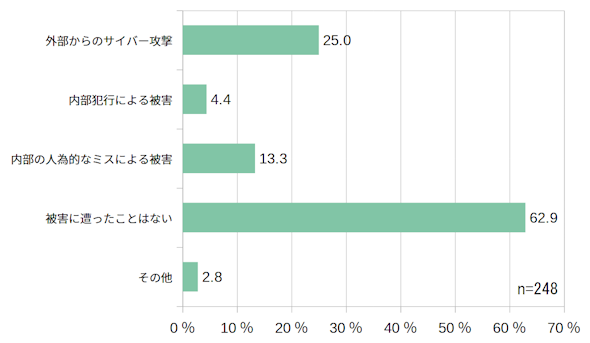

はじめに、自社がセキュリティ被害に遭った経験があるかどうかを聞いたところ「外部からのサイバー攻撃」(25.0%)、「内部の人為的なミスによる被害」(13.3%)、「内部犯行による被害」(4.4%)の合計42.7%が「ある」と回答した(図1)。この結果を直近の3カ年で比較すると2021年は51.0%、2022年は44.6%だった。国の統計とは逆の結果が得られた。

同様に自社を狙った標的型攻撃の被害経験についても「攻撃を受けたことはない」(48.6%)が2022年の調査から6.0ポイント増加した(図2)。特に注目すべきなのは「攻撃を受けたことはあるが、自社を狙ったかは分からない(不特定多数を狙った攻撃かもしれない)」や「分からない」といった、自社が狙われたかどうかさえ分からなかった企業が47.4%から41.1%と6.3ポイントも減少している点だ。企業による標的型攻撃対策が進んだ結果と言えそうだ。

金銭損害にビジネス停止の実例も 被害は悪化傾向に

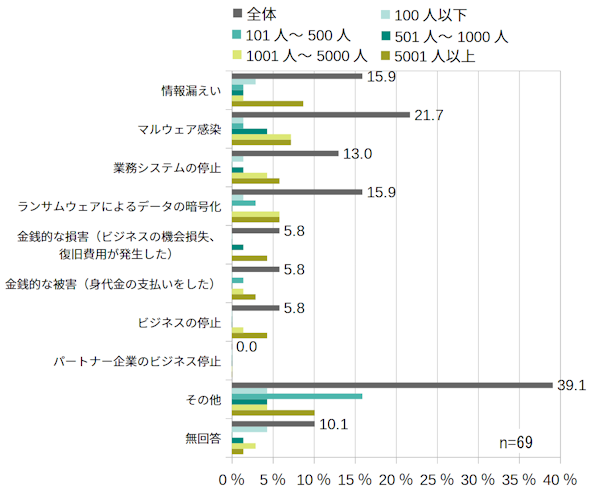

一方で、標的型攻撃の被害内容には少し変化が見られた。実際に企業が受けた被害を前回調査と比較すると「マルウェア感染」(21.7%)が15.6ポイント減少する代わりに「情報漏えい」「ランサムウェアによるデータの暗号化」(同15.9%)がそれぞれ6.3ポイント、3.9ポイント増加した(図3)。

また「金銭的な損害(ビジネスの機会損失、復旧費用が発生した)」(5.8%)が4.6ポイント、「金銭的な被害(身代金の支払いをした)」(5.8%)や「ビジネスの停止」(5.8%)が2.2ポイント増加するなど、この1年で標的型攻撃による被害の程度が重くなっている傾向が見られた。

意外にもこうした悪化傾向は、1001人を超える大企業で顕著にみられた。企業における標的型攻撃の被害遭遇率は全体では減少しているものの、対策を進めてきたであろう大企業で重大な被害が増加していることを鑑みると、昨今の標的型攻撃がますます高度化していると予測できる。

事実、標的型攻撃による被害の発見タイミングを聞くと「標的型攻撃メールを受信した」時点での発見は46.4%と前回調査の56.6%から10.2ポイントも減少して、半数を下回った。「マルウェアに感染した」(15.9%)は4.6ポイント減少、「C&Cサーバ(攻撃用サーバ)と通信した」(5.8%)も2.6ポイント減った。

その代わりに「システムが破壊された」(4.3%)や「データが流出した」(2.9%)といった実被害に遭ってしまってからの発見や、そもそも「分からない」(13.0%)などの回答が前回から倍増した(図4)。

「至急対応願います」「年末調整の依頼」 このメールが危ない

こうしたランサムウェア攻撃による被害状況の悪化は昨今特に警戒されており、2023年1月にIPAが公表した「情報セキュリティ10大脅威 2023(組織編)」では「ランサムウェアによる被害」が3年連続1位に挙がった。

2022年には大阪府の病院がランサムウェアの被害に遭い、外来診療や各種検査、救急患者の受け入れを制限した。完全復旧までに2カ月を要した事件をはじめ、大手自動車メーカーがランサムウェアの被害により国内にある複数の工場の稼働を停止する報道もあった。こうした事例から、今や企業規模や業界を問わず、どの企業においてもランサムウェア対策を強化しなければならない状況にある。

ランサムウェアの侵入経路は多様化しているものの、最も有力な手法はメールや添付ファイルからの感染だと言える。調査では実際に受信した標的型攻撃メールで”印象的”だったものをフリーコメントで聞いたので、参考までに紹介したい。

社内システム部門からの「内部システムへの再登録を促すもの」

システム部門から指示が飛んでくることは珍しくないため、従業員が警戒しにくいことを悪用したメールだ。次のような文面が挙がった。

「Windowsパッチが未適用のため、早急に適用をお願いします」

「情報システム部からのお願い」

「文面も社内の情報システム部門からのものと似ていて、一見では正式なものとは判別することが難しく、メールのURLをクリックしてしまった社員もいたように思います」などの回答があった。

社内部門を装うもの

これも警戒しにくい。日常の業務サイクルに合わせたメールが特に危ない。例えば次のようなメールだ。

「年末調整のお願い」

実際に「標的型攻撃メールの訓練で年末調整に関する文面にしたところ、従業員の約4割が引っ掛かってしまった」という回答があった。

顧客を装うもの

取引先の社名や担当者名をかたる巧妙なやり口も見られた。取引先からのメールは業務に直接関係するため、これも危険だ。メールの文面を盗み出す攻撃を事前に受けていた場合、担当者の氏名や肩書が盗み出されてそれを利用される場合もある。

「顧客の社名で”至急対応願います”とタイトルの後に書かれていた」

「過去に実際に社内から送信したメールへの返信を模したメールによる攻撃」

「(マルウェアに)感染した取引先のアドレス帳に登録されていたアドレスが流出し、実際に送信元をかたったメールが大量に送られてきた」

以上、前編では重大化する標的型攻撃被害を取り上げた。後編ではこのようなセキュリティリスクに対する企業側の対策状況を中心に調査結果を紹介する。

関連記事

セキュリティの基本はメールから、従業員と会社を守る「10の手法」とは

セキュリティの基本はメールから、従業員と会社を守る「10の手法」とは

フィッシングメールやビジネスメール詐欺による被害はIPAが発表する「情報セキュリティ10大脅威 2022」の上位に位置付けられている。メールを起点とするサイバー攻撃は数多い。従業員と会社を守るには、まずメールセキュリティを固める必要があるだろう。どのような手法があるのだろうか。 詐欺に遭いやすいメールはこれだ 業務関連が危ない?

詐欺に遭いやすいメールはこれだ 業務関連が危ない?

企業におけるコミュニケーション手段として重要な「メール」は、情報漏えいやサイバー攻撃の第一歩でもある。危ないメールとはどのようなものなのか、それに対してメールを守るための基本はどの程度浸透しているのだろうか。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオン電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- ある工場で「週休3日制」が受け入れられなかった意外なワケ

- AIや派手な機能よりもグループウェアに望む2つのこと【ユーザー調査】

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術

- 「バックアップないけど復旧して」 情シスを“便利屋”として使い倒す現場の実態

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- AI時代にサイバーセキュリティはどう変わるか どの企業でも必要な対策のポイントとは

- Notion導入で生成AI活用のナレッジ基盤を構築 従業員の情報意識にも変化