中小企業もセキュリティ対策に本腰か? 企業規模別の対策状況から分かること:標的型攻撃への対策状況(2023年)後編

標的型攻撃に備えるための製品導入が進む中、担当者は不足していた。このような状況がここ1年で大きく変わったようだ。

「令和4年におけるサイバー空間をめぐる脅威の情勢等について」(警察庁:2023年3月)によると、2022年に警察庁に報告されたランサムウェアによる被害件数は230件で前年比57.5%増加した。件数は2020年下半期以降増加の一途をたどっており、企業や団体の規模や業種問わず、被害が広範に及んでいるという。

そこで2022年に続き、標的型攻撃の対策状況に関するアンケート(実施期間:2023年10月27日〜11月10日、回答件数:248件)を実施した。前編に続き、後編では標的型攻撃に対する企業側の対策状況を中心に調査結果を紹介する。

標的型攻撃への対策、「EDR」は2年連続で増加

はじめに、標的型攻撃対策のために何らかのセキュリティ製品を導入しているかと尋ねたところ「対策済み」が62.9%、「今後、導入予定」が7.3%となった(図1)。

導入済みのセキュリティ製品を尋ねたところ、「ファイアウォール」(79.5%)、「マルウェア対策(アンチウイルスなど)」(69.9%)、「EDR(エンドポイントでの脅威の検出と対応)」(64.7%)、「データのバックアップ」(50.6%)が上位に並んだ(図2)。

「EDR」は2021年9月の前々回調査から2022年10月の前回調査にかけて9ポイント急増したが、今回の調査ではそこからさらに1.3ポイント増加した。テレワークの普及により懸念されるセキュリティリスクに対し、モバイル端末の常時モニタリングで感染を素早く検知して、対処フェーズに引き上げるEDRのニーズが引き続き高まっていくと見られる。

今後の課題の一つはIoT機器だろう。EDRの管理下にあるPCやサーバとは異なり、IoT機器にはセキュリティソフトウェアを導入できないものもある。IoT機器を乗っ取る「Mirai」のように非管理端末から攻撃が始まる可能性がある。NDR(Network Detection and Response)のような対策手法が必要になるだろう。

大企業では3割が「直近1年で対策の見直しを実施」 VPN強化が急がれるワケ

標的型攻撃による被害例を主に取り上げた前編では被害の傾向を紹介した。企業における標的型攻撃の被害率が全体では減少しているものの、大企業を中心に被害の程度が重くなっている。標的型攻撃に対する企業側の高度な対応が求められている。

実際、直近1年で標的型攻撃対策に「変化があった」企業は18.5%だった(図3)。特に1001人を超える大企業では約3割が対応を変えており、企業規模が大きくなるほど敏感に取り組んでいることが分かった。

どのように対策を変えているのか。具体的にフリーコメントで聞いたところ、2つの意見に分けられる。

「EDR」を導入・検討する

「EDRの導入が確定した」など、導入検討を進めた回答はもちろん、変化が進んだ背景について触れた回答もあった。

「外部からの不正アクセスの防御のためEDRを新規に導入した」

「上期にEDRの概念実証(PoC)を実施、10月から本格導入」

「コロナ禍後にハイブリッドワークが進んだため環境が複雑化した」

「社内でウイルス感染を疑われる事象が発生したため、従来型の『侵入防御』から『挙動監視』の仕組みを導入したく検討を進めている」

「社内教育・啓蒙の強化」

近年猛威を振るうマルウェア「Emotet」への対策強化などを目指した回答が多い。

「高頻度で研修や注意喚起が行われるようになった」

「ペネトレーションテストを年1回実施するようになった」

「不審メールの模擬訓練を年2回実施するようになった」

最後に今回少数ではあったものの、着目したい声として「VPNの対策強化」に触れたい。

冒頭で触れた警察庁のレポート「令和4年におけるサイバー空間をめぐる脅威の情勢等について」によると、2022年に都道府県警察から警察庁に報告があったランサムウェア被害における感染経路の62%が「VPN機器からの侵入」であり、テレワークなどで利用される機器の脆弱(ぜいじゃく)性が狙われたと分析されている。

これを受けて企業でも「メールからの攻撃は対策の傾向が見えてきたが、VPN機器などの脆弱性をつく攻撃に変わったので一般社員への注意喚起方法が変わってきた」や「VPN等通信先制御の強化」などの対策を上げた回答があった。

セキュリティ専任者の配置率が急増

直近強化されている対策の一つに挙がった「社内教育・啓蒙」に話を戻す。セキュリティ教育の強化には当然、社内体制の見直しや刷新も重要になるが、企業側の対応は進んでいるのだろうか。

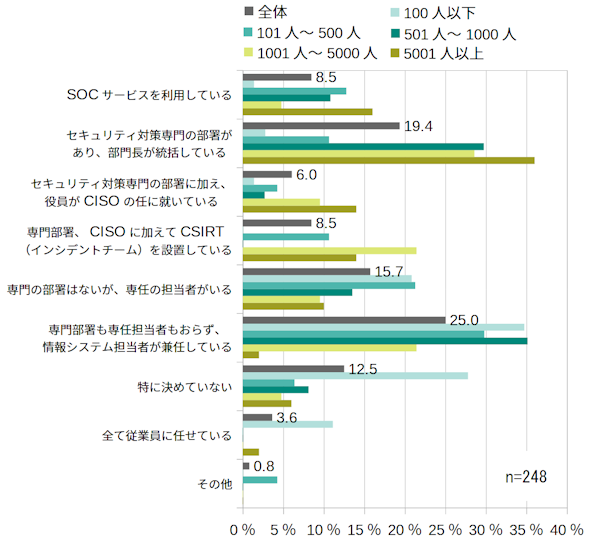

セキュリティ体制について調査したところ「セキュリティ対策専門の部署があり、部門長が統括している」(19.4%)や「専門の部署はないが、専任の担当者がいる」(15.7%)といった、セキュリティの専任者を置く企業は全体の58.1%で、専任を配置していない割合41.1%を上回る結果だった(図4)。

2022年10月に実施した前回調査ではセキュリティ専任の配置割合が47.1%と半数を下回っていたことを鑑みると、直近1年で11.0ポイントも急増した。

セキュリティ専任者の配置や部門配置率を従業員規模に比較すると、従業員数100人以下の中小企業では26.4%にとどまる一方で、501〜1000人の中堅企業では56.7%、5001人以上の大企業では90.0%と、従業員規模が大きくなるほど割合が高くなる傾向にある。100人以下の企業では情報システム担当者が一手に担い、おおむね100人を超えた辺りから専任者や部門を配置する傾向にあるようだ。

標的型攻撃に対する注意喚起や対策レクチャーなどの「社内教育の実施状況」について調査したところ、全体では61.7%が「実施している」と回答した。今は実施してないが「実施を検討している」(10.9%)や「実施予定」(4.8%)を合わせると77.4%となり、8割近くで社内教育の有用性を感じていることが分かった(図5)。

具体的な施策としては「標的型攻撃のリテラシー教育」(63.5%)、「標的型攻撃の訓練」(61.5%)、「標的型攻撃の従業員・経営層への啓発」(48.4%)の順だ。実際には組み合わせて実施しているものと見られる(図6)。

テレワークやハイブリッドワークといった新たな業務環境でシステムや人の脆弱性を狙った攻撃が多発している。フィッシングなど「人」を主に狙った攻撃と組み合わせた形も増えていることから、セキュリティ製品で対策を強化しながら従業員や経営層への粘り強い注意喚起が今後も欠かせないだろう。

関連記事

「これでセキュリティ被害に遭いました」 体験者が語る要注意な攻撃メール

「これでセキュリティ被害に遭いました」 体験者が語る要注意な攻撃メール

標的型攻撃は回避しにくく、攻撃されたことになかなか気が付かない実態が明らかになった。キーマンズネットの読者調査から、"思わず開いてしまうような"攻撃メールが分かった。 米国政府からメールを盗み出す Microsoftアカウントを利用

米国政府からメールを盗み出す Microsoftアカウントを利用

Microsoftアカウントを利用したサイバー攻撃が発生し、米国政府高官のメールが盗まれた。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウム電池も終了か 40年眠っていた、充電を爆速化する「古くて新しい電池」って?:866th Lap

- AIに書かせたコードはどこが「危ない」? プロがガチ採点して分かったこと

- 正規認証が悪用される? Microsoft 365の権限を奪う「デバイスコードフィッシング」とは

- 「国家資格で食える」はもう古い? 5年分の調査で見る、AWS、セキュリティに続く“次の資格”

- AIアプリ開発「Dify」って結局何がすごいの? 機能、料金、ユースケースを徹底解説

- 極悪なウソつきはGeminiかGPTか? 4つのAIモデルをガチ対戦させてみた結果:865th Lap

- Wi-Fi 6が出たと思ったら今度はWi-Fi 6E? これはいったい何?

- AMD初のCPUはIntelのパクリだった? それでも公認せざるを得なかった裏事情:862nd Lap

- 「メール暗号化はムダ」エンジニアがぶっちゃける、メールの構造的な欠陥とは?:863rd Lap

- PC高騰、いつまで続く? IDCアナリストに聞く値上げ時代の賢いPC調達術